منزلك الذكي أكثر عرضة للخطر مما تعتقد. كل جهاز IoT في منزلك (من كاميرا جرس الباب إلى منظم الحرارة الذكي) يخلق نقاط دخول محتملة للمجرمين الإلكترونيين. فهم أمان منافذ IoT لم يعد مقتصراً على خبراء التقنية فقط؛ بل أصبح ضرورياً لكل من يمتلك أجهزة متصلة. سيُريك هذا الدليل بالضبط كيفية مراجعة أجهزة IoT الخاصة بك، وتحديد المنافذ المفتوحة الخطيرة، وتأمين شبكتك قبل أن يستغل القراصنة هذه الثغرات.

فهم أمان منافذ IoT: الأساسيات

يشير أمان منافذ IoT إلى ممارسة مراقبة وتحكم وتأمين منافذ الشبكة التي تستخدمها أجهزتك الذكية للتواصل. فكّر في المنافذ كأبواب مرقمة على كل جهاز. بعضها يحتاج للبقاء مفتوحاً للوظائف، لكن الكثير منها يُترك مكشوفاً دون داعٍ، مما يخلق مخاطر أمنية خطيرة.

عندما يشحن المصنّعون الأجهزة الذكية، غالباً ما يعطون الأولوية للراحة على الأمان. هذا يعني أن الأجهزة تصل بكلمات مرور افتراضية، وخدمات غير ضرورية تعمل، ومنافذ مفتوحة على مصراعيها. يستغل المجرمون الإلكترونيون هذه نقاط الضعف باستخدام ماسحات آلية تمسح الإنترنت باستمرار بحثاً عن الأجهزة الضعيفة.

قد تكون العواقب وخيمة. يمكن استخدام أجهزة IoT المخترقة لشن هجمات DDoS ضخمة، أو التجسس على أنشطتك، أو سرقة البيانات الشخصية، أو كنقاط انطلاق للوصول إلى أهداف أكثر قيمة على شبكتك مثل أجهزة الكمبيوتر التي تحتوي على معلومات مالية.

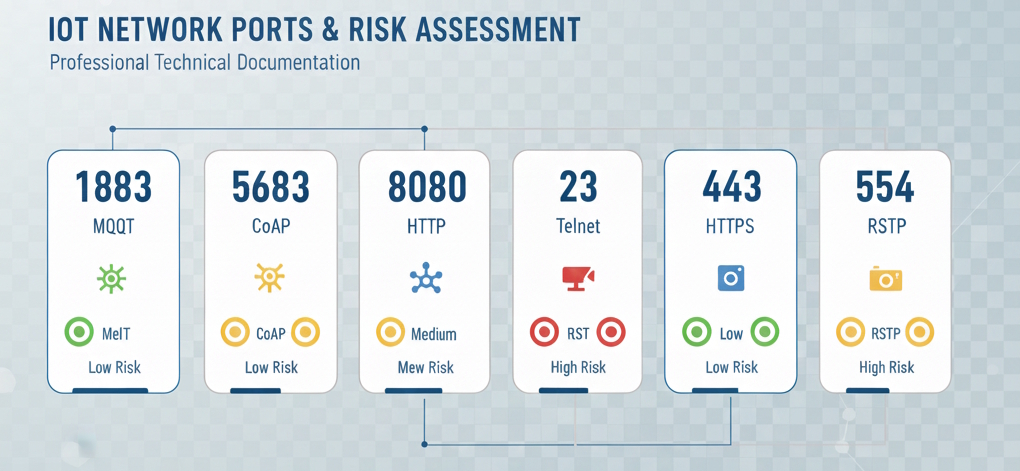

منافذ IoT الشائعة ومخاطرها

تستخدم الأجهزة الذكية المختلفة منافذ محددة للاتصال. إليك أهم المنافذ التي تحتاج لمراقبتها:

- المنفذ 23 (Telnet): بروتوكول قديم لا يزال موجوداً في بعض أجهزة IoT. ينقل جميع البيانات بما في ذلك كلمات المرور كنص عادي.

- المنفذ 1883 (MQTT): تستخدمه العديد من أجهزة المنزل الذكي للمراسلة الخفيفة. غالباً ما يكون غير مشفر وعرضة للاعتراض.

- المنفذ 8080 (HTTP البديل): شائع لواجهات الويب على الكاميرات والمحاور الذكية. غالباً ما يستخدم بيانات اعتماد ضعيفة أو افتراضية.

- المنفذ 554 (RTSP): بروتوكول البث في الوقت الفعلي لكاميرات IP. غالباً ما يكون ضعيف التأمين، مما يسمح بالوصول غير المصرح به إلى تدفقات الكاميرا.

دليل خطوة بخطوة: مراجعة منافذ أجهزة IoT الخاصة بك

الآن لننتقل للجانب العملي. اتبع هذه الخطوات لمراجعة وضع أمان منزلك الذكي وتحديد المنافذ الضعيفة.

الخطوة 1: تحضير بيئة الاختبار

أنشئ جدول بيانات يسرد كل جهاز متصل في منزلك، بما في ذلك العلامة التجارية والطراز وعنوان MAC وعنوان IP المخصص. اختر أداة المسح الخاصة بك: Nmap هو المعيار الصناعي ومجاني. للمبتدئين، ضع في اعتبارك خيارات GUI مثل Fing (متاح على الهاتف المحمول) أو Angry IP Scanner. قم بإجراء المسح خلال فترات الاستخدام المنخفض لتقليل الاضطراب المحتمل.

الخطوة 2: تثبيت وتكوين Nmap

Nmap (مخطط الشبكة) هو أداة قوية مفتوحة المصدر لاكتشاف الشبكة ومراجعة الأمان.

تعليمات التثبيت حسب نظام التشغيل

- Windows: قم بتنزيل المثبت من nmap.org. قم بتضمين Zenmap (الواجهة الرسومية) لسهولة الاستخدام.

- macOS: قم بالتثبيت عبر Homebrew باستخدام

brew install nmap، أو قم بتنزيل صورة القرص من nmap.org. - Linux: قم بالتثبيت عبر مدير الحزم الخاص بك. لـ Debian/Ubuntu:

sudo apt-get install nmap. لـ Red Hat/CentOS:sudo yum install nmap.

الخطوة 3: اكتشاف الأجهزة على شبكتك

أولاً، حدد جميع الأجهزة المتصلة بشبكتك وعناوين IP الخاصة بها.

أمر اكتشاف الشبكة الأساسي:

nmap -sn 192.168.1.0/24يؤدي هذا إلى "مسح ping" لاكتشاف المضيفين النشطين دون مسح منافذهم. استبدل 192.168.1.0/24 بنطاق شبكتك الفعلي. للعثور على نطاق شبكتك، تحقق من صفحة إعدادات جهاز التوجيه الخاص بك (يمكن الوصول إليها عادةً على 192.168.1.1 أو 192.168.0.1) أو استخدم ipconfig على Windows أو ifconfig على macOS/Linux.

قارن النتائج مع جرد أجهزتك. يجب التحقيق في أي أجهزة غير معروفة على الفور.

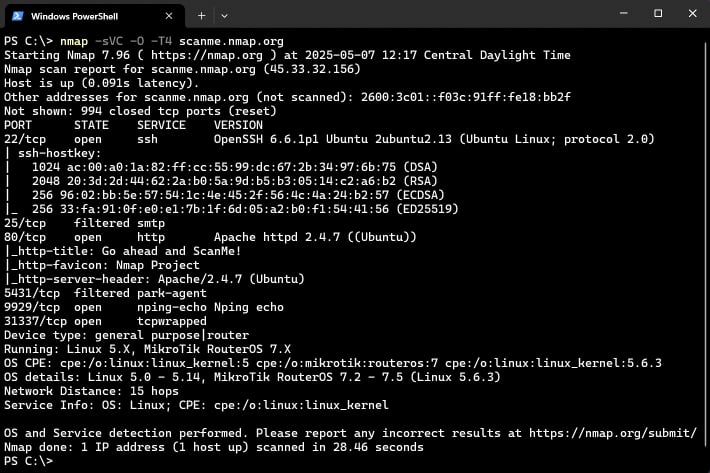

الخطوة 4: مسح الأجهزة الفردية للمنافذ المفتوحة

الآن قم بمسح كل جهاز IoT لمعرفة المنافذ المفتوحة والخدمات التي تعمل.

أمر مسح المنافذ الشامل:

nmap -sV -p- 192.168.1.100شرح هذا الأمر:

-sV: يفحص المنافذ المفتوحة لتحديد معلومات الخدمة والإصدار.-p-: يمسح جميع المنافذ الـ 65,535 (افتراضياً، يمسح Nmap فقط أكثر 1,000 منفذ شيوعاً).192.168.1.100: استبدل هذا بعنوان IP للجهاز المستهدف.

nmap -sV 192.168.1.100 للحصول على نتائج أسرع. قم فقط بإجراء مسح شامل على الأجهزة التي تُظهر نتائج مقلقة في المسح الأولي.

الخطوة 5: تحليل نتائجك

فهم مخرجات Nmap أمر بالغ الأهمية لتحديد الثغرات. تُظهر النتائج حالة المنفذ والخدمات وأرقام الإصدارات.

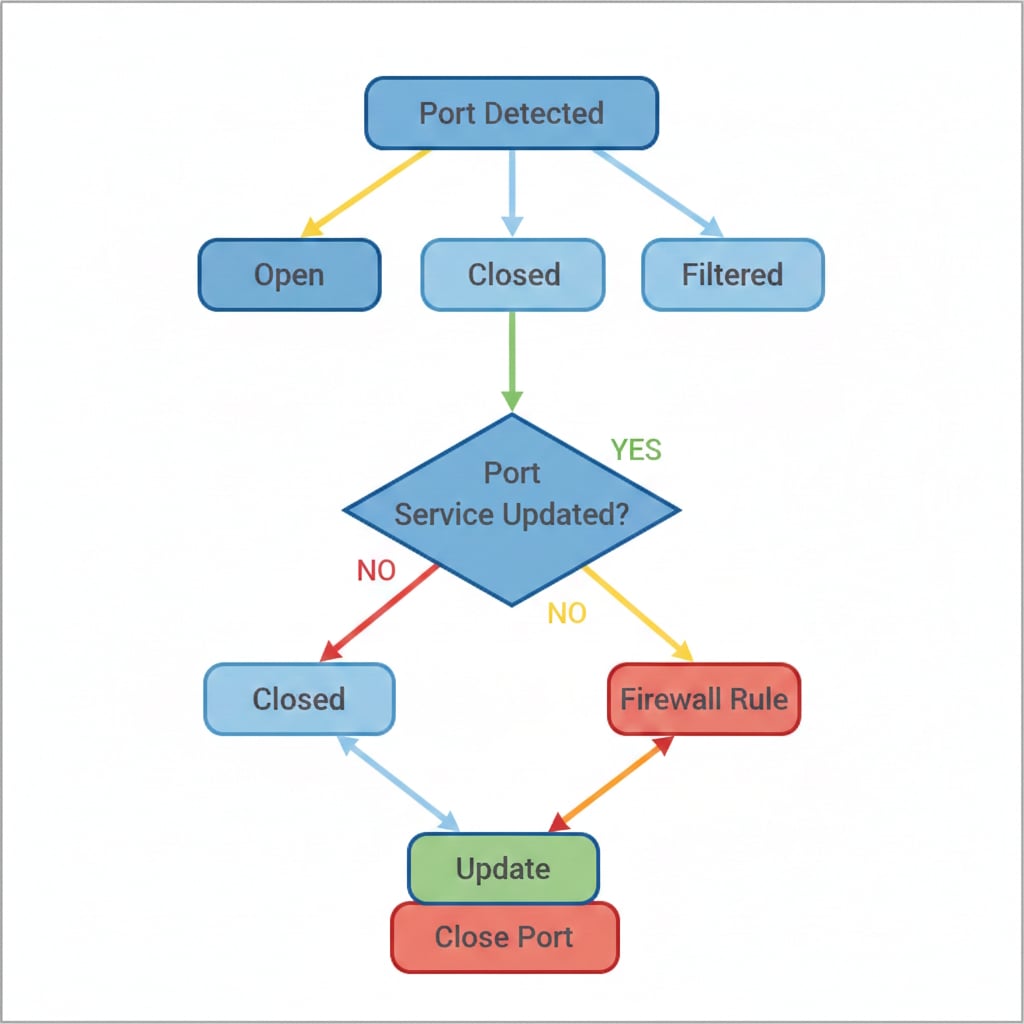

معاني حالة المنفذ

- مفتوح (Open): المنفذ يقبل الاتصالات بشكل نشط. ليس بالضرورة سيئاً، لكنه يتطلب تقييماً دقيقاً.

- مغلق (Closed): المنفذ قابل للوصول لكن لا توجد خدمة تستمع.

- مفلتر (Filtered): جدار حماية أو جهاز أمان آخر يحجب الوصول. هذا مثالي للمنافذ التي لا تحتاج للوصول إليها خارجياً.

علامات حمراء حرجة تتطلب إجراءً فورياً

- المنفذ 23 (Telnet) مفتوح على أي جهاز

- المنفذ 21 (FTP) بدون تشفير TLS/SSL

- واجهات الويب على المنافذ 80 أو 8080 بدون بدائل HTTPS على المنفذ 443

- المنفذ 22 (SSH) يمكن الوصول إليه ببيانات اعتماد افتراضية أو ضعيفة

- UPnP (التوصيل والتشغيل العالمي) مُمكّن ومكشوف للإنترنت

- خدمات تُظهر أرقام إصدارات بإدخالات CVE (الثغرات والتعرضات الشائعة) معروفة

كيفية البحث عن ثغرات الخدمة

عندما يحدد Nmap إصدار خدمة، ابحث عن "[اسم الخدمة] [رقم الإصدار] CVE" في متصفحك. على سبيل المثال، "OpenSSH 7.4 CVE" سيُظهر الثغرات الأمنية المعروفة. إذا كانت هناك ثغرات حرجة، أعط الأولوية لتحديث أو عزل ذلك الجهاز.

تأمين أجهزة IoT الخاصة بك: خطوات عملية

اكتشاف الثغرات هو نصف المعركة فقط. الآن تحتاج لإصلاحها. إليك خطة عملك.

إجراءات فورية لكل جهاز

- غيّر جميع كلمات المرور الافتراضية: استخدم كلمات مرور قوية وفريدة (16 حرفاً كحد أدنى مع أحرف كبيرة وصغيرة وأرقام ورموز) لكل جهاز. ضع في اعتبارك استخدام مدير كلمات مرور مثل Bitwarden أو 1Password أو KeePass.

- حدّث البرامج الثابتة فوراً: تحقق من مواقع الشركات المصنعة للحصول على أحدث إصدارات البرامج الثابتة. فعّل التحديثات التلقائية إن كانت متاحة.

- عطّل الميزات غير الضرورية: إذا كنت لا تستخدم الوصول عن بُعد، أوقفه. عطّل UPnP ما لم يكن ضرورياً للغاية.

- فعّل التشفير حيثما أمكن: استخدم WPA3 على شبكة Wi-Fi الخاصة بك (WPA2 إذا لم يكن WPA3 مدعوماً). فعّل HTTPS/TLS لواجهات الويب.

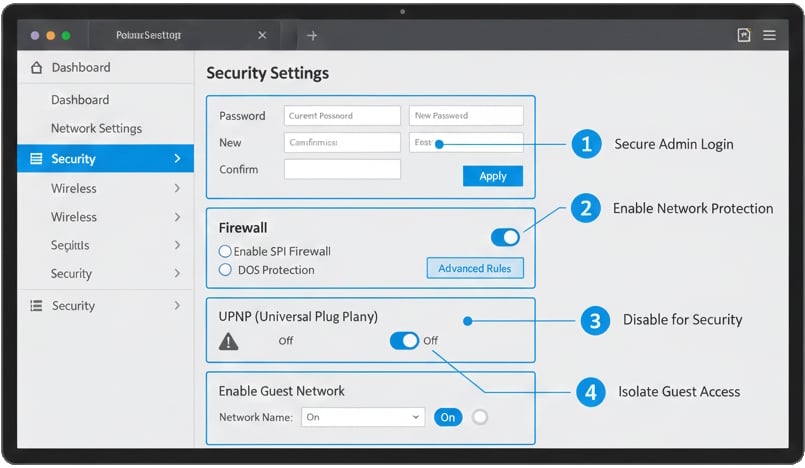

الحماية على مستوى جهاز التوجيه

جهاز التوجيه الخاص بك هو خط دفاعك الأول. تكوينه بشكل صحيح يحمي جميع الأجهزة المتصلة في وقت واحد.

إعدادات أمان جهاز التوجيه الأساسية

- غيّر بيانات اعتماد مسؤول جهاز التوجيه: لا تستخدم أبداً اسم المستخدم وكلمة المرور الافتراضيين المطبوعين على جهاز التوجيه.

- أنشئ شبكة IoT منفصلة: معظم أجهزة التوجيه الحديثة تدعم شبكات الضيوف. خصص واحدة حصرياً لأجهزة IoT لعزلها عن أجهزة الكمبيوتر والهواتف التي تحتوي على بيانات حساسة.

- عطّل WPS: إعداد Wi-Fi المحمي به ثغرات أمنية معروفة. أوقفه.

- فعّل وكوّن جدار الحماية: يجب أن يكون جدار الحماية المدمج في جهاز التوجيه نشطاً مع قواعد رفض افتراضية للاتصالات الواردة.

- عطّل الإدارة عن بُعد: ما لم تكن لديك حاجة محددة لإدارة جهاز التوجيه من خارج شبكة منزلك، أوقف هذه الميزة.

- غيّر خوادم DNS الافتراضية: ضع في اعتبارك استخدام خدمات DNS الموجهة للأمان مثل Cloudflare (1.1.1.1) أو Quad9 (9.9.9.9) التي تحجب الوصول إلى النطاقات الضارة المعروفة.

تدابير أمنية متقدمة للحماية القصوى

تنفيذ VLANs (شبكات المنطقة المحلية الافتراضية)

تقسّم VLANs شبكتك على مستوى أعمق من شبكات الضيوف. تدعم أجهزة التوجيه للمؤسسات وبعض الطرازات الاحترافية VLANs، مما يسمح لك بإنشاء قطاعات شبكة معزولة تماماً لأجهزة IoT وأجهزة الكمبيوتر والضيوف. حتى لو تم اختراق جهاز IoT، لا يمكن للمهاجمين الوصول إلى قطاعات شبكتك الأخرى.

نشر جدار حماية شبكة مخصص

حلول مثل pfSense أو OPNsense أو الخيارات التجارية (Ubiquiti UniFi، Firewalla) توفر قدرات جدار حماية متقدمة، وأنظمة كشف التسلل (IDS)، وتحكم دقيق في الأجهزة التي يمكنها التواصل مع بعضها ومع الإنترنت.

المراقبة المستمرة للشبكة

أدوات مثل Wireshark أو ntopng تساعدك على تحديد أنماط حركة المرور غير العادية التي قد تشير إلى أجهزة مخترقة. ابحث عن اتصالات صادرة غير متوقعة، أو استخدام عالٍ للبيانات من أجهزة يجب أن تكون خاملة، أو اتصالات مع عناوين IP مشبوهة.

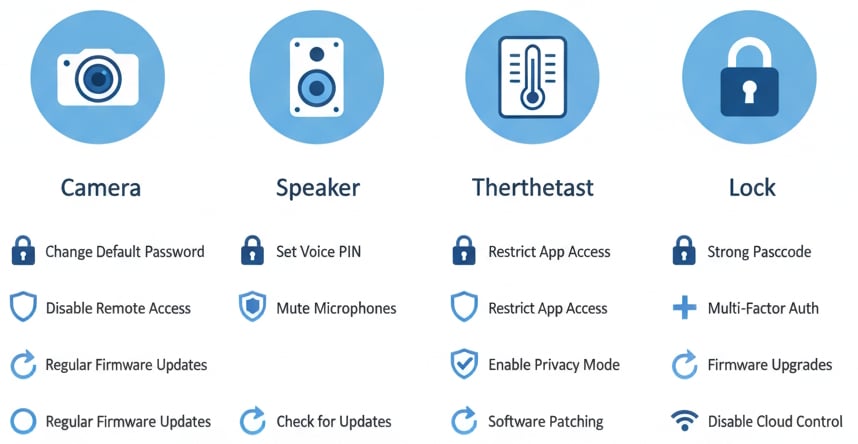

توصيات أمنية خاصة بالأجهزة

الكاميرات الذكية وأجراس الباب بالفيديو

- عطّل التخزين السحابي إذا كان بإمكانك استخدام التخزين المحلي (بطاقة SD، NAS)

- فعّل المصادقة الثنائية (2FA) على حسابات الكاميرا دون استثناء

- ضع الكاميرات لتجنب التقاط ممتلكات الجيران أو المساحات العامة

مكبرات الصوت الذكية والمساعدات الصوتية

- استخدم زر كتم الميكروفون الفعلي عند إجراء محادثات حساسة

- راجع واحذف التسجيلات الصوتية بانتظام من خلال التطبيق المصاحب

- لا تربط أبداً حسابات حساسة (خدمات مصرفية، بريد إلكتروني) بالمساعدات الصوتية

الأقفال الذكية والتحكم في الوصول

- استخدم رموز وصول محدودة الوقت للضيوف بدلاً من مشاركة الرموز الرئيسية

- راجع سجلات الوصول أسبوعياً لاكتشاف محاولات الدخول غير المصرح بها

- عطّل ميزات الفتح عن بُعد إذا كنت لا تحتاجها

الحفاظ على أمان منافذ IoT المستمر

الأمان ليس مهمة لمرة واحدة. أنشئ هذه الممارسات المستمرة للحفاظ على الحماية بمرور الوقت.

روتين أمني شهري

أنشئ تذكيراً متكرراً في التقويم من أجل:

- إجراء مسح اكتشاف الشبكة للتحقق