Ngôi nhà thông minh của bạn dễ bị tấn công hơn bạn nghĩ. Mỗi thiết bị IoT trong nhà bạn (từ camera chuông cửa đến bộ điều nhiệt thông minh) tạo ra các điểm xâm nhập tiềm ẩn cho tội phạm mạng. Hiểu về bảo mật port IoT không chỉ dành cho chuyên gia công nghệ nữa; nó rất cần thiết cho bất kỳ ai có thiết bị kết nối. Hướng dẫn này sẽ chỉ cho bạn chính xác cách kiểm tra các thiết bị IoT của mình, xác định các port mở nguy hiểm và bảo mật mạng của bạn trước khi hacker khai thác những lỗ hổng này.

Hiểu về bảo mật port IoT: Những điều cơ bản

Bảo mật port IoT đề cập đến việc giám sát, kiểm soát và bảo vệ các port mạng mà thiết bị thông minh của bạn sử dụng để giao tiếp. Hãy nghĩ về các port như những cánh cửa được đánh số trên mỗi thiết bị. Một số cần được mở để hoạt động, nhưng nhiều port bị để lộ không cần thiết, tạo ra rủi ro bảo mật nghiêm trọng.

Khi các nhà sản xuất xuất xưởng thiết bị thông minh, họ thường ưu tiên sự tiện lợi hơn bảo mật. Điều này có nghĩa là các thiết bị đến tay bạn với mật khẩu mặc định, các dịch vụ không cần thiết đang chạy và các port được mở rộng. Tội phạm mạng khai thác những điểm yếu này bằng các công cụ quét tự động liên tục quét internet để tìm các thiết bị dễ bị tấn công.

Hậu quả có thể rất nghiêm trọng. Các thiết bị IoT bị xâm nhập có thể được sử dụng để khởi động các cuộc tấn công DDoS quy mô lớn, theo dõi hoạt động của bạn, đánh cắp dữ liệu cá nhân hoặc đóng vai trò là bàn đạp để truy cập các mục tiêu có giá trị hơn trên mạng của bạn như máy tính chứa thông tin tài chính.

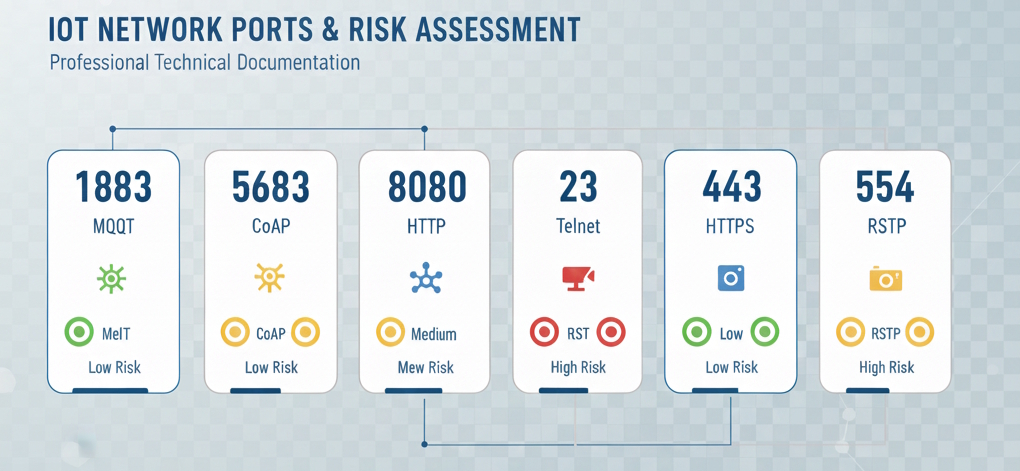

Các port IoT phổ biến và rủi ro của chúng

Các thiết bị thông minh khác nhau sử dụng các port cụ thể để giao tiếp. Dưới đây là những port quan trọng nhất bạn cần giám sát:

- Port 23 (Telnet): Giao thức cũ vẫn được tìm thấy trong một số thiết bị IoT. Truyền tất cả dữ liệu bao gồm mật khẩu dưới dạng văn bản thuần túy.

- Port 1883 (MQTT): Được nhiều thiết bị nhà thông minh sử dụng cho nhắn tin nhẹ. Thường không được mã hóa và dễ bị chặn.

- Port 8080 (HTTP Alternative): Phổ biến cho giao diện web trên camera và hub thông minh. Thường sử dụng thông tin đăng nhập yếu hoặc mặc định.

- Port 554 (RTSP): Real-Time Streaming Protocol cho camera IP. Thường được bảo mật kém, cho phép truy cập trái phép vào nguồn cấp dữ liệu camera.

Hướng dẫn từng bước: Kiểm tra port thiết bị IoT của bạn

Bây giờ hãy thực hành. Làm theo các bước sau để kiểm tra tình trạng bảo mật ngôi nhà thông minh của bạn và xác định các port dễ bị tấn công.

Bước 1: Chuẩn bị môi trường kiểm tra của bạn

Tạo một bảng tính liệt kê mọi thiết bị kết nối trong nhà bạn, bao gồm thương hiệu, model, địa chỉ MAC và địa chỉ IP được chỉ định. Chọn công cụ quét của bạn: Nmap là tiêu chuẩn ngành và miễn phí. Đối với người mới bắt đầu, hãy xem xét các tùy chọn GUI như Fing (có sẵn trên di động) hoặc Angry IP Scanner. Chạy quét trong thời gian sử dụng thấp để giảm thiểu sự gián đoạn tiềm ẩn.

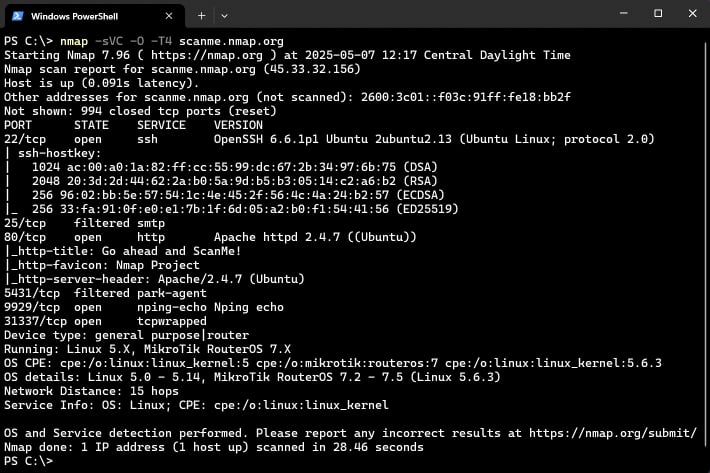

Bước 2: Cài đặt và cấu hình Nmap

Nmap (Network Mapper) là một công cụ mã nguồn mở mạnh mẽ để khám phá mạng và kiểm tra bảo mật.

Hướng dẫn cài đặt theo hệ điều hành

- Windows: Tải xuống trình cài đặt từ nmap.org. Bao gồm Zenmap (giao diện đồ họa) để dễ sử dụng hơn.

- macOS: Cài đặt qua Homebrew với

brew install nmap, hoặc tải xuống disk image từ nmap.org. - Linux: Cài đặt qua trình quản lý gói của bạn. Đối với Debian/Ubuntu:

sudo apt-get install nmap. Đối với Red Hat/CentOS:sudo yum install nmap.

Bước 3: Khám phá thiết bị trên mạng của bạn

Đầu tiên, xác định tất cả các thiết bị được kết nối với mạng của bạn và địa chỉ IP của chúng.

Lệnh khám phá mạng cơ bản:

nmap -sn 192.168.1.0/24Lệnh này thực hiện "quét ping" để khám phá các host đang hoạt động mà không quét các port của chúng. Thay thế 192.168.1.0/24 bằng dải mạng thực tế của bạn. Để tìm dải mạng của bạn, hãy kiểm tra trang cài đặt router của bạn (thường có thể truy cập tại 192.168.1.1 hoặc 192.168.0.1) hoặc sử dụng ipconfig trên Windows hoặc ifconfig trên macOS/Linux.

Đối chiếu kết quả đầu ra với danh mục thiết bị của bạn. Bất kỳ thiết bị không xác định nào cũng nên được điều tra ngay lập tức.

Bước 4: Quét từng thiết bị để tìm port mở

Bây giờ hãy quét từng thiết bị IoT để xem port nào đang mở và dịch vụ nào đang chạy.

Lệnh quét port toàn diện:

nmap -sV -p- 192.168.1.100Phân tích lệnh này:

-sV: Thăm dò các port mở để xác định thông tin dịch vụ và phiên bản.-p-: Quét tất cả 65.535 port (theo mặc định, Nmap chỉ quét 1.000 port phổ biến nhất).192.168.1.100: Thay thế bằng địa chỉ IP của thiết bị mục tiêu của bạn.

nmap -sV 192.168.1.100 để có kết quả nhanh hơn. Chỉ thực hiện quét toàn diện trên các thiết bị có kết quả đáng lo ngại trong lần quét ban đầu.

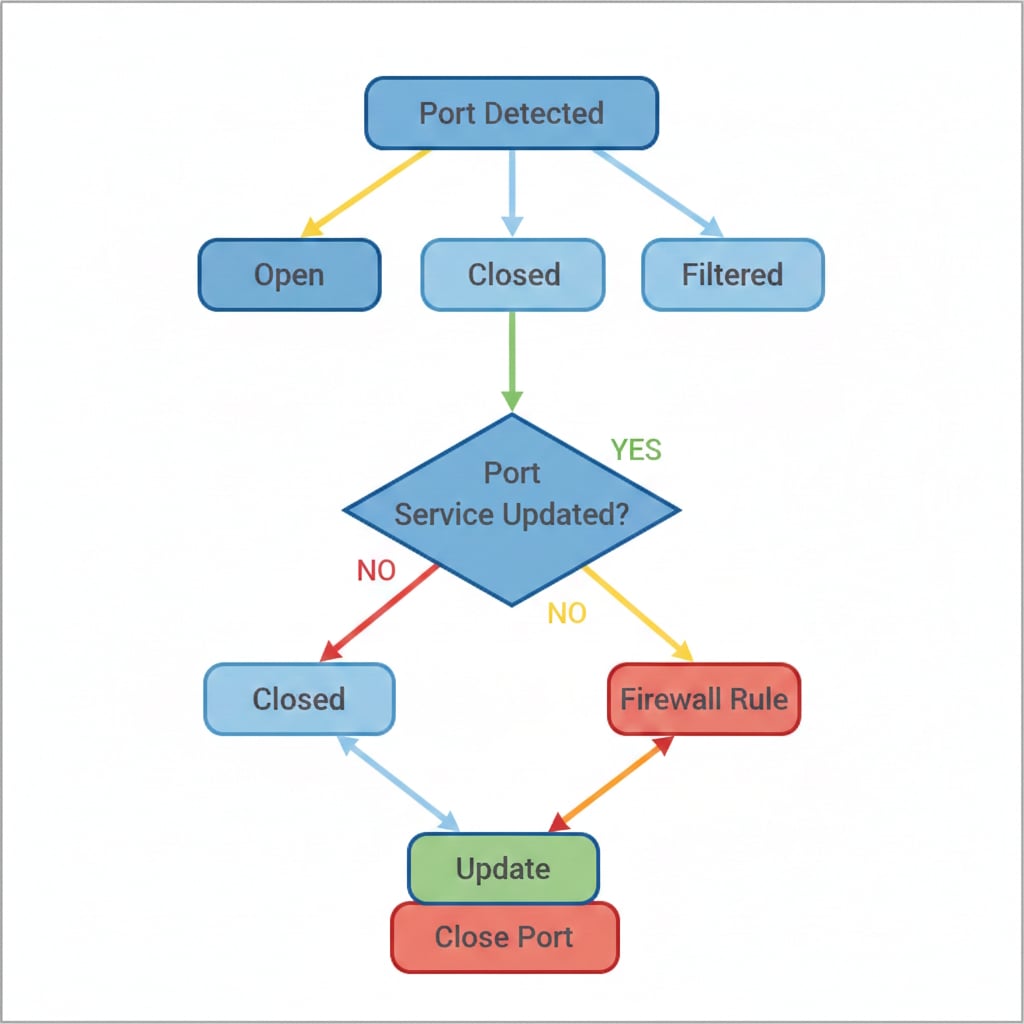

Bước 5: Phân tích kết quả của bạn

Hiểu đầu ra Nmap là rất quan trọng để xác định các lỗ hổng. Kết quả hiển thị trạng thái port, dịch vụ và số phiên bản.

Ý nghĩa trạng thái port

- Open: Port đang chủ động chấp nhận kết nối. Không nhất thiết là xấu, nhưng cần đánh giá cẩn thận.

- Closed: Port có thể truy cập được nhưng không có dịch vụ nào đang lắng nghe.

- Filtered: Tường lửa hoặc thiết bị bảo mật khác đang chặn truy cập. Đây là lý tưởng cho các port bạn không cần truy cập từ bên ngoài.

Dấu hiệu cảnh báo nghiêm trọng cần hành động ngay lập tức

- Port 23 (Telnet) mở trên bất kỳ thiết bị nào

- Port 21 (FTP) không có mã hóa TLS/SSL

- Giao diện web trên port 80 hoặc 8080 không có phương án thay thế HTTPS trên port 443

- Port 22 (SSH) có thể truy cập với thông tin đăng nhập mặc định hoặc yếu

- UPnP (Universal Plug and Play) được bật và tiếp xúc với internet

- Dịch vụ hiển thị số phiên bản có các mục CVE (Common Vulnerabilities and Exposures) đã biết

Cách nghiên cứu lỗ hổng dịch vụ

Khi Nmap xác định phiên bản dịch vụ, hãy tìm kiếm "[tên dịch vụ] [số phiên bản] CVE" trong trình duyệt của bạn. Ví dụ: "OpenSSH 7.4 CVE" sẽ hiển thị các lỗ hổng bảo mật đã biết. Nếu tồn tại các lỗ hổng nghiêm trọng, hãy ưu tiên cập nhật hoặc cách ly thiết bị đó.

Bảo mật thiết bị IoT của bạn: Các bước thực tế

Phát hiện lỗ hổng chỉ là một nửa cuộc chiến. Bây giờ bạn cần khắc phục chúng. Đây là kế hoạch hành động của bạn.

Hành động ngay lập tức cho mọi thiết bị

- Thay đổi tất cả mật khẩu mặc định: Sử dụng mật khẩu mạnh, duy nhất (tối thiểu 16 ký tự với chữ hoa, chữ thường, số và ký hiệu) cho mỗi thiết bị. Hãy xem xét sử dụng trình quản lý mật khẩu như Bitwarden, 1Password hoặc KeePass.

- Cập nhật firmware ngay lập tức: Kiểm tra trang web của nhà sản xuất để biết phiên bản firmware mới nhất. Bật cập nhật tự động nếu có.

- Tắt các tính năng không cần thiết: Nếu bạn không sử dụng truy cập từ xa, hãy tắt nó. Tắt UPnP trừ khi thực sự cần thiết.

- Bật mã hóa bất cứ nơi nào có thể: Sử dụng WPA3 trên mạng Wi-Fi của bạn (WPA2 nếu WPA3 không được hỗ trợ). Bật HTTPS/TLS cho giao diện web.

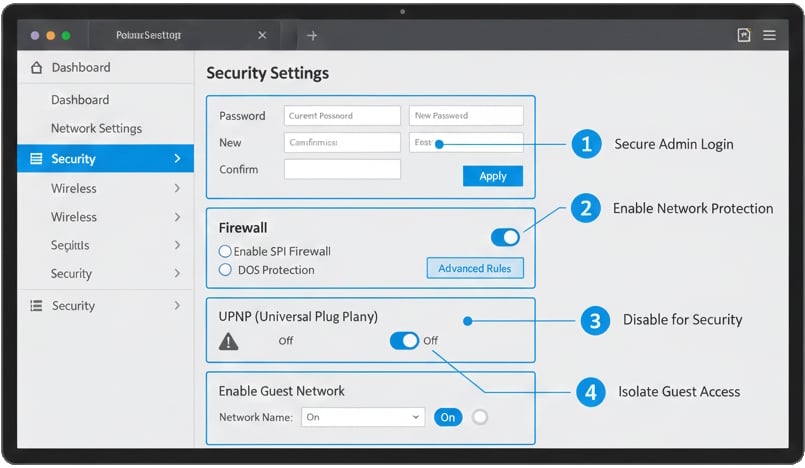

Bảo vệ cấp Router

Router của bạn là tuyến phòng thủ đầu tiên. Cấu hình đúng cách sẽ bảo vệ tất cả các thiết bị được kết nối cùng một lúc.

Cài đặt bảo mật router thiết yếu

- Thay đổi thông tin đăng nhập quản trị router: Không bao giờ sử dụng tên người dùng và mật khẩu mặc định được in trên router của bạn.

- Tạo mạng IoT riêng biệt: Hầu hết các router hiện đại hỗ trợ mạng khách. Dành một mạng riêng cho các thiết bị IoT để cách ly chúng khỏi máy tính và điện thoại chứa dữ liệu nhạy cảm.

- Tắt WPS: Wi-Fi Protected Setup có các lỗ hổng bảo mật đã biết. Hãy tắt nó.

- Bật và cấu hình tường lửa: Tường lửa tích hợp của router của bạn nên được kích hoạt với các quy tắc từ chối mặc định cho các kết nối đến.

- Tắt quản lý từ xa: Trừ khi bạn có nhu cầu cụ thể để quản lý router của mình từ bên ngoài mạng gia đình, hãy tắt tính năng này.

- Thay đổi máy chủ DNS mặc định: Hãy xem xét sử dụng các dịch vụ DNS tập trung vào bảo mật như Cloudflare (1.1.1.1) hoặc Quad9 (9.9.9.9) để chặn truy cập vào các miền độc hại đã biết.

Biện pháp bảo mật nâng cao để bảo vệ tối đa

Triển khai VLAN (Virtual Local Area Networks)

VLAN phân đoạn mạng của bạn ở mức sâu hơn so với mạng khách. Router doanh nghiệp và một số model prosumer hỗ trợ VLAN, cho phép bạn tạo các phân đoạn mạng hoàn toàn bị cách ly cho các thiết bị IoT, máy tính và khách. Ngay cả khi thiết bị IoT bị xâm nhập, kẻ tấn công không thể tiếp cận các phân đoạn mạng khác của bạn.

Triển khai tường lửa mạng chuyên dụng

Các giải pháp như pfSense, OPNsense hoặc các tùy chọn thương mại (Ubiquiti UniFi, Firewalla) cung cấp khả năng tường lửa nâng cao, hệ thống phát hiện xâm nhập (IDS) và kiểm soát chi tiết về thiết bị nào có thể giao tiếp với nhau và internet.

Giám sát mạng liên tục

Các công cụ như Wireshark hoặc ntopng giúp bạn xác định các mẫu lưu lượng bất thường có thể cho thấy thiết bị bị xâm nhập. Tìm kiếm các kết nối đi bất ngờ, sử dụng dữ liệu cao từ các thiết bị đáng lẽ phải ở chế độ nhàn rỗi hoặc giao tiếp với các địa chỉ IP đáng ngờ.

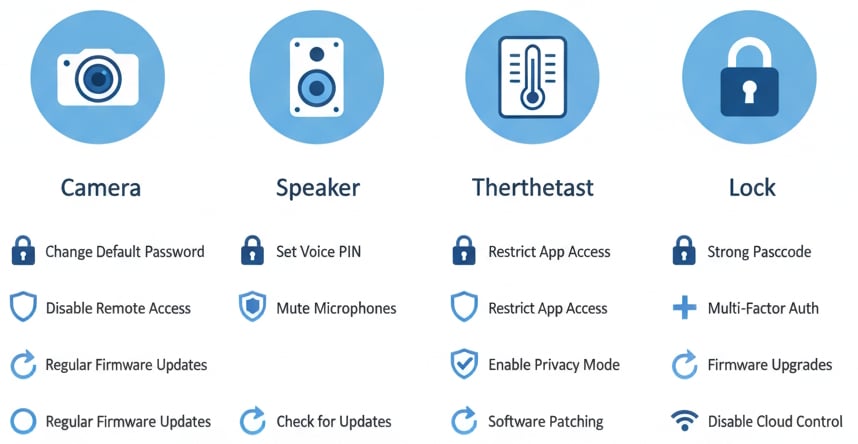

Khuyến nghị bảo mật cụ thể theo thiết bị

Camera thông minh và chuông cửa có video

- Tắt lưu trữ đám mây nếu bạn có thể sử dụng lưu trữ cục bộ (thẻ SD, NAS)

- Bật xác thực hai yếu tố (2FA) trên tài khoản camera mà không có ngoại lệ

- Đặt camera để tránh chụp tài sản của hàng xóm hoặc không gian công cộng

Loa thông minh và trợ lý giọng nói

- Sử dụng nút tắt microphone vật lý khi có cuộc trò chuyện nhạy cảm

- Xem xét và xóa bản ghi giọng nói thường xuyên thông qua ứng dụng đi kèm

- Không bao giờ liên kết các tài khoản nhạy cảm (ngân hàng, email) với trợ lý giọng nói

Khóa thông minh và kiểm soát truy cập

- Sử dụng mã truy cập có thời hạn cho khách thay vì chia sẻ mã chính

- Xem xét nhật ký truy cập hàng tuần để phát hiện các nỗ lực xâm nhập trái phép

- Tắt tính năng mở khóa từ xa nếu bạn không cần chúng

Duy trì bảo mật port IoT liên tục

Bảo mật không phải là nhiệm vụ một lần. Thiết lập các thực hành liên tục này để duy trì bảo vệ theo thời gian.

Quy trình bảo mật hàng tháng

Tạo lời nhắc lịch định kỳ để:

- Chạy quét khám phá mạng để xác minh tất cả các thiết bị và kiểm tra các thiết bị không xác định

- Kiểm tra cập nhật firmware trên tất cả các thiết bị, ưu tiên những thiết bị có lỗ hổng đã biết

- Xem xét nhật ký router để tìm hoạt động đáng ngờ, nỗ lực đăng nhập thất bại hoặc mẫu lưu lượng bất thường

- Chạy quét port toàn diện trên một tập hợp con luân phiên của các thiết bị

Dấu hiệu cảnh báo về thiết bị bị xâm nhập

Theo dõi các chỉ báo này có thể cho thấy thiết bị đã bị xâm nhập:

- Tăng đột ngột trong việc sử dụng băng thông mạng

- Thiết bị khởi động lại mà không có lời giải thích hoặc hoạt động không ổn định

- Cài đặt tự thay đổi (mật khẩu được đặt lại, tính năng được bật)

- Thiết bị mới xuất hiện trên mạng của bạn mà bạn không thêm vào

- Kết nối đi bất thường đến địa chỉ IP nước ngoài hoặc miền đáng ngờ

- Camera thông minh có đèn LED kích hoạt khi bạn không xem chúng