Akıllı evin düşündüğünden daha savunmasız. Evindeki her IoT cihazı (kapı zili kamerasından akıllı termostatına kadar) siber suçlular için potansiyel giriş noktaları oluşturuyor. IoT port güvenliğini anlamak artık sadece teknoloji uzmanları için değil; bağlantılı cihazları olan herkes için gerekli. Bu rehber, IoT cihazlarını nasıl denetleyeceğini, tehlikeli açık portları nasıl tespit edeceğini ve bilgisayar korsanları bu güvenlik açıklarını istismar etmeden önce ağını nasıl güvence altına alacağını tam olarak gösterecek.

IoT Port Güvenliğini Anlamak: Temel Bilgiler

IoT port güvenliği, akıllı cihazlarının iletişim kurmak için kullandığı ağ portlarını izleme, kontrol etme ve güvence altına alma uygulamasını ifade eder. Portları her cihazdaki numaralı kapılar olarak düşün. Bazılarının işlevsellik için açık kalması gerekir, ancak çoğu gereksiz yere açık bırakılır ve ciddi güvenlik riskleri oluşturur.

Üreticiler akıllı cihazları gönderdiğinde, genellikle güvenliğe göre kolaylığa öncelik verirler. Bu, cihazların varsayılan parolalarla, gereksiz çalışan hizmetlerle ve tamamen açık bırakılmış portlarla geldiği anlamına gelir. Siber suçlular, savunmasız cihazları arayan interneti sürekli tarayan otomatik tarayıcılar kullanarak bu zayıflıkları istismar eder.

Sonuçlar ciddi olabilir. Güvenliği ihlal edilmiş IoT cihazları, büyük DDoS saldırıları başlatmak, aktivitelerini gözetlemek, kişisel verileri çalmak veya finansal bilgiler içeren bilgisayarlar gibi ağındaki daha değerli hedeflere erişmek için basamak taşları olarak kullanılabilir.

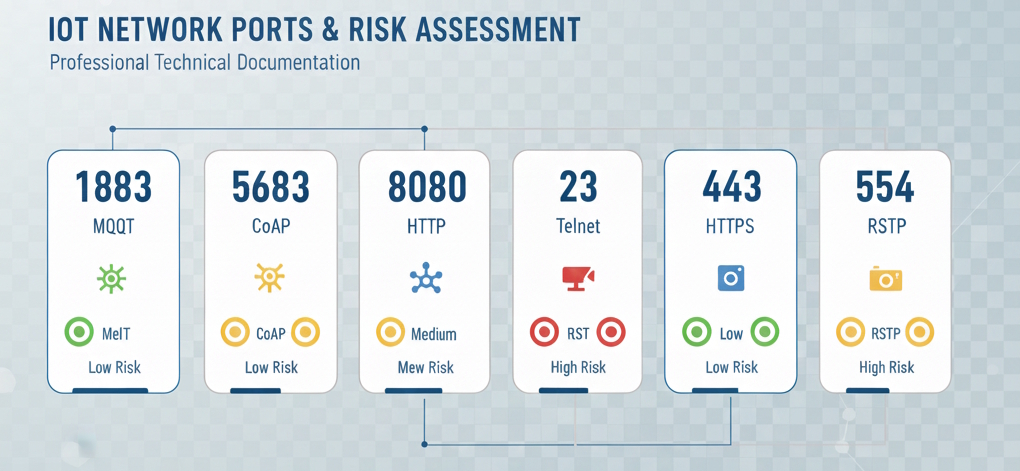

Yaygın IoT Portları ve Riskleri

Farklı akıllı cihazlar iletişim için belirli portlar kullanır. İşte izlemen gereken en kritik olanlar:

- Port 23 (Telnet): Bazı IoT cihazlarında hala bulunan eski protokol. Parolalar dahil tüm verileri düz metin olarak iletir.

- Port 1883 (MQTT): Birçok akıllı ev cihazı tarafından hafif mesajlaşma için kullanılır. Genellikle şifrelenmemiş ve ele geçirmeye karşı savunmasız.

- Port 8080 (HTTP Alternatifi): Kameralar ve akıllı hub'lardaki web arayüzleri için yaygın. Genellikle zayıf veya varsayılan kimlik bilgileri kullanır.

- Port 554 (RTSP): IP kameralar için Gerçek Zamanlı Akış Protokolü. Genellikle kötü güvence altına alınmış, kamera yayınlarına yetkisiz erişime izin veriyor.

Adım Adım Rehber: IoT Cihaz Portlarını Denetleme

Şimdi pratik olalım. Akıllı evinin güvenlik durumunu denetlemek ve savunmasız portları belirlemek için bu adımları izle.

Adım 1: Test Ortamını Hazırla

Evindeki her bağlı cihazı listeleyen bir elektronik tablo oluştur; marka, model, MAC adresi ve atanmış IP adresini dahil et. Tarama aracını seç: Nmap endüstri standardıdır ve ücretsizdir. Yeni başlayanlar için Fing (mobilde mevcut) veya Angry IP Scanner gibi GUI seçeneklerini değerlendir. Potansiyel kesintileri en aza indirmek için düşük kullanım dönemlerinde tarama yap.

Adım 2: Nmap'i Kur ve Yapılandır

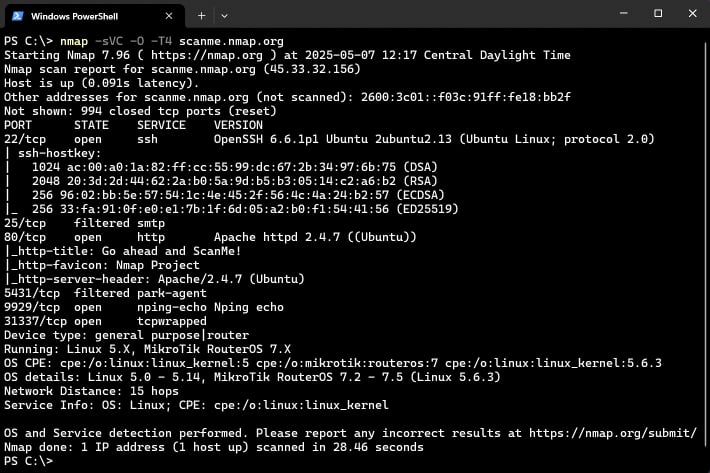

Nmap (Network Mapper), ağ keşfi ve güvenlik denetimi için güçlü, açık kaynaklı bir araçtır.

İşletim Sistemine Göre Kurulum Talimatları

- Windows: nmap.org'dan yükleyiciyi indir. Daha kolay kullanım için Zenmap'i (grafik arayüzü) dahil et.

- macOS: Homebrew üzerinden

brew install nmapile kur veya nmap.org'dan disk imajını indir. - Linux: Paket yöneticin aracılığıyla kur. Debian/Ubuntu için:

sudo apt-get install nmap. Red Hat/CentOS için:sudo yum install nmap.

Adım 3: Ağındaki Cihazları Keşfet

Önce, ağına bağlı tüm cihazları ve IP adreslerini belirle.

Temel ağ keşif komutu:

nmap -sn 192.168.1.0/24Bu, portlarını taramadan canlı ana bilgisayarları keşfetmek için bir "ping taraması" gerçekleştirir. 192.168.1.0/24'ü gerçek ağ aralığınla değiştir. Ağ aralığını bulmak için yönlendiricinin ayarlar sayfasını kontrol et (genellikle 192.168.1.1 veya 192.168.0.1'de erişilebilir) veya Windows'ta ipconfig, macOS/Linux'ta ifconfig kullan.

Çıktıyı cihaz envanterinle karşılaştır. Bilinmeyen cihazlar hemen araştırılmalıdır.

Adım 4: Açık Portlar İçin Bireysel Cihazları Tara

Şimdi her IoT cihazını hangi portların açık olduğunu ve hangi hizmetlerin çalıştığını görmek için tara.

Kapsamlı port tarama komutu:

nmap -sV -p- 192.168.1.100Bu komutu açıklayalım:

-sV: Hizmet ve sürüm bilgilerini belirlemek için açık portları araştırır.-p-: Tüm 65.535 portu tarar (varsayılan olarak Nmap yalnızca en yaygın 1.000 portu tarar).192.168.1.100: Bunu hedef cihazının IP adresiyle değiştir.

nmap -sV 192.168.1.100 kullanarak varsayılan tarama (ilk 1.000 port) ile başla. Yalnızca ilk taramada endişe verici sonuçlar gösteren cihazlarda kapsamlı taramalar yap.

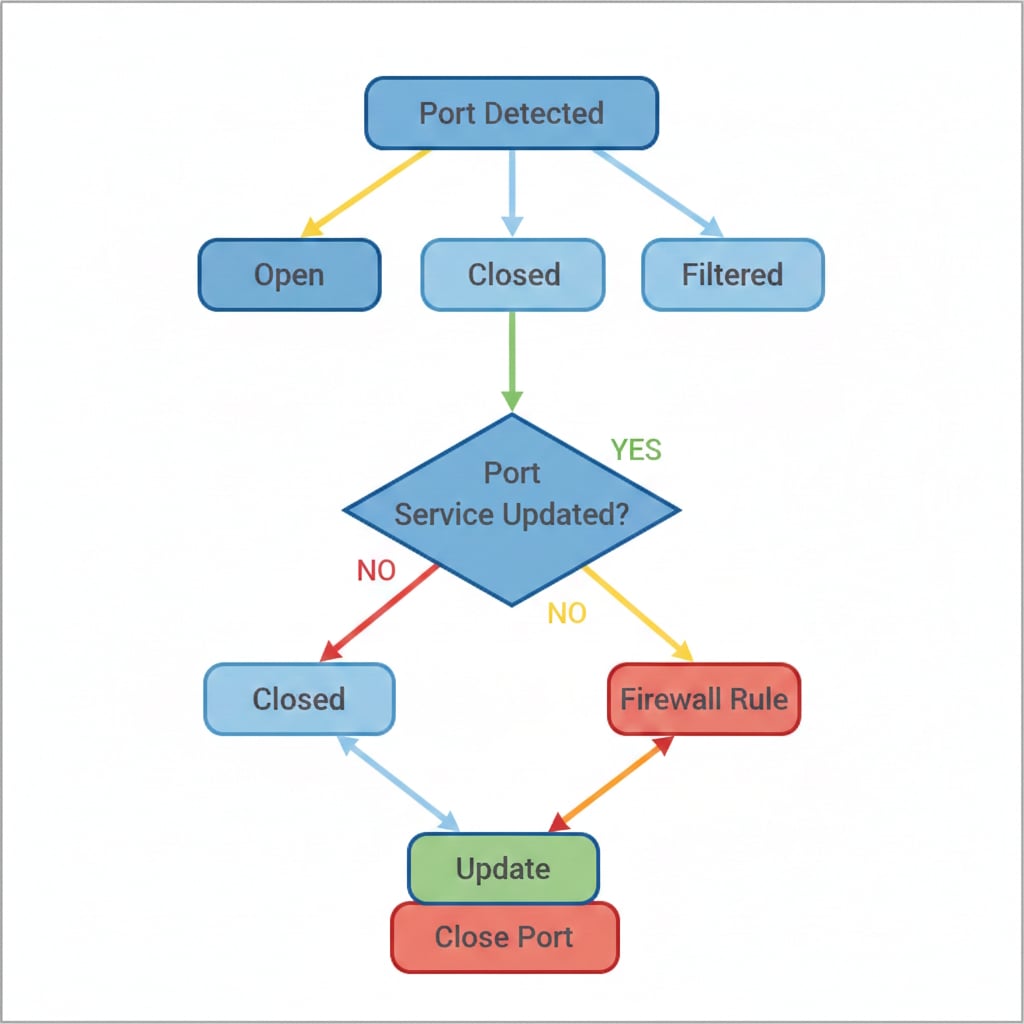

Adım 5: Sonuçlarını Analiz Et

Güvenlik açıklarını belirlemek için Nmap çıktısını anlamak çok önemlidir. Sonuçlar port durumunu, hizmetleri ve sürüm numaralarını gösterir.

Port Durumu Anlamları

- Açık: Port aktif olarak bağlantıları kabul ediyor. Mutlaka kötü değil, ancak dikkatli değerlendirme gerektirir.

- Kapalı: Porta erişilebilir ancak hiçbir hizmet dinlemiyor.

- Filtrelenmiş: Bir güvenlik duvarı veya başka bir güvenlik cihazı erişimi engelliyor. Harici olarak erişmene gerek olmayan portlar için bu idealdir.

Acil Eylem Gerektiren Kritik Kırmızı Bayraklar

- Herhangi bir cihazda açık Port 23 (Telnet)

- TLS/SSL şifrelemesi olmayan Port 21 (FTP)

- Port 443'te HTTPS alternatifleri olmayan 80 veya 8080 portlarındaki web arayüzleri

- Varsayılan veya zayıf kimlik bilgileriyle erişilebilen Port 22 (SSH)

- UPnP (Universal Plug and Play) etkin ve internete açık

- Bilinen CVE (Common Vulnerabilities and Exposures) girişleri olan sürüm numaralarını gösteren hizmetler

Hizmet Güvenlik Açıklarını Nasıl Araştırırsın

Nmap bir hizmet sürümünü belirlediğinde, tarayıcında "[hizmet adı] [sürüm numarası] CVE" ara. Örneğin, "OpenSSH 7.4 CVE" bilinen güvenlik açıklarını gösterecektir. Kritik güvenlik açıkları varsa, o cihazı güncellemeye veya izole etmeye öncelik ver.

IoT Cihazlarını Güvence Altına Alma: Pratik Adımlar

Güvenlik açıklarını keşfetmek savaşın sadece yarısıdır. Şimdi onları düzeltmen gerekiyor. İşte eylem planın.

Her Cihaz İçin Acil Eylemler

- Tüm varsayılan parolaları değiştir: Her cihaz için benzersiz, güçlü parolalar (büyük harf, küçük harf, rakam ve sembollerle minimum 16 karakter) kullan. Bitwarden, 1Password veya KeePass gibi bir parola yöneticisi kullanmayı düşün.

- Firmware'i hemen güncelle: En son firmware sürümleri için üretici web sitelerini kontrol et. Mevcutsa otomatik güncellemeleri etkinleştir.

- Gereksiz özellikleri devre dışı bırak: Uzaktan erişim kullanmıyorsan, kapat. Kesinlikle gerekli değilse UPnP'yi devre dışı bırak.

- Mümkün olan her yerde şifrelemeyi etkinleştir: Wi-Fi ağında WPA3 kullan (WPA3 desteklenmiyorsa WPA2). Web arayüzleri için HTTPS/TLS'yi etkinleştir.

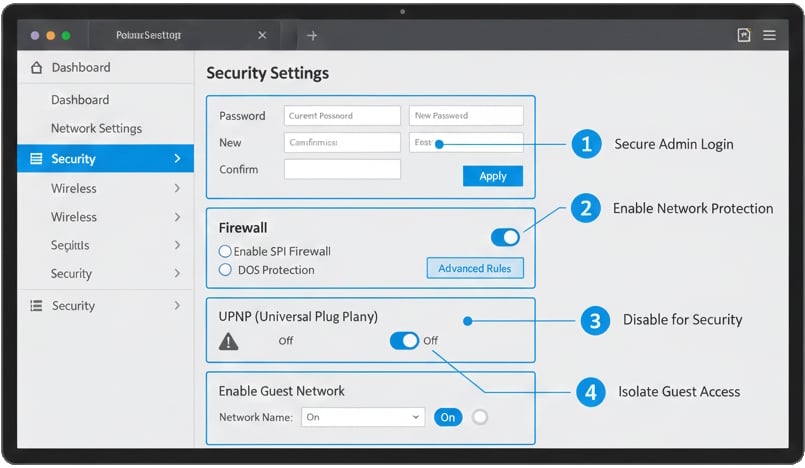

Yönlendirici Düzeyinde Koruma

Yönlendiricin ilk savunma hattındır. Onu düzgün şekilde yapılandırmak, tüm bağlı cihazları aynı anda korur.

Temel Yönlendirici Güvenlik Ayarları

- Yönlendirici yönetici kimlik bilgilerini değiştir: Yönlendiricine basılmış varsayılan kullanıcı adını ve parolayı asla kullanma.

- Ayrı bir IoT ağı oluştur: Çoğu modern yönlendirici misafir ağlarını destekler. Hassas veriler içeren bilgisayarlardan ve telefonlardan izole etmek için birini yalnızca IoT cihazlarına ayır.

- WPS'yi devre dışı bırak: Wi-Fi Protected Setup bilinen güvenlik açıklarına sahiptir. Kapat.

- Güvenlik duvarını etkinleştir ve yapılandır: Yönlendiricinin yerleşik güvenlik duvarı, gelen bağlantılar için varsayılan reddetme kurallarıyla aktif olmalıdır.

- Uzaktan yönetimi devre dışı bırak: Yönlendiricini ev ağının dışından yönetmek için özel bir ihtiyacın yoksa, bu özelliği kapat.

- Varsayılan DNS sunucularını değiştir: Bilinen kötü amaçlı alan adlarına erişimi engelleyen Cloudflare (1.1.1.1) veya Quad9 (9.9.9.9) gibi güvenlik odaklı DNS hizmetlerini kullanmayı düşün.

Maksimum Koruma İçin Gelişmiş Güvenlik Önlemleri

VLAN'ları (Sanal Yerel Alan Ağları) Uygula

VLAN'lar ağını misafir ağlarından daha derin bir seviyede segmentlere ayırır. Kurumsal yönlendiriciler ve bazı prosumer modeller VLAN'ları destekler, IoT cihazları, bilgisayarlar ve misafirler için tamamen izole ağ segmentleri oluşturmana olanak tanır. Bir IoT cihazının güvenliği ihlal edilse bile, saldırganlar diğer ağ segmentlerine ulaşamaz.

Özel Bir Ağ Güvenlik Duvarı Kur

pfSense, OPNsense veya ticari seçenekler (Ubiquiti UniFi, Firewalla) gibi çözümler, gelişmiş güvenlik duvarı yetenekleri, saldırı tespit sistemleri (IDS) ve hangi cihazların birbirleriyle ve internetle iletişim kurabileceği üzerinde ayrıntılı kontrol sağlar.

Sürekli Ağ İzleme

Wireshark veya ntopng gibi araçlar, güvenliği ihlal edilmiş cihazları gösterebilecek olağandışı trafik modellerini belirlemeye yardımcı olur. Beklenmeyen giden bağlantıları, boşta olması gereken cihazlardan yüksek veri kullanımını veya şüpheli IP adresleriyle iletişimi ara.

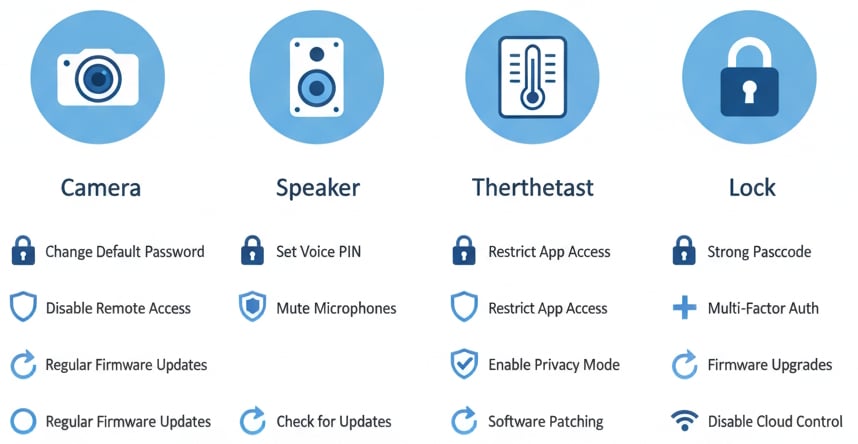

Cihaza Özel Güvenlik Önerileri

Akıllı Kameralar ve Görüntülü Kapı Zilleri

- Yerel depolama kullanabiliyorsan (SD kart, NAS) bulut depolamayı devre dışı bırak

- Kamera hesaplarında istisna olmaksızın iki faktörlü kimlik doğrulamayı (2FA) etkinleştir

- Komşuların mülkünü veya kamusal alanları yakalamamak için kameraları konumlandır

Akıllı Hoparlörler ve Sesli Asistanlar

- Hassas konuşmalar yaparken fiziksel mikrofon sessize alma düğmesini kullan

- Yardımcı uygulama aracılığıyla ses kayıtlarını düzenli olarak incele ve sil

- Hassas hesapları (bankacılık, e-posta) asla sesli asistanlara bağlama

Akıllı Kilitler ve Erişim Kontrolü

- Ana kodları paylaşmak yerine misafirler için zamana bağlı erişim kodları kullan

- Yetkisiz giriş girişimlerini tespit etmek için erişim günlüklerini haftalık incele

- İhtiyacın yoksa uzaktan kilidi açma özelliklerini devre dışı bırak

Devam Eden IoT Port Güvenliğini Sürdürme

Güvenlik tek seferlik bir görev değildir. Zaman içinde korumayı sürdürmek için bu devam eden uygulamaları oluştur.

Aylık Güvenlik Rutini

Şunları yapmak için yinelenen bir takvim hatırlatıcısı oluştur:

- Tüm cihazları doğrulamak ve bilinmeyen cihazları kontrol etmek için bir ağ keşif taraması çalıştır

- Tüm cihazlarda firmware güncellemelerini kontrol et, bilinen güvenlik açıkları olanlara öncelik ver

- Şüpheli aktivite, başarısız oturum açma denemeleri veya olağandışı trafik modelleri için yönlendirici günlüklerini incele

- Dönen bir cihaz alt kümesinde kapsamlı port taramaları çalıştır

Güvenliği İhlal Edilmiş Cihazların Uyarı İşaretleri

Cihazların güvenliğinin ihlal edilmiş olabileceğini gösterebilecek bu göstergeleri izle:

- Ağ bant genişliği kullanımında beklenmeyen artışlar

- Cihazların açıklama olmadan yeniden başlatılması veya düzensiz davranması

- Ayarların kendi kendine değişmesi (parolalar sıfırlandı, özellikler etkinleştirildi)

- Eklemediğin yeni cihazların ağında görünmesi

- Yabancı IP adreslerine veya şüpheli alan adlarına olağandışı giden bağlantılar

- Onları görüntülemediğinde LED ışıkları etkinleşen akıllı kameralar

Gelişmiş Güvenlik İçin Araçlar ve Kaynaklar

Temel Güvenlik Araçları

- Nmap: Endüstri standardı port tarayıcısı

- Fing: Mobil uygulamalarla kullanıcı dostu ağ tarayıcısı

- Shodan: İnternete bağlı cihazlar için arama motoru - bilgisayar korsanlarının ne gördüğünü görmek için genel IP'ni ara

- Wireshark: Gelişmiş trafik analizi için ağ protokolü analizörü

Önerilen Çevrimiçi Kaynaklar

- OWASP IoT Projesi: Kapsamlı IoT güvenliği en iyi uygulamaları

- Mozilla Privacy Not Included: Popüler akıllı ev ürünlerinin gizlilik ve güvenlik incelemeleri

- Consumer Reports Security Planner: Kişiselleştirilmiş güvenlik önerileri

- Çoğu akıllı ev cihazı, bilgisayar korsanlarının aktif olarak taradığı açık portlara sahiptir. Nmap gibi araçları kullanarak düzenli denetimler, saldırganlar istismar etmeden önce savunmasız portları belirl