บ้านอัจฉริยะของคุณมีช่องโหว่มากกว่าที่คุณคิด อุปกรณ์ IoT ทุกตัวในบ้าน (ตั้งแต่กล้องกริ่งประตูไปจนถึงเทอร์โมสแตทอัจฉริยะ) สร้างจุดเข้าที่อาจเป็นไปได้สำหรับอาชญากรไซเบอร์ การทำความเข้าใจความปลอดภัยของพอร์ต IoT ไม่ใช่เรื่องสำหรับผู้เชี่ยวชาญด้านเทคโนโลยีเท่านั้นอีกต่อไป แต่เป็นสิ่งจำเป็นสำหรับทุกคนที่มีอุปกรณ์เชื่อมต่อ คู่มือนี้จะแสดงให้คุณเห็นว่าจะตรวจสอบอุปกรณ์ IoT ของคุณอย่างไร ระบุพอร์ตเปิดที่อันตราย และรักษาความปลอดภัยเครือข่ายของคุณก่อนที่แฮกเกอร์จะใช้ประโยชน์จากช่องโหว่เหล่านี้

ทำความเข้าใจความปลอดภัยของพอร์ต IoT: พื้นฐาน

ความปลอดภัยของพอร์ต IoT หมายถึงการปฏิบัติในการตรวจสอบ ควบคุม และรักษาความปลอดภัยของพอร์ตเครือข่ายที่อุปกรณ์อัจฉริยะของคุณใช้ในการสื่อสาร ลองนึกถึงพอร์ตเป็นประตูที่มีหมายเลขบนอุปกรณ์แต่ละตัว บางพอร์ตจำเป็นต้องเปิดไว้เพื่อการทำงาน แต่หลายพอร์ตถูกเปิดทิ้งไว้โดยไม่จำเป็น ซึ่งสร้างความเสี่ยงด้านความปลอดภัยอย่างร้ายแรง

เมื่อผู้ผลิตจัดส่งอุปกรณ์อัจฉริยะ พวกเขามักให้ความสำคัญกับความสะดวกสบายมากกว่าความปลอดภัย ซึ่งหมายความว่าอุปกรณ์มาพร้อมกับรหัสผ่านเริ่มต้น บริการที่ไม่จำเป็นทำงานอยู่ และพอร์ตถูกเปิดกว้าง อาชญากรไซเบอร์ใช้ประโยชน์จากจุดอ่อนเหล่านี้โดยใช้เครื่องสแกนอัตโนมัติที่กวาดอินเทอร์เน็ตอย่างต่อเนื่องเพื่อมองหาอุปกรณ์ที่มีช่องโหว่

ผลที่ตามมาอาจร้ายแรง อุปกรณ์ IoT ที่ถูกบุกรุกสามารถใช้เพื่อเปิดตัวการโจมตี DDoS ขนาดใหญ่ สอดแนมกิจกรรมของคุณ ขโมยข้อมูลส่วนบุคคล หรือใช้เป็นจุดก้าวกระโดดเพื่อเข้าถึงเป้าหมายที่มีค่ามากขึ้นบนเครือข่ายของคุณ เช่น คอมพิวเตอร์ที่มีข้อมูลทางการเงิน

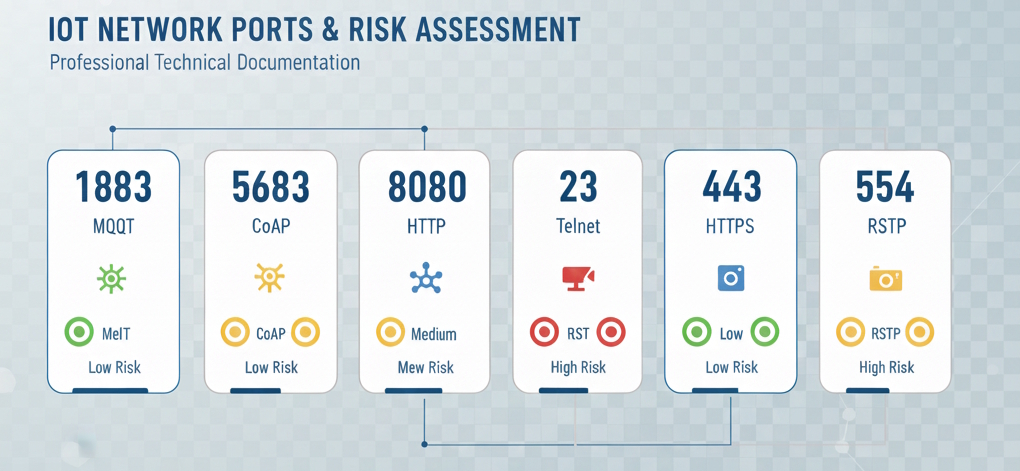

พอร์ต IoT ทั่วไปและความเสี่ยง

อุปกรณ์อัจฉริยะที่แตกต่างกันใช้พอร์ตเฉพาะสำหรับการสื่อสาร ต่อไปนี้คือพอร์ตที่สำคัญที่สุดที่คุณต้องตรวจสอบ:

- Port 23 (Telnet): โปรโตคอลเก่าที่ยังพบในอุปกรณ์ IoT บางตัว ส่งข้อมูลทั้งหมดรวมถึงรหัสผ่านในรูปแบบข้อความธรรมดา

- Port 1883 (MQTT): ใช้โดยอุปกรณ์บ้านอัจฉริยะหลายตัวสำหรับการส่งข้อความแบบเบา มักไม่เข้ารหัสและเสี่ยงต่อการสกัดกั้น

- Port 8080 (HTTP Alternative): ใช้กันทั่วไปสำหรับอินเทอร์เฟซเว็บบนกล้องและฮับอัจฉริยะ มักใช้ข้อมูลรับรองที่อ่อนแอหรือเริ่มต้น

- Port 554 (RTSP): Real-Time Streaming Protocol สำหรับกล้อง IP มักมีความปลอดภัยไม่ดี ทำให้สามารถเข้าถึงฟีดกล้องโดยไม่ได้รับอนุญาต

คู่มือทีละขั้นตอน: ตรวจสอบพอร์ตอุปกรณ์ IoT ของคุณ

ตอนนี้มาเริ่มปฏิบัติจริงกันเลย ทำตามขั้นตอนเหล่านี้เพื่อตรวจสอบสถานะความปลอดภัยของบ้านอัจฉริยะของคุณและระบุพอร์ตที่มีช่องโหว่

ขั้นตอนที่ 1: เตรียมสภาพแวดล้อมการทดสอบของคุณ

สร้างสปรีดชีตแสดงรายการอุปกรณ์เชื่อมต่อทุกตัวในบ้านของคุณ รวมถึงยี่ห้อ รุ่น MAC address และ IP address ที่กำหนด เลือกเครื่องมือสแกนของคุณ: Nmap เป็นมาตรฐานอุตสาหกรรมและฟรี สำหรับผู้เริ่มต้น ลองพิจารณาตัวเลือก GUI เช่น Fing (มีบนมือถือ) หรือ Angry IP Scanner รันการสแกนในช่วงที่ใช้งานน้อยเพื่อลดการหยุดชะงักที่อาจเกิดขึ้น

ขั้นตอนที่ 2: ติดตั้งและกำหนดค่า Nmap

Nmap (Network Mapper) เป็นเครื่องมือโอเพนซอร์สที่มีประสิทธิภาพสำหรับการค้นพบเครือข่ายและการตรวจสอบความปลอดภัย

คำแนะนำการติดตั้งตามระบบปฏิบัติการ

- Windows: ดาวน์โหลดตัวติดตั้งจาก nmap.org รวม Zenmap (อินเทอร์เฟซแบบกราฟิก) เพื่อการใช้งานที่ง่ายขึ้น

- macOS: ติดตั้งผ่าน Homebrew ด้วย

brew install nmapหรือดาวน์โหลด disk image จาก nmap.org - Linux: ติดตั้งผ่าน package manager ของคุณ สำหรับ Debian/Ubuntu:

sudo apt-get install nmapสำหรับ Red Hat/CentOS:sudo yum install nmap

ขั้นตอนที่ 3: ค้นพบอุปกรณ์บนเครือข่ายของคุณ

ขั้นแรก ระบุอุปกรณ์ทั้งหมดที่เชื่อมต่อกับเครือข่ายของคุณและ IP address ของพวกเขา

คำสั่งการค้นพบเครือข่ายพื้นฐาน:

nmap -sn 192.168.1.0/24คำสั่งนี้ทำการ "ping scan" เพื่อค้นพบโฮสต์ที่ทำงานอยู่โดยไม่สแกนพอร์ตของพวกเขา แทนที่ 192.168.1.0/24 ด้วยช่วงเครือข่ายจริงของคุณ หากต้องการหาช่วงเครือข่ายของคุณ ตรวจสอบหน้าการตั้งค่าของเราเตอร์ (โดยปกติเข้าถึงได้ที่ 192.168.1.1 หรือ 192.168.0.1) หรือใช้ ipconfig บน Windows หรือ ifconfig บน macOS/Linux

เปรียบเทียบผลลัพธ์กับรายการอุปกรณ์ของคุณ อุปกรณ์ที่ไม่รู้จักควรได้รับการตรวจสอบทันที

ขั้นตอนที่ 4: สแกนอุปกรณ์แต่ละตัวสำหรับพอร์ตที่เปิดอยู่

ตอนนี้สแกนอุปกรณ์ IoT แต่ละตัวเพื่อดูว่าพอร์ตใดเปิดอยู่และบริการใดกำลังทำงาน

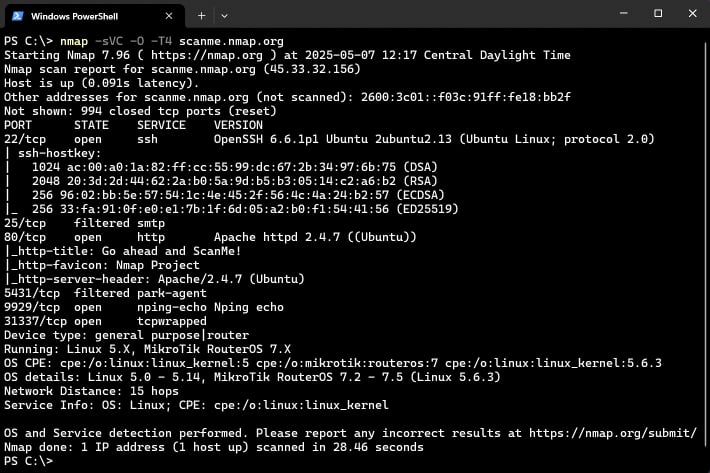

คำสั่งสแกนพอร์ตแบบครอบคลุม:

nmap -sV -p- 192.168.1.100แยกวิเคราะห์คำสั่งนี้:

-sV: ตรวจสอบพอร์ตที่เปิดเพื่อกำหนดข้อมูลบริการและเวอร์ชัน-p-: สแกนพอร์ตทั้งหมด 65,535 พอร์ต (โดยค่าเริ่มต้น Nmap สแกนเฉพาะพอร์ตที่ใช้กันมากที่สุด 1,000 พอร์ต)192.168.1.100: แทนที่ด้วย IP address ของอุปกรณ์เป้าหมายของคุณ

nmap -sV 192.168.1.100 เพื่อผลลัพธ์ที่เร็วขึ้น ทำการสแกนแบบครอบคลุมเฉพาะอุปกรณ์ที่แสดงผลลัพธ์น่ากังวลในการสแกนครั้งแรกเท่านั้น

ขั้นตอนที่ 5: วิเคราะห์ผลลัพธ์ของคุณ

การทำความเข้าใจผลลัพธ์ Nmap มีความสำคัญต่อการระบุช่องโหว่ ผลลัพธ์แสดงสถานะพอร์ต บริการ และหมายเลขเวอร์ชัน

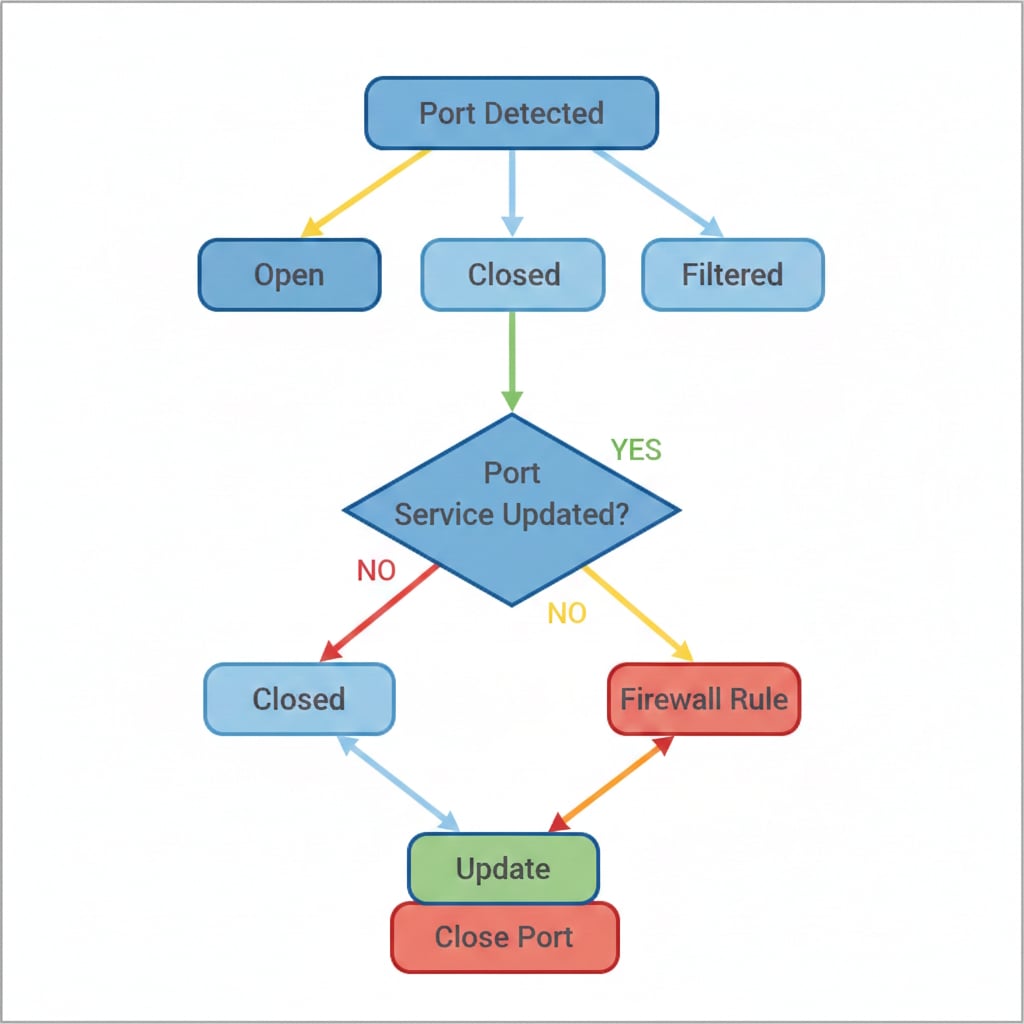

ความหมายของสถานะพอร์ต

- Open: พอร์ตกำลังยอมรับการเชื่อมต่ออย่างแข็งขัน ไม่จำเป็นต้องแย่ แต่ต้องการการประเมินอย่างรอบคอบ

- Closed: พอร์ตสามารถเข้าถึงได้ แต่ไม่มีบริการกำลังรอฟัง

- Filtered: ไฟร์วอลล์หรืออุปกรณ์ความปลอดภัยอื่นกำลังบล็อกการเข้าถึง นี่เป็นสิ่งที่เหมาะสมสำหรับพอร์ตที่คุณไม่จำเป็นต้องเข้าถึงจากภายนอก

สัญญาณเตือนสำคัญที่ต้องดำเนินการทันที

- Port 23 (Telnet) เปิดบนอุปกรณ์ใดๆ

- Port 21 (FTP) โดยไม่มีการเข้ารหัส TLS/SSL

- อินเทอร์เฟซเว็บบนพอร์ต 80 หรือ 8080 โดยไม่มีทางเลือก HTTPS บนพอร์ต 443

- Port 22 (SSH) เข้าถึงได้ด้วยข้อมูลรับรองเริ่มต้นหรืออ่อนแอ

- UPnP (Universal Plug and Play) เปิดใช้งานและเปิดเผยต่ออินเทอร์เน็ต

- บริการที่แสดงหมายเลขเวอร์ชันที่มีรายการ CVE (Common Vulnerabilities and Exposures) ที่ทราบ

วิธีวิจัยช่องโหว่ของบริการ

เมื่อ Nmap ระบุเวอร์ชันบริการ ค้นหา "[ชื่อบริการ] [หมายเลขเวอร์ชัน] CVE" ในเบราว์เซอร์ของคุณ ตัวอย่างเช่น "OpenSSH 7.4 CVE" จะแสดงช่องโหว่ด้านความปลอดภัยที่ทราบ หากมีช่องโหว่ที่สำคัญ ให้จัดลำดับความสำคัญในการอัปเดตหรือแยกอุปกรณ์นั้น

รักษาความปลอดภัยอุปกรณ์ IoT ของคุณ: ขั้นตอนปฏิบัติ

การค้นพบช่องโหว่เป็นเพียงครึ่งหนึ่งของการต่อสู้ ตอนนี้คุณต้องแก้ไขพวกเขา นี่คือแผนการดำเนินการของคุณ

การดำเนินการทันทีสำหรับทุกอุปกรณ์

- เปลี่ยนรหัสผ่านเริ่มต้นทั้งหมด: ใช้รหัสผ่านที่ไม่ซ้ำและแข็งแกร่ง (ขั้นต่ำ 16 ตัวอักษรพร้อมตัวพิมพ์ใหญ่ ตัวพิมพ์เล็ก ตัวเลข และสัญลักษณ์) สำหรับแต่ละอุปกรณ์ พิจารณาใช้ตัวจัดการรหัสผ่านเช่น Bitwarden, 1Password หรือ KeePass

- อัปเดตเฟิร์มแวร์ทันที: ตรวจสอบเว็บไซต์ผู้ผลิตสำหรับเวอร์ชันเฟิร์มแวร์ล่าสุด เปิดใช้งานการอัปเดตอัตโนมัติหากมี

- ปิดใช้งานฟีเจอร์ที่ไม่จำเป็น: หากคุณไม่ใช้การเข้าถึงระยะไกล ให้ปิดมัน ปิดใช้งาน UPnP เว้นแต่จำเป็นอย่างยิ่ง

- เปิดใช้งานการเข้ารหัสทุกที่ที่เป็นไปได้: ใช้ WPA3 บนเครือข่าย Wi-Fi ของคุณ (WPA2 หาก WPA3 ไม่รองรับ) เปิดใช้งาน HTTPS/TLS สำหรับอินเทอร์เฟซเว็บ

การป้องกันระดับเราเตอร์

เราเตอร์ของคุณคือแนวป้องกันแรกของคุณ การกำหนดค่าอย่างเหมาะสมจะปกป้องอุปกรณ์ที่เชื่อมต่อทั้งหมดพร้อมกัน

การตั้งค่าความปลอดภัยเราเตอร์ที่จำเป็น

- เปลี่ยนข้อมูลรับรองผู้ดูแลเราเตอร์: อย่าใช้ชื่อผู้ใช้และรหัสผ่านเริ่มต้นที่พิมพ์บนเราเตอร์ของคุณ

- สร้างเครือข่าย IoT แยกต่างหาก: เราเตอร์สมัยใหม่ส่วนใหญ่รองรับเครือข่ายสำหรับแขก จัดสรรหนึ่งเครือข่ายโดยเฉพาะสำหรับอุปกรณ์ IoT เพื่อแยกพวกเขาจากคอมพิวเตอร์และโทรศัพท์ที่มีข้อมูลสำคัญ

- ปิดใช้งาน WPS: Wi-Fi Protected Setup มีช่องโหว่ด้านความปลอดภัยที่ทราบ ปิดมัน

- เปิดใช้งานและกำหนดค่าไฟร์วอลล์: ไฟร์วอลล์ในตัวของเราเตอร์ของคุณควรทำงานโดยมีกฎ default-deny สำหรับการเชื่อมต่อขาเข้า

- ปิดใช้งานการจัดการ