Твой умный дом более уязвим, чем ты думаешь. Каждое IoT-устройство в твоем доме (от видеодомофона до умного термостата) создает потенциальные точки входа для киберпреступников. Понимание безопасности портов IoT больше не только для технических специалистов — это необходимо каждому, у кого есть подключенные устройства. Это руководство покажет тебе, как именно проверить твои IoT-устройства, выявить опасные открытые порты и защитить твою сеть до того, как хакеры используют эти уязвимости.

Понимание безопасности портов IoT: Основы

Безопасность портов IoT относится к практике мониторинга, контроля и защиты сетевых портов, которые твои умные устройства используют для связи. Думай о портах как о пронумерованных дверях на каждом устройстве. Некоторые должны оставаться открытыми для функциональности, но многие оставлены без необходимости незащищенными, создавая серьезные риски безопасности.

Когда производители отправляют умные устройства, они часто отдают приоритет удобству, а не безопасности. Это означает, что устройства поставляются с паролями по умолчанию, запущенными ненужными сервисами и полностью открытыми портами. Киберпреступники эксплуатируют эти слабости, используя автоматизированные сканеры, которые непрерывно прочесывают интернет в поисках уязвимых устройств.

Последствия могут быть серьезными. Скомпрометированные IoT-устройства могут использоваться для запуска массивных DDoS-атак, слежки за твоей деятельностью, кражи личных данных или служить трамплином для доступа к более ценным целям в твоей сети, например, компьютерам с финансовой информацией.

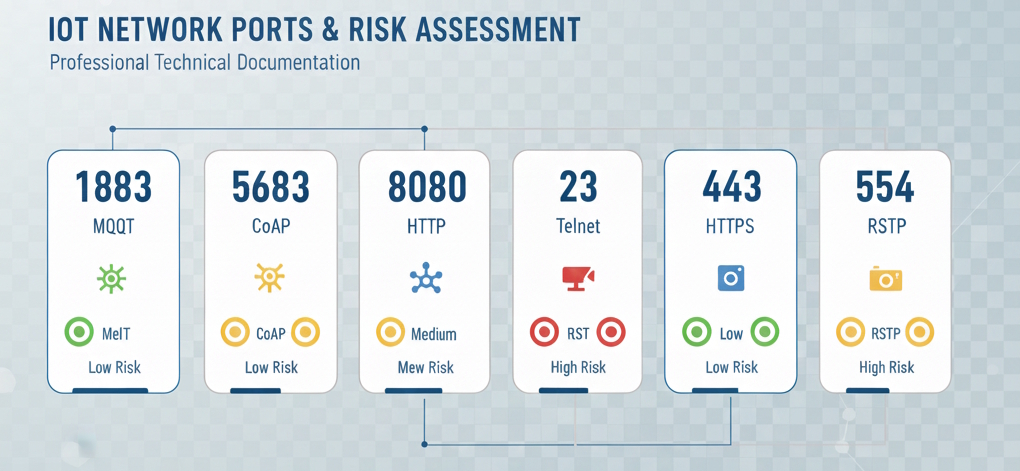

Распространенные порты IoT и их риски

Различные умные устройства используют определенные порты для связи. Вот самые критичные, которые тебе нужно отслеживать:

- Порт 23 (Telnet): Устаревший протокол, который все еще встречается в некоторых IoT-устройствах. Передает все данные, включая пароли, в открытом виде.

- Порт 1883 (MQTT): Используется многими устройствами умного дома для легкого обмена сообщениями. Часто не зашифрован и уязвим для перехвата.

- Порт 8080 (HTTP Alternative): Распространен для веб-интерфейсов камер и умных хабов. Часто использует слабые учетные данные или данные по умолчанию.

- Порт 554 (RTSP): Real-Time Streaming Protocol для IP-камер. Часто плохо защищен, позволяя неавторизованный доступ к потокам с камер.

Пошаговое руководство: Аудит портов твоих IoT-устройств

Теперь перейдем к практике. Следуй этим шагам, чтобы проверить состояние безопасности твоего умного дома и выявить уязвимые порты.

Шаг 1: Подготовь тестовую среду

Создай таблицу со списком каждого подключенного устройства в твоем доме, включая бренд, модель, MAC-адрес и назначенный IP-адрес. Выбери инструмент для сканирования: Nmap — это отраслевой стандарт, и он бесплатный. Для новичков рассмотри варианты с графическим интерфейсом, такие как Fing (доступен на мобильных устройствах) или Angry IP Scanner. Запускай сканирования в периоды низкой нагрузки, чтобы минимизировать возможные сбои.

Шаг 2: Установи и настрой Nmap

Nmap (Network Mapper) — это мощный инструмент с открытым исходным кодом для обнаружения сетей и аудита безопасности.

Инструкции по установке для разных операционных систем

- Windows: Загрузи установщик с nmap.org. Включи Zenmap (графический интерфейс) для более простого использования.

- macOS: Установи через Homebrew командой

brew install nmap, или загрузи образ диска с nmap.org. - Linux: Установи через менеджер пакетов. Для Debian/Ubuntu:

sudo apt-get install nmap. Для Red Hat/CentOS:sudo yum install nmap.

Шаг 3: Обнаружь устройства в твоей сети

Сначала определи все устройства, подключенные к твоей сети, и их IP-адреса.

Базовая команда обнаружения сети:

nmap -sn 192.168.1.0/24Это выполняет "ping scan" для обнаружения активных хостов без сканирования их портов. Замени 192.168.1.0/24 на твой фактический диапазон сети. Чтобы найти диапазон своей сети, проверь страницу настроек роутера (обычно доступна по адресу 192.168.1.1 или 192.168.0.1) или используй ipconfig в Windows или ifconfig в macOS/Linux.

Сравни вывод с твоим перечнем устройств. Любые неизвестные устройства должны быть немедленно проверены.

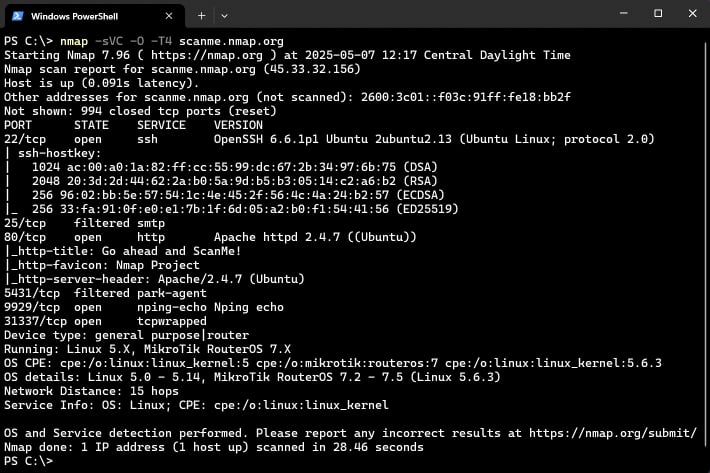

Шаг 4: Просканируй отдельные устройства на открытые порты

Теперь просканируй каждое IoT-устройство, чтобы увидеть, какие порты открыты и какие службы запущены.

Комплексная команда сканирования портов:

nmap -sV -p- 192.168.1.100Разбор этой команды:

-sV: Проверяет открытые порты для определения информации о службе и версии.-p-: Сканирует все 65 535 портов (по умолчанию Nmap сканирует только 1000 самых распространенных портов).192.168.1.100: Замени это на IP-адрес твоего целевого устройства.

nmap -sV 192.168.1.100 для более быстрых результатов. Проводи комплексное сканирование только на устройствах, показавших тревожные результаты при первоначальном сканировании.

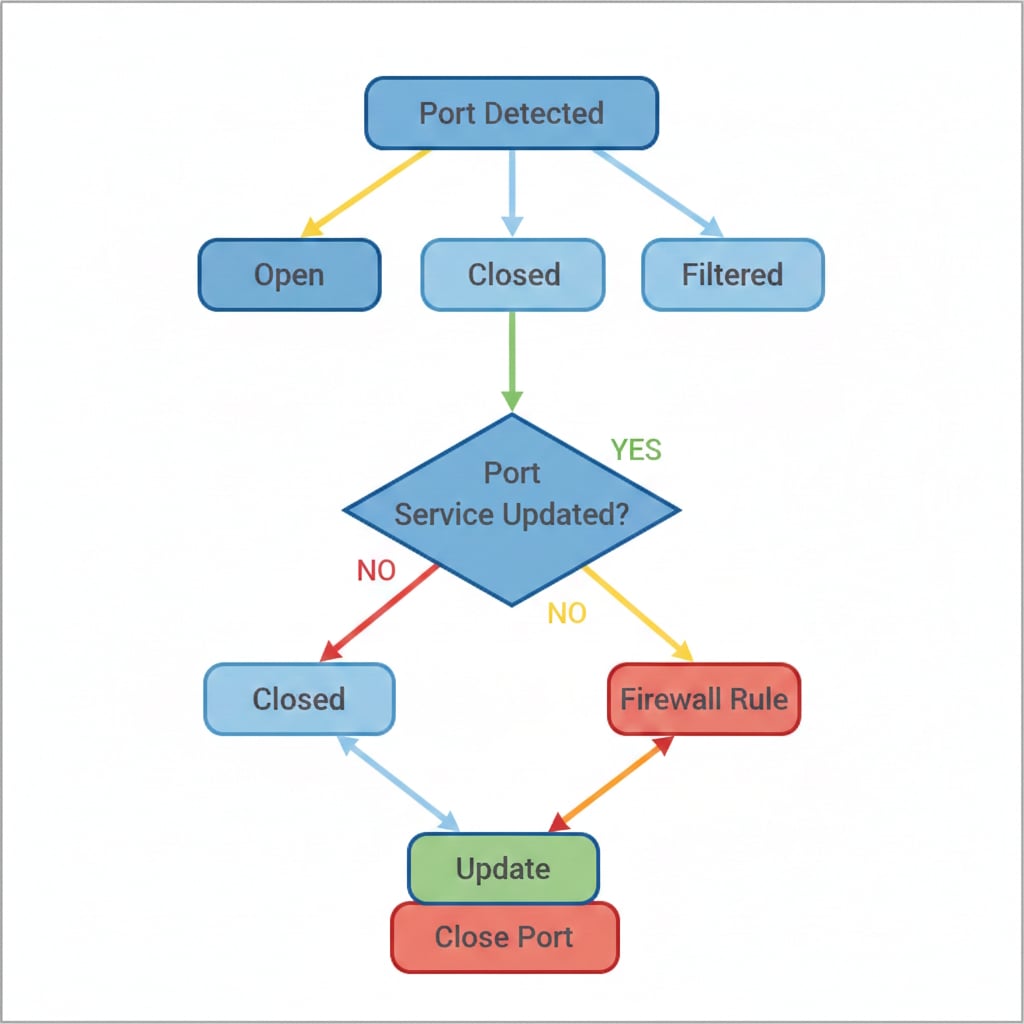

Шаг 5: Проанализируй свои результаты

Понимание вывода Nmap критически важно для выявления уязвимостей. Результаты показывают статус порта, службы и номера версий.

Значения статусов портов

- Open: Порт активно принимает соединения. Не обязательно плохо, но требует тщательной оценки.

- Closed: Порт доступен, но никакая служба не прослушивается.

- Filtered: Файрвол или другое устройство безопасности блокирует доступ. Это идеально для портов, к которым тебе не нужен внешний доступ.

Критические сигналы тревоги, требующие немедленных действий

- Порт 23 (Telnet) открыт на любом устройстве

- Порт 21 (FTP) без шифрования TLS/SSL

- Веб-интерфейсы на портах 80 или 8080 без альтернатив HTTPS на порту 443

- Порт 22 (SSH) доступен с учетными данными по умолчанию или слабыми

- UPnP (Universal Plug and Play) включен и открыт в интернет

- Службы с номерами версий, имеющими известные записи CVE (Common Vulnerabilities and Exposures)

Как исследовать уязвимости служб

Когда Nmap идентифицирует версию службы, поищи в браузере "[имя службы] [номер версии] CVE". Например, "OpenSSH 7.4 CVE" покажет известные уязвимости безопасности. Если существуют критические уязвимости, приоритезируй обновление или изоляцию этого устройства.

Защита твоих IoT-устройств: Практические шаги

Обнаружение уязвимостей — это только половина дела. Теперь тебе нужно их исправить. Вот твой план действий.

Немедленные действия для каждого устройства

- Смени все пароли по умолчанию: Используй уникальные, надежные пароли (минимум 16 символов с заглавными, строчными буквами, цифрами и символами) для каждого устройства. Рассмотри использование менеджера паролей, такого как Bitwarden, 1Password или KeePass.

- Немедленно обнови прошивку: Проверь сайты производителей на наличие последних версий прошивки. Включи автоматические обновления, если доступны.

- Отключи ненужные функции: Если ты не используешь удаленный доступ, выключи его. Отключи UPnP, если это не абсолютно необходимо.

- Включи шифрование везде, где возможно: Используй WPA3 в своей Wi-Fi сети (WPA2, если WPA3 не поддерживается). Включи HTTPS/TLS для веб-интерфейсов.

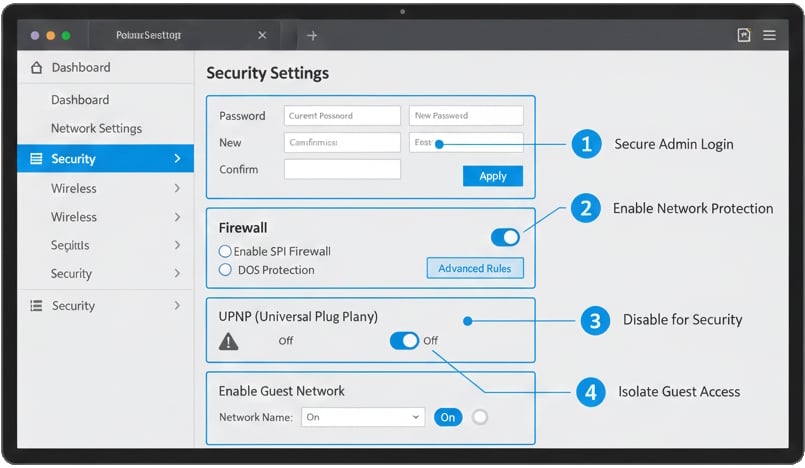

Защита на уровне роутера

Твой роутер — это твоя первая линия защиты. Правильная настройка защищает все подключенные устройства одновременно.

Важные настройки безопасности роутера

- Смени учетные данные администратора роутера: Никогда не используй имя пользователя и пароль по умолчанию, напечатанные на твоем роутере.

- Создай отдельную IoT-сеть: Большинство современных роутеров поддерживают гостевые сети. Выдели одну исключительно для IoT-устройств, чтобы изолировать их от компьютеров и телефонов с конфиденциальными данными.

- Отключи WPS: Wi-Fi Protected Setup имеет известные уязвимости безопасности. Выключи его.

- Включи и настрой файрвол: Встроенный файрвол твоего роутера должен быть активен с правилами запрета по умолчанию для входящих соединений.

- Отключи удаленное управление: Если у тебя нет конкретной необходимости управлять роутером извне домашней сети, отключи эту функцию.

- Смени DNS-серверы по умолчанию: Рассмотри использование DNS-сервисов, ориентированных на безопасность, таких как Cloudflare (1.1.1.1) или Quad9 (9.9.9.9), которые блокируют доступ к известным вредоносным доменам.

Расширенные меры безопасности для максимальной защиты

Внедри VLANs (Virtual Local Area Networks)

VLANs сегментируют твою сеть на более глубоком уровне, чем гостевые сети. Корпоративные роутеры и некоторые просьюмерские модели поддерживают VLANs, позволяя создавать полностью изолированные сетевые сегменты для IoT-устройств, компьютеров и гостей. Даже если IoT-устройство скомпрометировано, атакующие не смогут достичь твоих других сетевых сегментов.

Разверни выделенный сетевой файрвол

Решения типа pfSense, OPNsense или коммерческие варианты (Ubiquiti UniFi, Firewalla) предоставляют расширенные возможности файрвола, системы обнаружения вторжений (IDS) и детальный контроль того, какие устройства могут общаться друг с другом и с интернетом.

Непрерывный мониторинг сети

Инструменты типа Wireshark или ntopng помогают выявлять необычные паттерны трафика, которые могут указывать на скомпрометированные устройства. Ищи неожиданные исходящие соединения, высокое использование данных от устройств, которые должны быть неактивны, или связь с подозрительными IP-адресами.

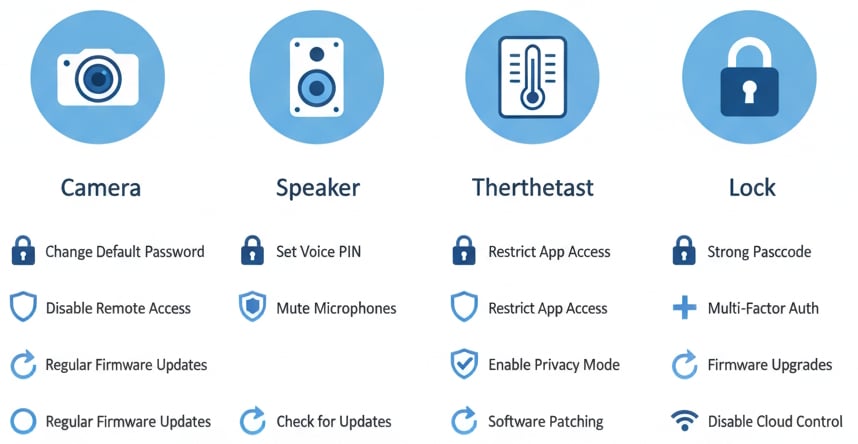

Рекомендации по безопасности для конкретных устройств

Умные камеры и видеодомофоны

- Отключи облачное хранилище, если можешь использовать локальное (SD-карта, NAS)

- Включи двухфакторную аутентификацию (2FA) на учетных записях камер без исключений

- Размести камеры так, чтобы не захватывать имущество соседей или общественные пространства

Умные колонки и голосовые ассистенты

- Используй физическую кнопку отключения микрофона при конфиденциальных разговорах

- Регулярно просматривай и удаляй голосовые записи через приложение-компаньон

- Никогда не привязывай конфиденциальные учетные записи (банковские, электронная почта) к голосовым ассистентам

Умные замки и контроль доступа

- Используй временные коды доступа для гостей вместо того, чтобы делиться мастер-кодами

- Еженедельно просматривай журналы доступа для обнаружения попыток несанкционированного входа

- Отключи функции удаленного открывания, если они тебе не нужны

Поддержание постоянной безопасности портов IoT

Безопасность — это не разовая задача. Установи эти постоянные практики для поддержания защиты со временем.

Ежемесячная рутина безопасности

Создай повторяющееся напоминание в календаре для:

- Запуска сканирования обнаружения сети для проверки всех устройств и поиска неизвестных устройств

- Проверки обновлений прошивки на всех устройствах, приоритизируя те, что имеют известные уязвимости

- Просмотра журналов роутера на предмет подозрительной активности, неудачных попыток входа или необычных паттернов трафика

- Запуска комплексного сканирования портов на ротирующем подмножестве устройств

Предупреждающие признаки скомпрометированных устройств

Следи за этими индикаторами, которые могут указывать на то, что устройства были скомпрометированы:

- Неожиданное увеличение использования пропускной способности сети

- Устройства, перезагружающиеся без объяснений или ведущие себя хаотично

- Настройки, меняющиеся сами по себе (пароли сброшены, функции включены)

- Новые устройства, появляющиеся в твоей сети, которые ты не добавлял

- Необычные исходящие соединения к иностранным IP-адресам или подозрительным доменам

- Умные камеры со светодиодами, активирующимися, когда ты их не просматриваешь

Инструменты и ресурсы для улучшенной безопасности

Важные инструменты безопасности

- Nmap: Отраслевой стандарт сканера портов

- Fing: Удобный сетевой сканер с мобильными приложениями

- Shodan: Поисковая система для устройств, подключенных к интернету — поищи свой публичный IP, чтобы увидеть, что видят хакеры

- Wireshark: Анализатор сетевых протоколов для углубленного анализа трафика

Рекомендуемые онлайн-ресурсы

- OWASP IoT Project: Комплексные лучшие практики безопасности IoT

- Mozilla Privacy Not Included: Обзоры конфиденциальности и безопасности популярных продуктов для умного дома

- Consumer Reports Security Planner: Персонализированные рекомендации по безопасности

- Большинство устройств умного дома имеют открытые порты, которые хакеры активно сканируют. Регулярные проверки с помощью таких инструментов, как Nmap, помогают выявить уязвимые порты до того, как атакующие их используют.

- Немедленно смени все пароли по умолчанию, регулярно обновляй прошивку и отключай ненужные функции, чтобы резко сократить поверхность атаки.

- Изолируй IoT-устройства в отдельной сети (VLAN или гостевой сети) и внедри правила файрвола для предотвращения бокового перемещения в случае компрометации устройств.

- Ежемесячно отслеживай свою сеть на предмет подозрительной активности, новых несанкционированных устройств и неожиданных изменений в поведении или настройках устройств.

Заключение

Безопасность портов IoT не опциональна в 2025 году — она необходима для защиты твоей конфиденциальности, данных и сети. При среднем количестве 17 подключенных устройств в доме и хакерах, развертывающих все более изощренные инструменты сканирования, твой умный дом настолько безопасен, насколько безопасно его самое слабое устройство.

Начни с основ на этой неделе: просканируй свою сеть, смени эти пароли по умолчанию и изолируй свои IoT-устройства в отдельной сети. Затем строй на этом фундаменте с регулярными ежемесячными проверками и постоянным мониторингом. Помни, кибербезопасность — это непрерывное путешествие, а не пункт назначения.

Твой умный дом должен делать твою жизнь проще и безопаснее, а не создавать новые уязвимости. Действуй сегодня, чтобы убедиться, что твои подключенные устройства остаются под твоим контролем.

Часто задаваемые вопросы

В: Как часто мне следует сканировать свои IoT-устройства на открытые порты?

О: Проводи базовые сканирования обнаружения сети ежемесячно, чтобы проверять новые устройства и подтверждать существующие. Запускай комплексное сканирование портов на всех устройствах ежеквартально или сразу после обновлений прошивки, добавления новых устройств или замечая подозрительное поведение.

В: Какая самая большая ошибка безопасности, которую люди совершают с IoT-устройствами?

О: Самая критическая ошибка — никогда не менять пароли по умолчанию. Атакующие ведут обширные базы данных учетных данных по умолчанию для тысяч моделей устройств и автоматически пробуют их на каждом найденном устройстве. Вторая по величине ошибка — включение UPnP, который автоматически открывает порты без твоего ведома, полностью обходя защиту файрвола роутера.

В: Что мне делать, если я обнаружу устройство с портами, которые не могу закрыть?

О: Сначала проверь обновления прошивки, так как более новые версии часто закрывают дыры в безопасности. Если обновления не помогают, используй файрвол роутера для блокировки внешнего доступа к этим портам, при этом все еще разрешая локальный сетевой доступ. Для устройств с неисправимыми критическими уязвимостями серьезно рассмотри замену на более безопасные альтернативы. В крайнем случае изолируй устройство в отдельном VLAN со строгими правилами файрвола.