Sua casa inteligente é mais vulnerável do que você pensa. Cada dispositivo IoT em sua casa (desde sua campainha com câmera até seu termostato inteligente) cria pontos de entrada potenciais para cibercriminosos. Entender a segurança de portas IoT não é mais apenas para especialistas em tecnologia; é essencial para qualquer pessoa com dispositivos conectados. Este guia mostrará exatamente como auditar seus dispositivos IoT, identificar portas abertas perigosas e proteger sua rede antes que hackers explorem essas vulnerabilidades.

Entendendo a Segurança de Portas IoT: O Básico

A segurança de portas IoT refere-se à prática de monitorar, controlar e proteger as portas de rede que seus dispositivos inteligentes usam para se comunicar. Pense nas portas como portas numeradas em cada dispositivo. Algumas precisam permanecer abertas para funcionalidade, mas muitas são deixadas desnecessariamente expostas, criando sérios riscos de segurança.

Quando os fabricantes enviam dispositivos inteligentes, eles frequentemente priorizam conveniência em vez de segurança. Isso significa que os dispositivos chegam com senhas padrão, serviços desnecessários em execução e portas completamente abertas. Cibercriminosos exploram essas fraquezas usando scanners automatizados que varrem continuamente a internet procurando dispositivos vulneráveis.

As consequências podem ser graves. Dispositivos IoT comprometidos podem ser usados para lançar ataques DDoS massivos, espionar suas atividades, roubar dados pessoais ou servir como trampolins para acessar alvos mais valiosos em sua rede, como computadores contendo informações financeiras.

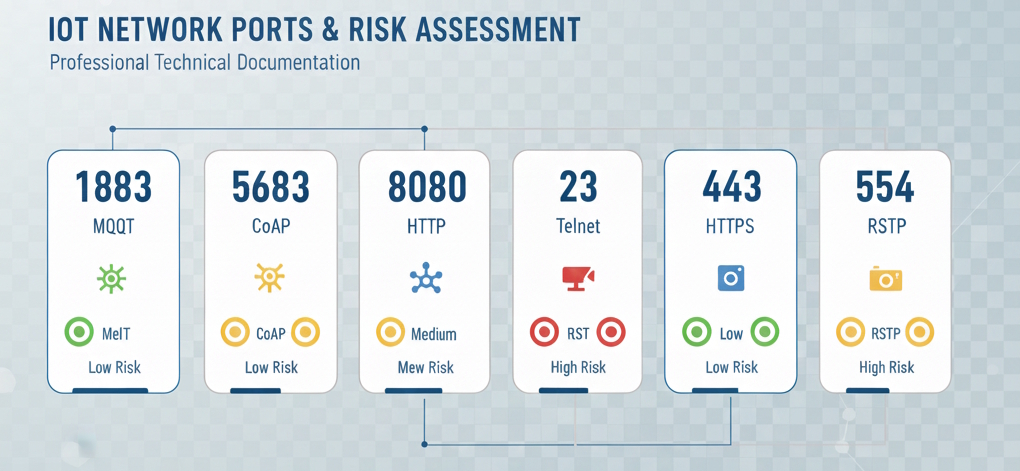

Portas IoT Comuns e Seus Riscos

Diferentes dispositivos inteligentes usam portas específicas para comunicação. Aqui estão as mais críticas que você precisa monitorar:

- Porta 23 (Telnet): Protocolo legado ainda encontrado em alguns dispositivos IoT. Transmite todos os dados, incluindo senhas, em texto simples.

- Porta 1883 (MQTT): Usado por muitos dispositivos domésticos inteligentes para mensagens leves. Frequentemente não criptografado e vulnerável à interceptação.

- Porta 8080 (HTTP Alternativo): Comum para interfaces web em câmeras e hubs inteligentes. Frequentemente usa credenciais fracas ou padrão.

- Porta 554 (RTSP): Real-Time Streaming Protocol para câmeras IP. Frequentemente mal protegido, permitindo acesso não autorizado a transmissões de câmeras.

Guia Passo a Passo: Auditando as Portas dos Seus Dispositivos IoT

Agora vamos partir para a prática. Siga estes passos para auditar a postura de segurança da sua casa inteligente e identificar portas vulneráveis.

Passo 1: Preparar Seu Ambiente de Teste

Crie uma planilha listando cada dispositivo conectado em sua casa, incluindo marca, modelo, endereço MAC e endereço IP atribuído. Escolha sua ferramenta de scan: Nmap é o padrão da indústria e gratuito. Para iniciantes, considere opções GUI como Fing (disponível em dispositivos móveis) ou Angry IP Scanner. Execute scans durante períodos de baixo uso para minimizar possíveis interrupções.

Passo 2: Instalar e Configurar o Nmap

Nmap (Network Mapper) é uma ferramenta poderosa e de código aberto para descoberta de rede e auditoria de segurança.

Instruções de Instalação por Sistema Operacional

- Windows: Baixe o instalador de nmap.org. Inclua o Zenmap (a interface gráfica) para uso mais fácil.

- macOS: Instale via Homebrew com

brew install nmap, ou baixe a imagem de disco de nmap.org. - Linux: Instale via seu gerenciador de pacotes. Para Debian/Ubuntu:

sudo apt-get install nmap. Para Red Hat/CentOS:sudo yum install nmap.

Passo 3: Descobrir Dispositivos na Sua Rede

Primeiro, identifique todos os dispositivos conectados à sua rede e seus endereços IP.

Comando básico de descoberta de rede:

nmap -sn 192.168.1.0/24Isso realiza um "ping scan" para descobrir hosts ativos sem escanear suas portas. Substitua 192.168.1.0/24 pelo seu intervalo de rede real. Para encontrar seu intervalo de rede, verifique a página de configurações do seu roteador (geralmente acessível em 192.168.1.1 ou 192.168.0.1) ou use ipconfig no Windows ou ifconfig no macOS/Linux.

Compare a saída com seu inventário de dispositivos. Quaisquer dispositivos desconhecidos devem ser investigados imediatamente.

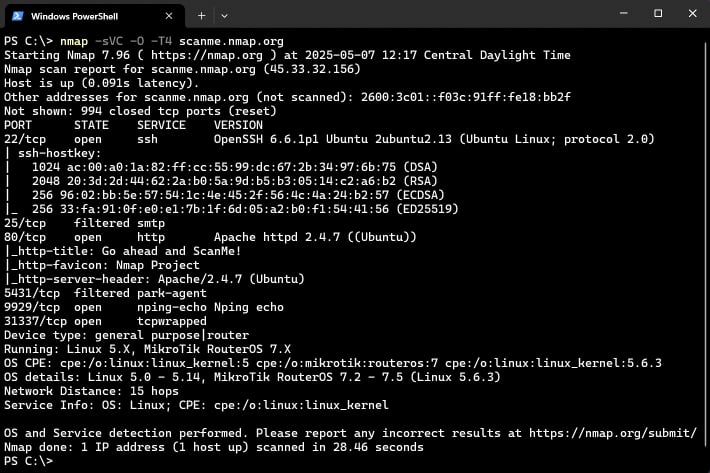

Passo 4: Escanear Dispositivos Individuais para Portas Abertas

Agora escaneie cada dispositivo IoT para ver quais portas estão abertas e quais serviços estão em execução.

Comando de scan de portas abrangente:

nmap -sV -p- 192.168.1.100Detalhando este comando:

-sV: Sonda portas abertas para determinar informações de serviço e versão.-p-: Escaneia todas as 65.535 portas (por padrão, o Nmap escaneia apenas as 1.000 portas mais comuns).192.168.1.100: Substitua isso pelo endereço IP do seu dispositivo alvo.

nmap -sV 192.168.1.100 para resultados mais rápidos. Faça scans abrangentes apenas em dispositivos que mostrem resultados preocupantes no scan inicial.

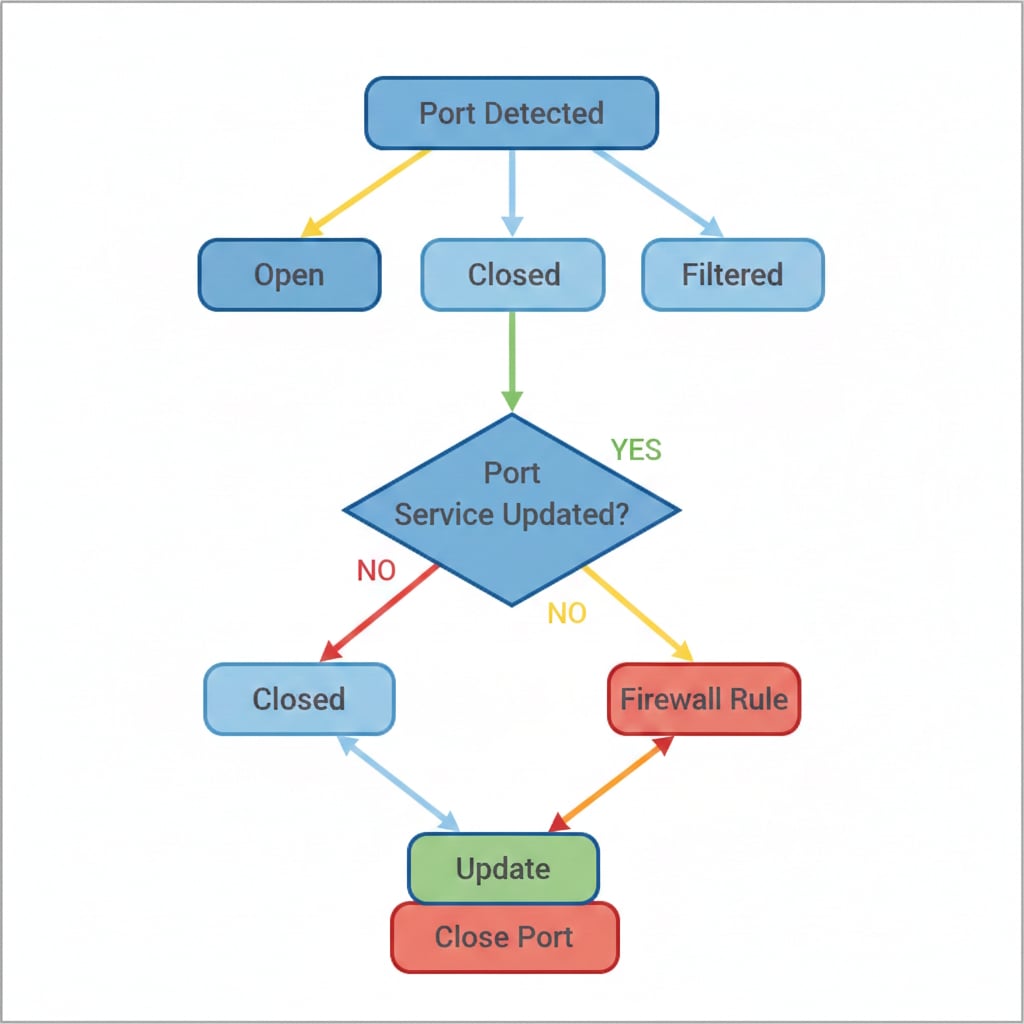

Passo 5: Analisar Seus Resultados

Entender a saída do Nmap é crucial para identificar vulnerabilidades. Os resultados mostram o status da porta, serviços e números de versão.

Significados do Status da Porta

- Open: A porta está aceitando conexões ativamente. Não necessariamente ruim, mas requer avaliação cuidadosa.

- Closed: A porta é acessível, mas nenhum serviço está ouvindo.

- Filtered: Um firewall ou outro dispositivo de segurança está bloqueando o acesso. Isso é ideal para portas que você não precisa acessar externamente.

Sinais de Alerta Críticos que Exigem Ação Imediata

- Porta 23 (Telnet) aberta em qualquer dispositivo

- Porta 21 (FTP) sem criptografia TLS/SSL

- Interfaces web nas portas 80 ou 8080 sem alternativas HTTPS na porta 443

- Porta 22 (SSH) acessível com credenciais padrão ou fracas

- UPnP (Universal Plug and Play) habilitado e exposto à internet

- Serviços mostrando números de versão com entradas CVE (Common Vulnerabilities and Exposures) conhecidas

Como Pesquisar Vulnerabilidades de Serviços

Quando o Nmap identifica uma versão de serviço, pesquise por "[nome do serviço] [número da versão] CVE" no seu navegador. Por exemplo, "OpenSSH 7.4 CVE" mostrará vulnerabilidades de segurança conhecidas. Se existirem vulnerabilidades críticas, priorize atualizar ou isolar esse dispositivo.

Protegendo Seus Dispositivos IoT: Passos Práticos

Descobrir vulnerabilidades é apenas metade da batalha. Agora você precisa corrigi-las. Aqui está seu plano de ação.

Ações Imediatas para Cada Dispositivo

- Alterar todas as senhas padrão: Use senhas únicas e fortes (mínimo de 16 caracteres com maiúsculas, minúsculas, números e símbolos) para cada dispositivo. Considere usar um gerenciador de senhas como Bitwarden, 1Password ou KeePass.

- Atualizar firmware imediatamente: Verifique os sites dos fabricantes para as versões mais recentes de firmware. Ative atualizações automáticas se disponíveis.

- Desabilitar recursos desnecessários: Se você não usa acesso remoto, desligue-o. Desabilite UPnP a menos que seja absolutamente necessário.

- Ativar criptografia sempre que possível: Use WPA3 na sua rede Wi-Fi (WPA2 se WPA3 não for suportado). Ative HTTPS/TLS para interfaces web.

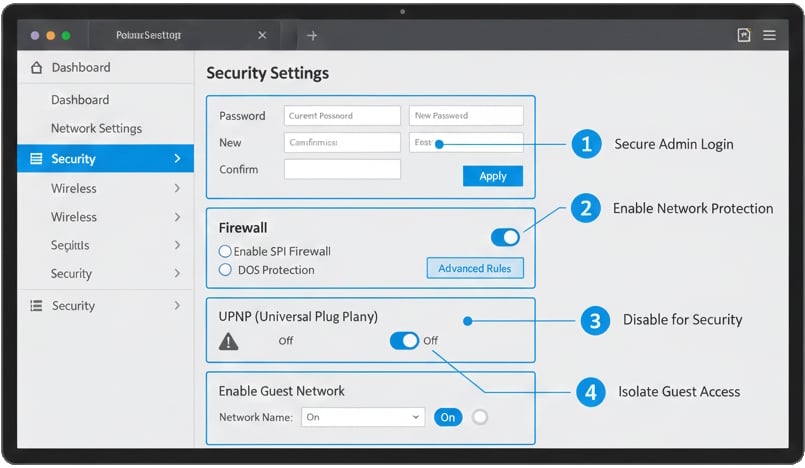

Proteção em Nível de Roteador

Seu roteador é sua primeira linha de defesa. Configurá-lo adequadamente protege todos os dispositivos conectados simultaneamente.

Configurações Essenciais de Segurança do Roteador

- Alterar credenciais de administrador do roteador: Nunca use o nome de usuário e senha padrão impressos no seu roteador.

- Criar uma rede IoT separada: A maioria dos roteadores modernos suporta redes para convidados. Dedique uma exclusivamente para dispositivos IoT para isolá-los de computadores e telefones contendo dados sensíveis.

- Desabilitar WPS: Wi-Fi Protected Setup tem vulnerabilidades de segurança conhecidas. Desligue-o.

- Ativar e configurar firewall: O firewall integrado do seu roteador deve estar ativo com regras de negação padrão para conexões de entrada.

- Desabilitar gerenciamento remoto: A menos que você tenha uma necessidade específica de gerenciar seu roteador de fora da sua rede doméstica, desative este recurso.

- Alterar servidores DNS padrão: Considere usar serviços DNS focados em segurança como Cloudflare (1.1.1.1) ou Quad9 (9.9.9.9) que bloqueiam o acesso a domínios maliciosos conhecidos.

Medidas de Segurança Avançadas para Proteção Máxima

Implementar VLANs (Virtual Local Area Networks)

VLANs segmentam sua rede em um nível mais profundo do que redes para convidados. Roteadores empresariais e alguns modelos prosumer suportam VLANs, permitindo que você crie segmentos de rede completamente isolados para dispositivos IoT, computadores e convidados. Mesmo se um dispositivo IoT for comprometido, atacantes não podem alcançar seus outros segmentos de rede.

Implementar um Firewall de Rede Dedicado

Soluções como pfSense, OPNsense ou opções comerciais (Ubiquiti UniFi, Firewalla) fornecem capacidades avançadas de firewall, sistemas de detecção de intrusão (IDS) e controle granular sobre quais dispositivos podem se comunicar entre si e com a internet.

Monitoramento Contínuo de Rede

Ferramentas como Wireshark ou ntopng ajudam você a identificar padrões de tráfego incomuns que podem indicar dispositivos comprometidos. Procure por conexões de saída inesperadas, alto uso de dados de dispositivos que deveriam estar inativos ou comunicação com endereços IP suspeitos.

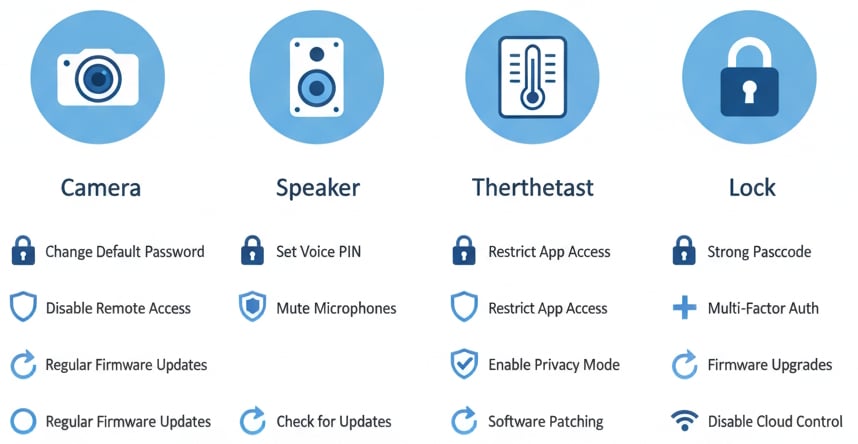

Recomendações de Segurança Específicas por Dispositivo

Câmeras Inteligentes e Campainhas com Vídeo

- Desabilite o armazenamento em nuvem se você puder usar armazenamento local (cartão SD, NAS)

- Ative a autenticação de dois fatores (2FA) em contas de câmeras sem exceção

- Posicione as câmeras para evitar capturar a propriedade dos vizinhos ou espaços públicos

Alto-falantes Inteligentes e Assistentes de Voz

- Use o botão físico de mudo do microfone ao ter conversas sensíveis

- Revise e exclua gravações de voz regularmente através do aplicativo complementar

- Nunca vincule contas sensíveis (bancárias, e-mail) a assistentes de voz

Fechaduras Inteligentes e Controle de Acesso

- Use códigos de acesso por tempo limitado para convidados em vez de compartilhar códigos mestres

- Revise logs de acesso semanalmente para detectar tentativas de entrada não autorizadas

- Desabilite recursos de desbloqueio remoto se você não precisar deles

Mantendo a Segurança de Portas IoT Contínua

Segurança não é uma tarefa única. Estabeleça essas práticas contínuas para manter a proteção ao longo do tempo.

Rotina de Segurança Mensal

Crie um lembrete de calendário recorrente para:

- Executar um scan de descoberta de rede para verificar todos os dispositivos e procurar dispositivos desconhecidos

- Verificar atualizações de firmware em todos os dispositivos, priorizando aqueles com vulnerabilidades conhecidas

- Revisar logs do roteador para atividade suspeita, tentativas de login falhadas ou padrões de tráfego incomuns

- Executar scans de portas abrangentes em um subconjunto rotativo de dispositivos

Sinais de Alerta de Dispositivos Comprometidos

Fique atento a esses indicadores que podem sugerir que dispositivos foram comprometidos:

- Aumentos inesperados no uso de largura de banda da rede

- Dispositivos reiniciando sem explicação ou se comportando de forma errática

- Configurações mudando sozinhas (senhas redefinidas, recursos habilitados)

- Novos dispositivos aparecendo em sua rede que você não adicionou

- Conexões de saída incomuns para endereços IP estrangeiros ou domínios suspeitos

- Câmeras inteligentes com luzes LED se ativando quando você não está as visualizando

Ferramentas e Recursos para Segurança Aprimorada

Ferramentas de Segurança Essenciais

- Nmap: Scanner de portas padrão da indústria

- Fing: Scanner de rede fácil de usar com aplicativos móveis

- Shodan: Motor de busca para dispositivos conectados à internet - busque seu IP público para ver o que os hackers veem

- Wireshark: Analisador de protocolo de rede para análise avançada de tráfego

Recursos Online Recomendados

- OWASP IoT Project: Melhores práticas abrangentes de segurança IoT

- Mozilla Privacy Not Included: Avaliações de privacidade e segurança de produtos populares para casa inteligente

- Consumer Reports Security Planner: Recomendações de segurança personalizadas

- A maioria dos dispositivos para casa inteligente possui portas abertas que hackers escaneiam ativamente. Auditorias regulares usando ferramentas como Nmap ajudam a identificar portas vulneráveis antes que atacantes as explorem.

- Altere todas as senhas padrão imediatamente, atualize o firmware regularmente e desabilite recursos desnecessários para reduzir drasticamente sua superfície de ataque.

- Isole dispositivos IoT em uma rede separada (VLAN ou rede de convidados) e implemente regras de firewall para prevenir movimento lateral se dispositivos forem comprometidos.

- Monitore sua rede mensalmente para atividade suspeita, novos dispositivos não autorizados e mudanças inesperadas no comportamento ou configurações dos dispositivos.

Conclusão

A segurança de portas IoT não é opcional em 2025; é essencial para proteger sua privacidade, dados e rede. Com a casa média contendo 17 dispositivos conectados e hackers implantando ferramentas de scan cada vez mais sofisticadas, sua casa inteligente é apenas tão segura quanto seu dispositivo mais fraco.

Comece com o básico esta semana: escaneie sua rede, altere essas senhas padrão e isole seus dispositivos IoT em uma rede separada. Em seguida, construa sobre essa base com auditorias mensais regulares e monitoramento contínuo. Lembre-se, cibersegurança é uma jornada contínua, não um destino.

Sua casa inteligente deve tornar sua vida mais fácil e segura, não criar novas vulnerabilidades. Tome ação hoje para garantir que seus dispositivos conectados permaneçam sob seu controle.

Perguntas Frequentes

P: Com que frequência devo escanear meus dispositivos IoT para portas abertas?

R: Realize scans básicos de descoberta de rede mensalmente para verificar novos dispositivos e confirmar os existentes. Execute scans de portas abrangentes em todos os dispositivos trimestralmente, ou imediatamente após atualizações de firmware, adição de novos dispositivos ou ao notar comportamento suspeito.

P: Qual é o maior erro de segurança que as pessoas cometem com dispositivos IoT?

R: O erro mais crítico é nunca alterar senhas padrão. Atacantes mantêm bancos de dados extensos de credenciais padrão para milhares de modelos de dispositivos e as testam automaticamente contra cada dispositivo que encontram. O segundo maior erro é habilitar UPnP, que abre portas automaticamente sem seu conhecimento, contornando completamente as proteções de firewall do seu roteador.

P: O que devo fazer se descobrir um dispositivo com portas que não consigo fechar?

R: Primeiro, verifique atualizações de firmware, pois versões mais recentes frequentemente fecham brechas de segurança. Se as atualizações não ajudarem, use o firewall do seu roteador para bloquear o acesso externo a essas portas enquanto ainda permite acesso à rede local. Para dispositivos com vulnerabilidades críticas sem solução, considere seriamente a substituição por alternativas mais seguras. Como último recurso, isole o dispositivo em uma VLAN separada com regras de firewall rigorosas.