Twój inteligentny dom jest bardziej podatny na ataki, niż myślisz. Każde urządzenie IoT w twoim domu (od kamery w dzwonku do drzwi po inteligentny termostat) tworzy potencjalne punkty wejścia dla cyberprzestępców. Zrozumienie bezpieczeństwa portów IoT nie jest już tylko dla ekspertów technicznych – jest niezbędne dla każdego, kto ma podłączone urządzenia. Ten przewodnik pokaże ci dokładnie, jak przeprowadzić audyt twoich urządzeń IoT, zidentyfikować niebezpieczne otwarte porty i zabezpieczyć swoją sieć, zanim hakerzy wykorzystają te podatności.

Zrozumienie bezpieczeństwa portów IoT: Podstawy

Bezpieczeństwo portów IoT odnosi się do praktyki monitorowania, kontrolowania i zabezpieczania portów sieciowych, których twoje inteligentne urządzenia używają do komunikacji. Pomyśl o portach jak o ponumerowanych drzwiach w każdym urządzeniu. Niektóre muszą pozostać otwarte dla funkcjonalności, ale wiele jest niepotrzebnie narażonych, tworząc poważne zagrożenia bezpieczeństwa.

Kiedy producenci wysyłają inteligentne urządzenia, często priorytetowo traktują wygodę nad bezpieczeństwem. Oznacza to, że urządzenia przychodzą z domyślnymi hasłami, niepotrzebnymi działającymi usługami i szeroko otwartymi portami. Cyberprzestępcy wykorzystują te słabości za pomocą zautomatyzowanych skanerów, które nieustannie przeszukują internet w poszukiwaniu podatnych urządzeń.

Konsekwencje mogą być poważne. Skompromitowane urządzenia IoT mogą być używane do przeprowadzania masowych ataków DDoS, szpiegowania twoich działań, kradzieży danych osobowych lub służyć jako przyczółki do dostępu do bardziej wartościowych celów w twojej sieci, takich jak komputery zawierające informacje finansowe.

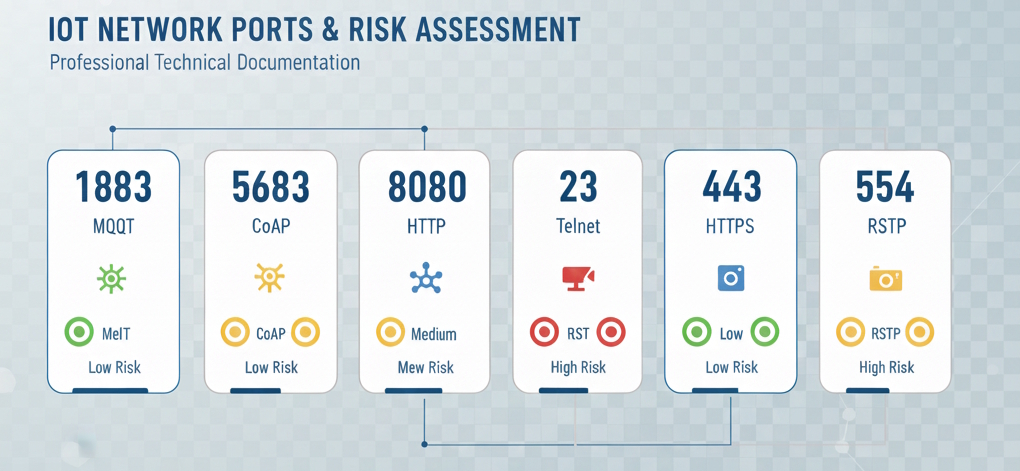

Popularne porty IoT i ich zagrożenia

Różne inteligentne urządzenia używają określonych portów do komunikacji. Oto najważniejsze, które musisz monitorować:

- Port 23 (Telnet): Starszy protokół nadal spotykany w niektórych urządzeniach IoT. Przesyła wszystkie dane, w tym hasła, w postaci zwykłego tekstu.

- Port 1883 (MQTT): Używany przez wiele urządzeń inteligentnego domu do lekkiej wymiany wiadomości. Często nieszyfrowany i podatny na przechwycenie.

- Port 8080 (alternatywa HTTP): Powszechny dla interfejsów webowych w kamerach i inteligentnych centrach. Często używa słabych lub domyślnych danych uwierzytelniających.

- Port 554 (RTSP): Real-Time Streaming Protocol dla kamer IP. Często słabo zabezpieczony, umożliwiający nieautoryzowany dostęp do transmisji z kamery.

Przewodnik krok po kroku: Audyt portów twoich urządzeń IoT

Teraz przejdźmy do praktyki. Wykonaj te kroki, aby przeprowadzić audyt bezpieczeństwa twojego inteligentnego domu i zidentyfikować podatne porty.

Krok 1: Przygotuj środowisko testowe

Utwórz arkusz kalkulacyjny zawierający listę każdego podłączonego urządzenia w twoim domu, w tym markę, model, adres MAC i przypisany adres IP. Wybierz narzędzie do skanowania: Nmap jest standardem branżowym i jest darmowy. Dla początkujących rozważ opcje GUI, takie jak Fing (dostępny na urządzenia mobilne) lub Angry IP Scanner. Przeprowadzaj skanowanie w okresach niskiego użytkowania, aby zminimalizować potencjalne zakłócenia.

Krok 2: Zainstaluj i skonfiguruj Nmap

Nmap (Network Mapper) to potężne, open-source'owe narzędzie do odkrywania sieci i audytu bezpieczeństwa.

Instrukcje instalacji według systemu operacyjnego

- Windows: Pobierz instalator z nmap.org. Dołącz Zenmap (interfejs graficzny) dla łatwiejszego użycia.

- macOS: Zainstaluj przez Homebrew poleceniem

brew install nmaplub pobierz obraz dysku z nmap.org. - Linux: Zainstaluj przez menedżer pakietów. Dla Debian/Ubuntu:

sudo apt-get install nmap. Dla Red Hat/CentOS:sudo yum install nmap.

Krok 3: Odkryj urządzenia w swojej sieci

Najpierw zidentyfikuj wszystkie urządzenia podłączone do twojej sieci i ich adresy IP.

Podstawowe polecenie odkrywania sieci:

nmap -sn 192.168.1.0/24To wykonuje "skanowanie ping", aby odkryć aktywne hosty bez skanowania ich portów. Zamień 192.168.1.0/24 na twój rzeczywisty zakres sieci. Aby znaleźć zakres sieci, sprawdź stronę ustawień routera (zwykle dostępną pod adresem 192.168.1.1 lub 192.168.0.1) lub użyj ipconfig w Windows lub ifconfig w macOS/Linux.

Porównaj wyniki z twoim inwentarzem urządzeń. Wszelkie nieznane urządzenia powinny być natychmiast zbadane.

Krok 4: Skanuj poszczególne urządzenia w poszukiwaniu otwartych portów

Teraz przeskanuj każde urządzenie IoT, aby zobaczyć, które porty są otwarte i jakie usługi działają.

Kompleksowe polecenie skanowania portów:

nmap -sV -p- 192.168.1.100Rozbijając to polecenie:

-sV: Sonduje otwarte porty, aby określić informacje o usłudze i wersji.-p-: Skanuje wszystkie 65 535 portów (domyślnie Nmap skanuje tylko 1000 najpopularniejszych portów).192.168.1.100: Zamień to na adres IP twojego docelowego urządzenia.

nmap -sV 192.168.1.100 dla szybszych rezultatów. Przeprowadzaj kompleksowe skanowanie tylko na urządzeniach, które pokazują niepokojące wyniki w początkowym skanowaniu.

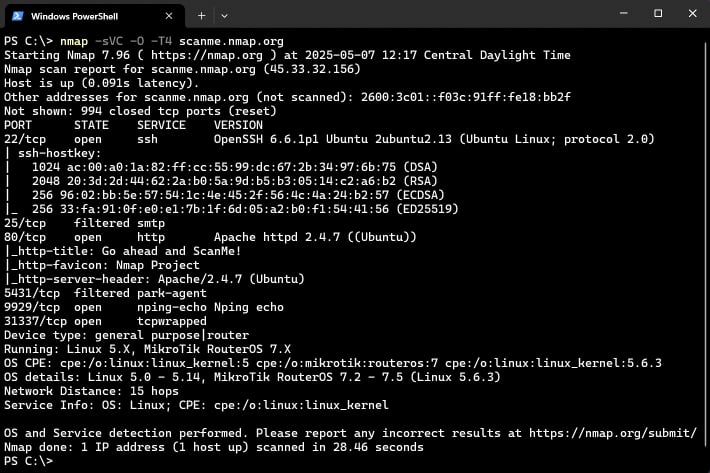

Krok 5: Analizuj swoje wyniki

Zrozumienie wyników Nmap jest kluczowe dla identyfikacji podatności. Wyniki pokazują status portu, usługi i numery wersji.

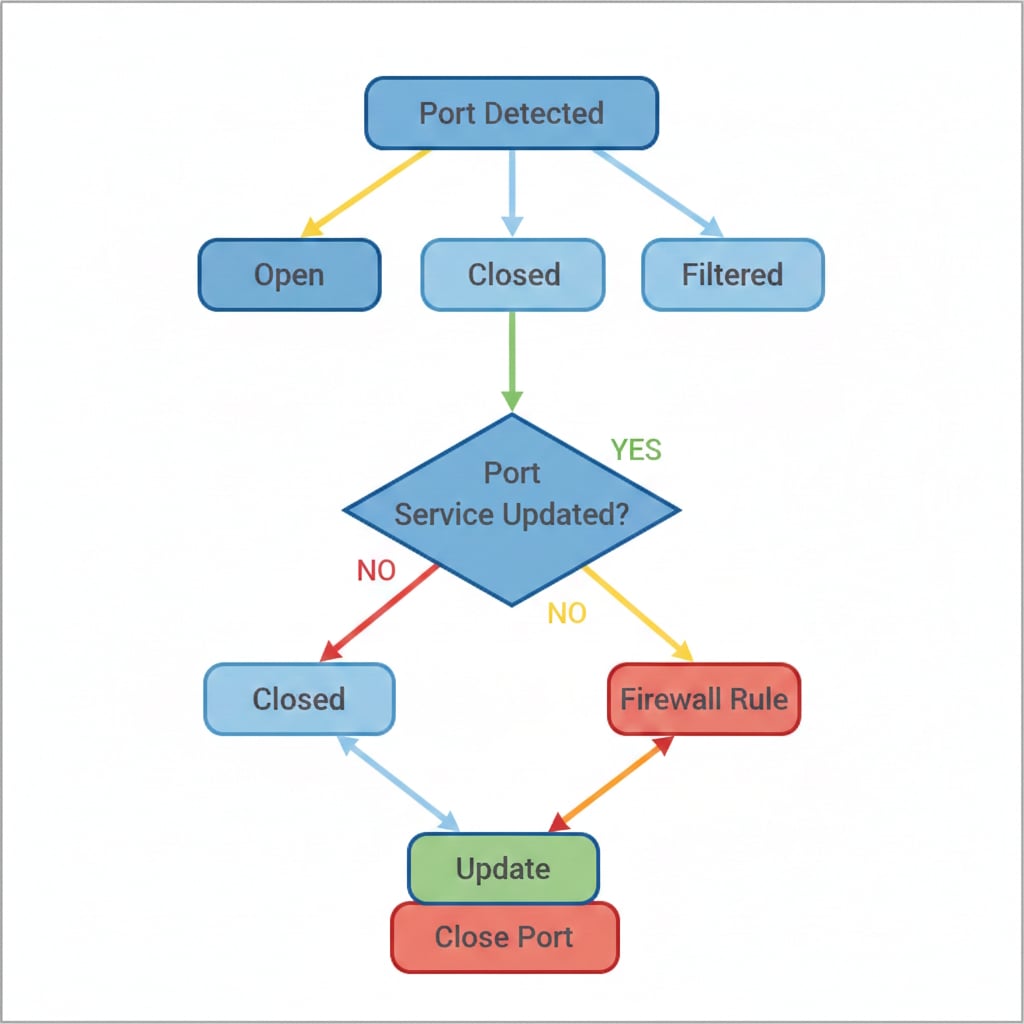

Znaczenie statusów portów

- Open (otwarty): Port aktywnie przyjmuje połączenia. Niekoniecznie złe, ale wymaga dokładnej oceny.

- Closed (zamknięty): Port jest dostępny, ale żadna usługa nie nasłuchuje.

- Filtered (filtrowany): Zapora sieciowa lub inne urządzenie zabezpieczające blokuje dostęp. To jest idealne dla portów, do których nie musisz mieć dostępu z zewnątrz.

Krytyczne sygnały ostrzegawcze wymagające natychmiastowego działania

- Port 23 (Telnet) otwarty na jakimkolwiek urządzeniu

- Port 21 (FTP) bez szyfrowania TLS/SSL

- Interfejsy webowe na portach 80 lub 8080 bez alternatyw HTTPS na porcie 443

- Port 22 (SSH) dostępny z domyślnymi lub słabymi danymi uwierzytelniającymi

- UPnP (Universal Plug and Play) włączony i wystawiony na internet

- Usługi pokazujące numery wersji ze znanymi wpisami CVE (Common Vulnerabilities and Exposures)

Jak badać podatności usług

Kiedy Nmap identyfikuje wersję usługi, wyszukaj w przeglądarce "[nazwa usługi] [numer wersji] CVE". Na przykład "OpenSSH 7.4 CVE" pokaże znane luki w zabezpieczeniach. Jeśli istnieją krytyczne podatności, nadaj priorytet aktualizacji lub izolacji tego urządzenia.

Zabezpieczanie urządzeń IoT: Praktyczne kroki

Odkrycie podatności to tylko połowa sukcesu. Teraz musisz je naprawić. Oto twój plan działania.

Natychmiastowe działania dla każdego urządzenia

- Zmień wszystkie domyślne hasła: Używaj unikalnych, silnych haseł (minimum 16 znaków z wielkimi literami, małymi literami, cyframi i symbolami) dla każdego urządzenia. Rozważ użycie menedżera haseł, takiego jak Bitwarden, 1Password lub KeePass.

- Natychmiast zaktualizuj firmware: Sprawdź strony internetowe producentów w poszukiwaniu najnowszych wersji firmware. Włącz automatyczne aktualizacje, jeśli są dostępne.

- Wyłącz niepotrzebne funkcje: Jeśli nie korzystasz ze zdalnego dostępu, wyłącz go. Wyłącz UPnP, chyba że jest absolutnie konieczny.

- Włącz szyfrowanie wszędzie tam, gdzie to możliwe: Używaj WPA3 w swojej sieci Wi-Fi (WPA2, jeśli WPA3 nie jest obsługiwany). Włącz HTTPS/TLS dla interfejsów webowych.

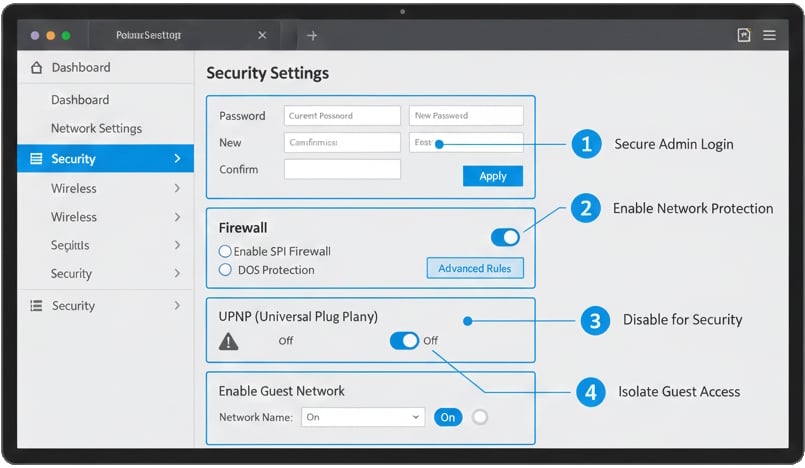

Ochrona na poziomie routera

Twój router jest twoją pierwszą linią obrony. Prawidłowa konfiguracja chroni jednocześnie wszystkie podłączone urządzenia.

Podstawowe ustawienia bezpieczeństwa routera

- Zmień dane uwierzytelniające administratora routera: Nigdy nie używaj domyślnej nazwy użytkownika i hasła wydrukowanych na routerze.

- Utwórz oddzielną sieć IoT: Większość nowoczesnych routerów obsługuje sieci gościnne. Poświęć jedną wyłącznie urządzeniom IoT, aby odizolować je od komputerów i telefonów zawierających wrażliwe dane.

- Wyłącz WPS: Wi-Fi Protected Setup ma znane luki w zabezpieczeniach. Wyłącz go.

- Włącz i skonfiguruj zaporę sieciową: Wbudowana zapora sieciowa routera powinna być aktywna z regułami domyślnego odrzucania dla połączeń przychodzących.

- Wyłącz zdalne zarządzanie: Chyba że masz konkretną potrzebę zarządzania routerem spoza sieci domowej, wyłącz tę funkcję.

- Zmień domyślne serwery DNS: Rozważ użycie serwerów DNS skoncentrowanych na bezpieczeństwie, takich jak Cloudflare (1.1.1.1) lub Quad9 (9.9.9.9), które blokują dostęp do znanych złośliwych domen.

Zaawansowane środki bezpieczeństwa dla maksymalnej ochrony

Wdróż VLAN (Virtual Local Area Networks)

VLAN segmentują twoją sieć na głębszym poziomie niż sieci gościnne. Routery korporacyjne i niektóre modele prosumenckie obsługują VLAN, umożliwiając tworzenie całkowicie izolowanych segmentów sieci dla urządzeń IoT, komputerów i gości. Nawet jeśli urządzenie IoT zostanie skompromitowane, atakujący nie mogą dotrzeć do innych segmentów sieci.

Wdróż dedykowaną zaporę sieciową

Rozwiązania takie jak pfSense, OPNsense lub opcje komercyjne (Ubiquiti UniFi, Firewalla) zapewniają zaawansowane możliwości zapory sieciowej, systemy wykrywania włamań (IDS) i szczegółową kontrolę nad tym, które urządzenia mogą komunikować się ze sobą i z internetem.

Ciągłe monitorowanie sieci

Narzędzia takie jak Wireshark lub ntopng pomagają identyfikować nietypowe wzorce ruchu, które mogą wskazywać na skompromitowane urządzenia. Szukaj nieoczekiwanych połączeń wychodzących, wysokiego użycia danych z urządzeń, które powinny być bezczynne, lub komunikacji z podejrzanymi adresami IP.

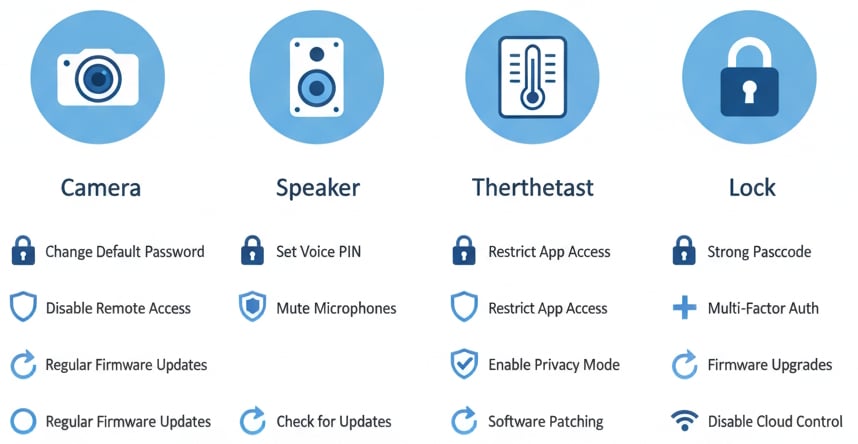

Rekomendacje bezpieczeństwa specyficzne dla urządzeń

Inteligentne kamery i wideodzwonki

- Wyłącz przechowywanie w chmurze, jeśli możesz używać lokalnego przechowywania (karta SD, NAS)

- Włącz uwierzytelnianie dwuskładnikowe (2FA) na kontach kamer bez wyjątku

- Umieszczaj kamery tak, aby unikały przechwytywania nieruchomości sąsiadów lub przestrzeni publicznych

Inteligentne głośniki i asystenci głosowi

- Używaj fizycznego przycisku wyciszenia mikrofonu podczas prowadzenia wrażliwych rozmów

- Regularnie przeglądaj i usuwaj nagrania głosowe przez aplikację towarzyszącą

- Nigdy nie łącz wrażliwych kont (bankowych, e-mail) z asystentami głosowymi

Inteligentne zamki i kontrola dostępu

- Używaj kodów dostępu z ograniczonym czasem dla gości zamiast udostępniania kodów głównych

- Przeglądaj logi dostępu co tydzień, aby wykryć próby nieautoryzowanego wejścia

- Wyłącz funkcje zdalnego odblokowania, jeśli ich nie potrzebujesz

Utrzymywanie ciągłego bezpieczeństwa portów IoT

Bezpieczeństwo to nie jednorazowe zadanie. Ustanów te stałe praktyki, aby utrzymać ochronę w czasie.

Miesięczna rutyna bezpieczeństwa

Utwórz cykliczne przypomnienie w kalendarzu, aby:

- Przeprowadzić skanowanie odkrywania sieci, aby zweryfikować wszystkie urządzenia i sprawdzić nieznane urządzenia

- Sprawdzić aktualizacje firmware na wszystkich urządzeniach, nadając priorytet tym ze znanymi podatnościami

- Przejrzeć logi routera w poszukiwaniu podejrzanej aktywności, nieudanych prób logowania lub nietypowych wzorców ruchu

- Przeprowadzić kompleksowe skanowanie portów na rotacyjnym podzbiorze urządzeń

Sygnały ostrzegawcze skompromitowanych urządzeń

Zwracaj uwagę na te wskaźniki, które mogą sugerować, że urządzenia zostały skompromitowane:

- Nieoczekiwany wzrost użycia przepustowości sieci

- Urządzenia restartujące się bez wyjaśnienia lub zachowujące się chaotycznie

- Ustawienia zmieniające się samodzielnie (resetowanie haseł, włączanie funkcji)

- Nowe urządzenia pojawiające się w twojej sieci, których nie dodałeś

- Nietypowe połączenia wychodzące do zagranicznych adresów IP lub podejrzanych domen

- Inteligentne kamery z diodami LED aktywującymi się, gdy ich nie oglądasz

Narzędzia i zasoby do zwiększonego bezpieczeństwa

Niezbędne narzędzia bezpieczeństwa

- Nmap: Branżowy standard skanera portów

- Fing: Przyjazny użytkownikowi skaner sieci z aplikacjami mobilnymi

- Shodan: Wyszukiwarka urządzeń podłączonych do internetu - wyszukaj swój publiczny adres IP, aby zobaczyć, co widzą hakerzy

- Wireshark: Analizator protokołów sieciowych do zaawansowanej analizy ruchu

Zalecane zasoby online

- OWASP IoT Project: Kompleksowe najlepsze praktyki bezpieczeństwa IoT

- Mozilla Privacy Not Included: Recenzje prywatności i bezpieczeństwa popularnych produktów inteligentnego domu

- Consumer Reports Security Planner: Spersonalizowane rekomendacje bezpieczeństwa

- Większość urządzeń inteligentnego domu ma otwarte porty, które hakerzy aktywnie skanują. Regularne audyty za pomocą narzędzi takich jak Nmap pomagają identyfikować podatne porty, zanim atakujący je wykorzystają.

- Zmień wszystkie domyślne hasła natychmiast, regularnie aktualizuj firmware i wyłączaj niepotrzebne funkcje, aby dramatycznie zmniejszyć swoją powierzchnię ataku.

- Izoluj urządzenia IoT w oddzielnej sieci (VLAN lub sieć gościnna) i wdróż reguły zapory sieciowej, aby zapobiec ruchowi lateralnemu w przypadku skompromitowania urządzeń.

- Monitoruj swoją sieć co miesiąc w poszukiwaniu podejrzanej aktywności, nowych nieautoryzowanych urządzeń i nieoczekiwanych zmian w zachowaniu lub ustawieniach urządzeń.

Podsumowanie

Bezpieczeństwo portów IoT nie jest opcjonalne w 2025 roku – jest niezbędne do ochrony twojej prywatności, danych i sieci. Przy przeciętnym domu zawierającym 17 podłączonych urządzeń i hakerach wdrażających coraz bardziej wyrafinowane narzędzia skanujące, twój inteligentny dom jest tylko tak bezpieczny, jak jego najsłabsze urządzenie.

Zacznij od podstaw w tym tygodniu: przeskanuj swoją sieć, zmień te domyślne hasła i odizoluj swoje urządzenia IoT w oddzielnej sieci. Następnie buduj na tych fundamentach regularnymi miesięcznymi audytami i ciągłym monitorowaniem. Pamiętaj, cyberbezpieczeństwo to ciągła podróż, a nie cel.

Twój inteligentny dom powinien ułatwiać i zwiększać bezpieczeństwo twoj