Rumah pintar awak lebih terdedah daripada yang awak sangka. Setiap peranti IoT di rumah awak (daripada kamera loceng pintu hingga termostat pintar) mewujudkan titik kemasukan yang berpotensi untuk penjenayah siber. Memahami keselamatan port IoT bukan lagi hanya untuk pakar teknologi; ia penting untuk sesiapa sahaja yang mempunyai peranti bersambung. Panduan ini akan tunjukkan kepada awak dengan tepat cara mengaudit peranti IoT awak, mengenal pasti port terbuka yang berbahaya, dan melindungi rangkaian awak sebelum penggodam mengeksploitasi kelemahan ini.

Memahami Keselamatan Port IoT: Asas-Asas

Keselamatan port IoT merujuk kepada amalan memantau, mengawal, dan melindungi port rangkaian yang digunakan oleh peranti pintar awak untuk berkomunikasi. Fikirkan port sebagai pintu bernombor pada setiap peranti. Ada yang perlu kekal terbuka untuk fungsi, tetapi banyak yang dibiarkan terdedah tanpa perlu, mewujudkan risiko keselamatan yang serius.

Apabila pengeluar menghantar peranti pintar, mereka sering mengutamakan kemudahan berbanding keselamatan. Ini bermakna peranti tiba dengan kata laluan lalai, perkhidmatan yang tidak perlu berjalan, dan port dibiarkan terbuka luas. Penjenayah siber mengeksploitasi kelemahan ini menggunakan pengimbas automatik yang terus menerus mengimbas internet mencari peranti yang terdedah.

Akibatnya boleh menjadi teruk. Peranti IoT yang terjejas boleh digunakan untuk melancarkan serangan DDoS besar-besaran, mengintip aktiviti awak, mencuri data peribadi, atau berfungsi sebagai batu loncatan untuk mengakses sasaran yang lebih berharga pada rangkaian awak seperti komputer yang mengandungi maklumat kewangan.

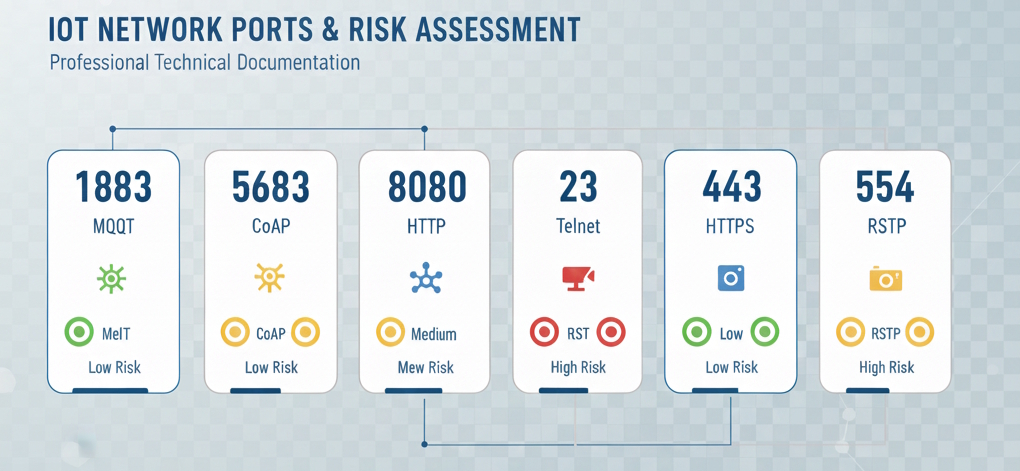

Port IoT Biasa dan Risikonya

Peranti pintar yang berbeza menggunakan port tertentu untuk komunikasi. Berikut adalah yang paling kritikal yang perlu awak pantau:

- Port 23 (Telnet): Protokol lama yang masih ditemui dalam sesetengah peranti IoT. Menghantar semua data termasuk kata laluan dalam plaintext.

- Port 1883 (MQTT): Digunakan oleh banyak peranti rumah pintar untuk pemesejan ringan. Selalunya tidak disulitkan dan terdedah kepada pemintasan.

- Port 8080 (HTTP Alternative): Biasa untuk antara muka web pada kamera dan hab pintar. Selalunya menggunakan kelayakan yang lemah atau lalai.

- Port 554 (RTSP): Real-Time Streaming Protocol untuk kamera IP. Selalunya kurang selamat, membenarkan akses tanpa kebenaran kepada suapan kamera.

Panduan Langkah demi Langkah: Mengaudit Port Peranti IoT Awak

Sekarang mari kita menjadi praktikal. Ikuti langkah-langkah ini untuk mengaudit postur keselamatan rumah pintar awak dan mengenal pasti port yang terdedah.

Langkah 1: Sediakan Persekitaran Ujian Awak

Cipta hamparan yang menyenaraikan setiap peranti bersambung di rumah awak, termasuk jenama, model, alamat MAC, dan alamat IP yang diberikan. Pilih alat pengimbasan awak: Nmap adalah standard industri dan percuma. Untuk pemula, pertimbangkan pilihan GUI seperti Fing (tersedia pada mudah alih) atau Angry IP Scanner. Jalankan imbasan semasa tempoh penggunaan rendah untuk meminimumkan potensi gangguan.

Langkah 2: Pasang dan Konfigurasikan Nmap

Nmap (Network Mapper) adalah alat sumber terbuka yang berkuasa untuk penemuan rangkaian dan pengauditan keselamatan.

Arahan Pemasangan mengikut Sistem Operasi

- Windows: Muat turun pemasang dari nmap.org. Sertakan Zenmap (antara muka grafik) untuk kemudahan penggunaan.

- macOS: Pasang melalui Homebrew dengan

brew install nmap, atau muat turun imej cakera dari nmap.org. - Linux: Pasang melalui pengurus pakej awak. Untuk Debian/Ubuntu:

sudo apt-get install nmap. Untuk Red Hat/CentOS:sudo yum install nmap.

Langkah 3: Temui Peranti pada Rangkaian Awak

Pertama, kenal pasti semua peranti yang bersambung ke rangkaian awak dan alamat IP mereka.

Arahan penemuan rangkaian asas:

nmap -sn 192.168.1.0/24Ini melakukan "ping scan" untuk menemui hos langsung tanpa mengimbas port mereka. Gantikan 192.168.1.0/24 dengan julat rangkaian sebenar awak. Untuk mencari julat rangkaian awak, semak halaman tetapan penghala awak (biasanya boleh diakses pada 192.168.1.1 atau 192.168.0.1) atau gunakan ipconfig pada Windows atau ifconfig pada macOS/Linux.

Rujuk silang output dengan inventori peranti awak. Sebarang peranti yang tidak diketahui harus disiasat dengan segera.

Langkah 4: Imbas Peranti Individu untuk Port Terbuka

Sekarang imbas setiap peranti IoT untuk melihat port mana yang terbuka dan perkhidmatan apa yang berjalan.

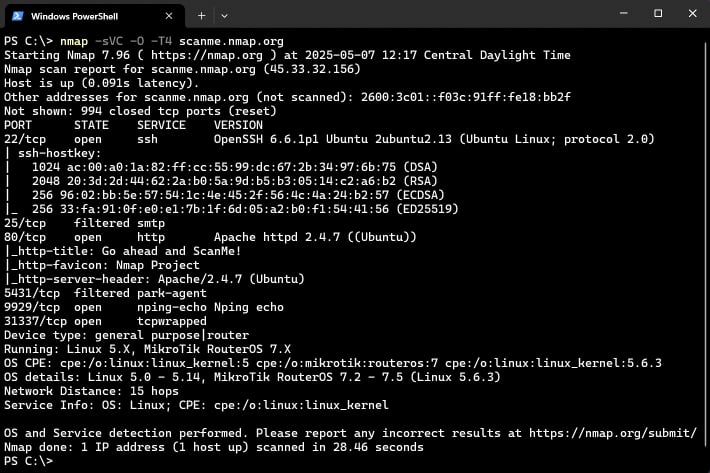

Arahan imbasan port komprehensif:

nmap -sV -p- 192.168.1.100Menguraikan arahan ini:

-sV: Menyiasat port terbuka untuk menentukan maklumat perkhidmatan dan versi.-p-: Mengimbas semua 65,535 port (secara lalai, Nmap hanya mengimbas 1,000 port yang paling biasa).192.168.1.100: Gantikan ini dengan alamat IP peranti sasaran awak.

nmap -sV 192.168.1.100 untuk hasil yang lebih pantas. Hanya lakukan imbasan komprehensif pada peranti yang menunjukkan hasil yang membimbangkan dalam imbasan awal.

Langkah 5: Analisis Keputusan Awak

Memahami output Nmap adalah penting untuk mengenal pasti kelemahan. Hasilnya menunjukkan status port, perkhidmatan, dan nombor versi.

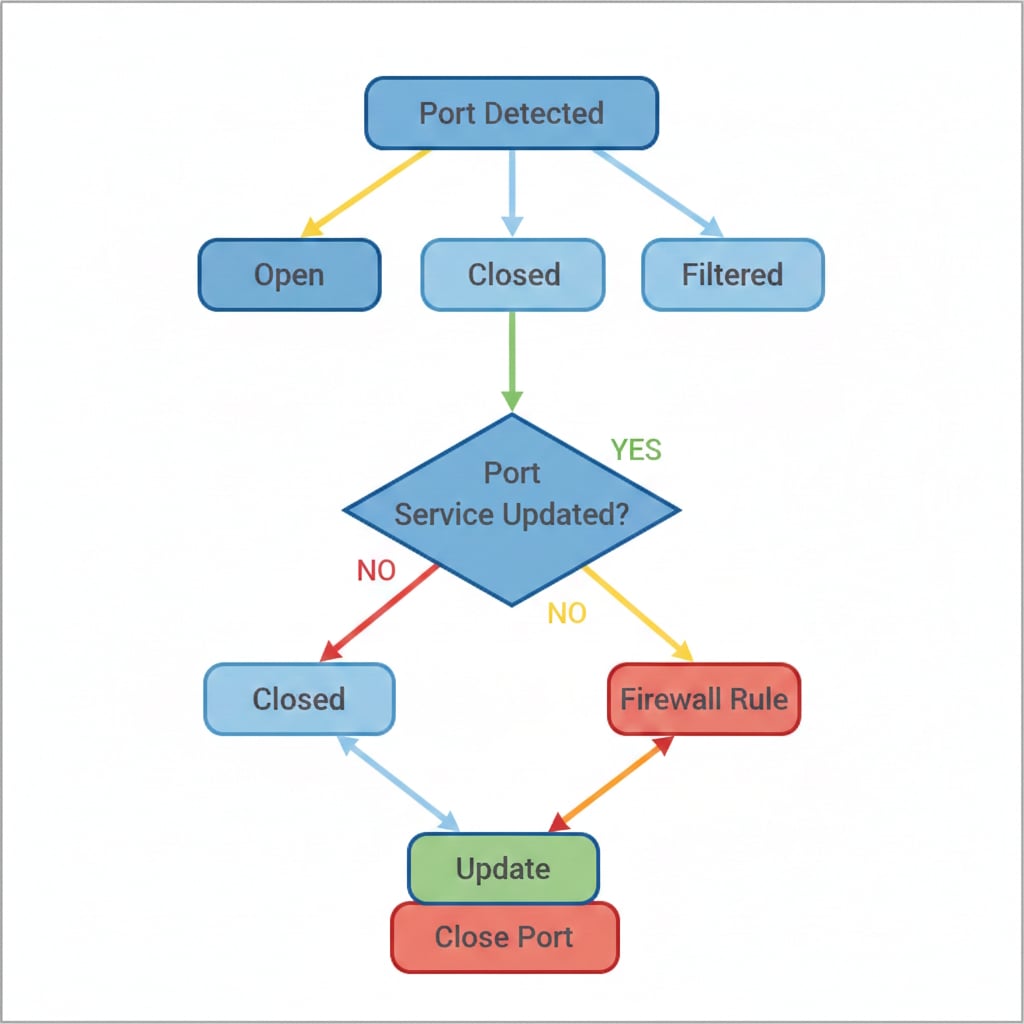

Maksud Status Port

- Open: Port secara aktif menerima sambungan. Tidak semestinya buruk, tetapi memerlukan penilaian yang teliti.

- Closed: Port boleh diakses tetapi tiada perkhidmatan yang mendengar.

- Filtered: Firewall atau peranti keselamatan lain menyekat akses. Ini adalah ideal untuk port yang awak tidak perlu akses secara luaran.

Tanda Merah Kritikal Yang Memerlukan Tindakan Segera

- Port 23 (Telnet) terbuka pada mana-mana peranti

- Port 21 (FTP) tanpa penyulitan TLS/SSL

- Antara muka web pada port 80 atau 8080 tanpa alternatif HTTPS pada port 443

- Port 22 (SSH) boleh diakses dengan kelayakan lalai atau lemah

- UPnP (Universal Plug and Play) didayakan dan terdedah kepada internet

- Perkhidmatan menunjukkan nombor versi dengan entri CVE (Common Vulnerabilities and Exposures) yang diketahui

Cara Menyelidik Kelemahan Perkhidmatan

Apabila Nmap mengenal pasti versi perkhidmatan, cari "[nama perkhidmatan] [nombor versi] CVE" dalam pelayar awak. Contohnya, "OpenSSH 7.4 CVE" akan menunjukkan kelemahan keselamatan yang diketahui. Jika kelemahan kritikal wujud, utamakan mengemas kini atau mengasingkan peranti tersebut.

Melindungi Peranti IoT Awak: Langkah Praktikal

Menemui kelemahan hanyalah separuh pertempuran. Sekarang awak perlu membetulkannya. Berikut adalah pelan tindakan awak.

Tindakan Segera untuk Setiap Peranti

- Tukar semua kata laluan lalai: Gunakan kata laluan yang unik dan kuat (minimum 16 aksara dengan huruf besar, huruf kecil, nombor, dan simbol) untuk setiap peranti. Pertimbangkan menggunakan pengurus kata laluan seperti Bitwarden, 1Password, atau KeePass.

- Kemas kini firmware dengan segera: Semak laman web pengeluar untuk versi firmware terkini. Dayakan kemas kini automatik jika tersedia.

- Lumpuhkan ciri yang tidak perlu: Jika awak tidak menggunakan akses jauh, matikannya. Lumpuhkan UPnP melainkan benar-benar perlu.

- Dayakan penyulitan di mana mungkin: Gunakan WPA3 pada rangkaian Wi-Fi awak (WPA2 jika WPA3 tidak disokong). Dayakan HTTPS/TLS untuk antara muka web.

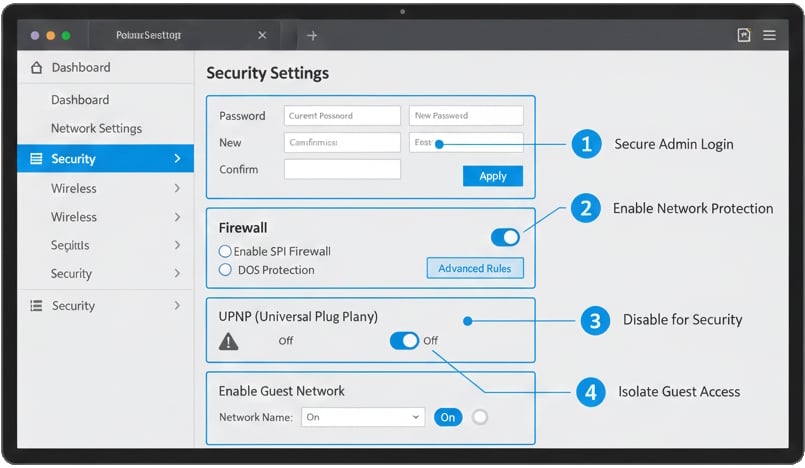

Perlindungan Peringkat Penghala

Penghala awak adalah barisan pertahanan pertama awak. Mengkonfigurasikannya dengan betul melindungi semua peranti bersambung secara serentak.

Tetapan Keselamatan Penghala Penting

- Tukar kelayakan admin penghala: Jangan sekali-kali menggunakan nama pengguna dan kata laluan lalai yang dicetak pada penghala awak.

- Cipta rangkaian IoT berasingan: Kebanyakan penghala moden menyokong rangkaian tetamu. Dedikasikan satu secara eksklusif kepada peranti IoT untuk mengasingkannya daripada komputer dan telefon yang mengandungi data sensitif.

- Lumpuhkan WPS: Wi-Fi Protected Setup mempunyai kelemahan keselamatan yang diketahui. Matikannya.

- Dayakan dan konfigurasikan firewall: Firewall terbina dalam penghala awak harus aktif dengan peraturan default-deny untuk sambungan masuk.

- Lumpuhkan pengurusan jauh: Melainkan awak mempunyai keperluan khusus untuk mengurus penghala awak dari luar rangkaian rumah awak, matikan ciri ini.

- Tukar pelayan DNS lalai: Pertimbangkan menggunakan perkhidmatan DNS yang fokus pada keselamatan seperti Cloudflare (1.1.1.1) atau Quad9 (9.9.9.9) yang menyekat akses kepada domain berniat jahat yang diketahui.

Langkah Keselamatan Lanjutan untuk Perlindungan Maksimum

Laksanakan VLAN (Virtual Local Area Networks)

VLAN membahagikan rangkaian awak pada tahap yang lebih mendalam daripada rangkaian tetamu. Penghala perusahaan dan beberapa model prosumer menyokong VLAN, membenarkan awak mencipta segmen rangkaian yang benar-benar terpencil untuk peranti IoT, komputer, dan tetamu. Walaupun peranti IoT terjejas, penyerang tidak boleh mencapai segmen rangkaian awak yang lain.

Gunakan Firewall Rangkaian Khusus

Penyelesaian seperti pfSense, OPNsense, atau pilihan komersial (Ubiquiti UniFi, Firewalla) menyediakan keupayaan firewall lanjutan, sistem pengesanan pencerobohan (IDS), dan kawalan terperinci ke atas peranti mana yang boleh berkomunikasi antara satu sama lain dan internet.

Pemantauan Rangkaian Berterusan

Alat seperti Wireshark atau ntopng membantu awak mengenal pasti corak trafik luar biasa yang mungkin menunjukkan peranti yang terjejas. Cari sambungan keluar yang tidak dijangka, penggunaan data tinggi daripada peranti yang sepatutnya terbiar, atau komunikasi dengan alamat IP yang mencurigakan.

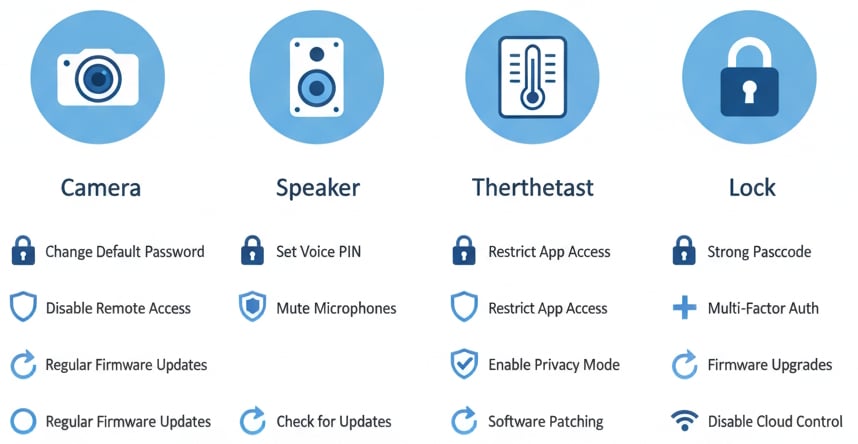

Cadangan Keselamatan Khusus Peranti

Kamera Pintar dan Loceng Pintu Video

- Lumpuhkan storan awan jika awak boleh menggunakan storan tempatan (kad SD, NAS)

- Dayakan pengesahan dua faktor (2FA) pada akaun kamera tanpa pengecualian

- Letakkan kamera untuk mengelakkan menangkap harta jiran atau ruang awam

Pembesar Suara Pintar dan Pembantu Suara

- Gunakan butang bisu mikrofon fizikal apabila mengadakan perbualan sensitif

- Semak dan padam rakaman suara secara berkala melalui aplikasi pendamping

- Jangan sekali-kali memautkan akaun sensitif (perbankan, e-mel) kepada pembantu suara

Kunci Pintar dan Kawalan Akses

- Gunakan kod akses terhad masa untuk tetamu dan bukannya berkongsi kod induk

- Semak log akses setiap minggu untuk mengesan percubaan kemasukan tanpa kebenaran

- Lumpuhkan ciri membuka kunci jauh jika awak tidak memerlukannya

Mengekalkan Keselamatan Port IoT Berterusan

Keselamatan bukan tugas sekali sahaja. Wujudkan amalan berterusan ini untuk mengekalkan perlindungan dari masa ke masa.

Rutin Keselamatan Bulanan

Cipta peringatan kalendar berulang untuk:

- Jalankan imbasan penemuan rangkaian untuk mengesahkan semua peranti dan semak peranti yang tidak diketahui

- Semak kemas kini firmware pada semua peranti, mengutamakan yang mempunyai kelemahan yang diketahui

- Semak log penghala untuk aktiviti yang mencurigakan, percubaan log masuk yang gagal, atau corak trafik luar biasa

- Jalankan imbasan port komprehensif pada subset peranti yang bergilir

Tanda Amaran Peranti Yang Terjejas

Perhatikan penunjuk ini yang mungkin mencadangkan peranti telah terjejas:

- Peningkatan tidak dijangka dalam penggunaan lebar jalur rangkaian

- Peranti but semula tanpa penjelasan atau berkelakuan tidak menentu

- Tetapan berubah sendiri (kata laluan ditetapkan semula, ciri didayakan)

- Peranti baharu muncul pada rangkaian awak yang awak tidak tambah

- Sambungan keluar luar biasa ke alamat IP asing atau domain yang mencurigakan

- Kamera pintar dengan lampu LED diaktifkan apabila awak tidak menontonnya

Alat dan Sumber untuk Keselamatan Dipertingkat

Alat Keselamatan Penting

- Nmap: Pengimbas port standard industri

- Fing: Pengimbas rangkaian mesra pengguna dengan aplikasi mudah alih

- Shodan: Enjin carian untuk peranti bersambung internet - cari IP awam awak untuk melihat apa yang penggodam lihat

- Wireshark: Penganalisis protokol rangkaian untuk analisis trafik lanjutan

Sumber Dalam Talian Yang Disyorkan

- OWASP IoT Project: Amalan terbaik keselamatan IoT yang komprehensif

- Mozilla Privacy Not Included: Ulasan privasi dan keselamatan produk rumah pintar yang popular

- Consumer Reports Security Planner: Cadangan keselamatan yang diperibadikan

- Kebanyakan peranti rumah pintar mempunyai port terbuka yang penggodam imbas secara aktif. Audit berkala menggunakan alat seperti Nmap membantu mengenal pasti port terdedah sebelum penyerang mengeksploitasinya.

- Tukar semua kata laluan lalai dengan segera, kemas kini firmware secara berkala, dan lumpuhkan ciri yang tidak perlu untuk mengurangkan permukaan serangan awak secara dramatik.

- Asingkan peranti IoT pada rangkaian berasingan (VLAN atau rangkaian tetamu) dan laksanakan peraturan firewall untuk mencegah pergerakan sisi jika peranti terjejas.

- Pantau rangkaian awak setiap bulan untuk aktiviti yang mencurigakan, peranti baharu tanpa kebenaran, dan perubahan tidak dijangka dalam tingkah laku atau tetapan peranti.

Kesimpulan

Keselamatan port IoT bukan pilihan pada tahun 2025; ia penting untuk melindungi privasi, data, dan rangkaian awak. Dengan purata rumah mengandungi 17 peranti bersambung dan penggodam menggunakan alat pengimbasan yang semakin canggih, rumah pintar awak hanya selamat seperti peranti paling lemahnya.

Mulakan dengan asas minggu ini: imbas rangkaian awak, tukar kata laluan lalai tersebut, dan asingkan peranti IoT awak pada rangkaian berasingan. Kemudian bina asas ini dengan audit bulanan berkala dan pemantauan berterusan. Ingat, keselamatan siber adalah perjalanan berterusan, bukan destinasi.

Rumah pintar awak sepatutnya memudahkan dan menjadikan hidup awak lebih selamat, bukan mewujudkan kelemahan baharu. Ambil tindakan hari ini untuk memastikan peranti bersambung awak kekal di bawah kawalan awak.

Soalan Lazim

S: Berapa kerap saya perlu mengimbas peranti IoT saya untuk port terbuka?

J: Lakukan imbasan penemuan rangkaian asas setiap bulan untuk menyemak peranti baharu dan mengesahkan yang sedia ada. Jalankan imbasan port komprehensif pada semua peranti setiap suku tahun, atau segera selepas kemas kini firmware, menambah peranti baharu, atau menyedari tingkah laku yang mencurigakan.

S: Apakah kesilapan keselamatan terbesar yang orang buat dengan peranti IoT?

J: Kesilapan paling kritikal adalah tidak pernah menukar kata laluan lalai. Penyerang mengekalkan pangkalan data kelayakan lalai yang luas untuk beribu-ribu model peranti dan secara automatik mencubanya terhadap setiap peranti yang mereka tem