스마트 홈은 생각보다 훨씬 취약해요. 집에 있는 모든 IoT 기기(초인종 카메라부터 스마트 온도조절기까지)는 사이버 범죄자들에게 잠재적인 침입 경로가 되죠. IoT 포트 보안을 이해하는 것은 더 이상 기술 전문가만의 영역이 아니에요. 연결된 기기를 사용하는 모든 사람에게 필수적이죠. 이 가이드에서는 IoT 기기를 점검하고, 위험한 열린 포트를 식별하며, 해커들이 이러한 취약점을 악용하기 전에 네트워크를 보호하는 방법을 정확히 알려드릴게요.

IoT 포트 보안 이해하기: 기본 개념

IoT 포트 보안은 스마트 기기가 통신에 사용하는 네트워크 포트를 모니터링하고, 제어하며, 보호하는 방법을 말해요. 포트를 각 기기에 있는 번호가 매겨진 출입구로 생각해보세요. 일부는 기능을 위해 열려 있어야 하지만, 많은 포트가 불필요하게 노출되어 심각한 보안 위험을 만들어요.

제조업체들이 스마트 기기를 출하할 때, 종종 보안보다 편의성을 우선시해요. 즉, 기기가 기본 비밀번호, 불필요한 서비스 실행, 그리고 활짝 열린 포트 상태로 도착한다는 뜻이죠. 사이버 범죄자들은 취약한 기기를 찾기 위해 인터넷을 지속적으로 스캔하는 자동화된 스캐너를 사용하여 이러한 약점을 악용해요.

그 결과는 심각할 수 있어요. 손상된 IoT 기기는 대규모 DDoS 공격을 시작하거나, 활동을 감시하거나, 개인 데이터를 훔치거나, 재무 정보가 포함된 컴퓨터와 같은 네트워크의 더 가치 있는 대상에 접근하기 위한 디딤돌로 사용될 수 있어요.

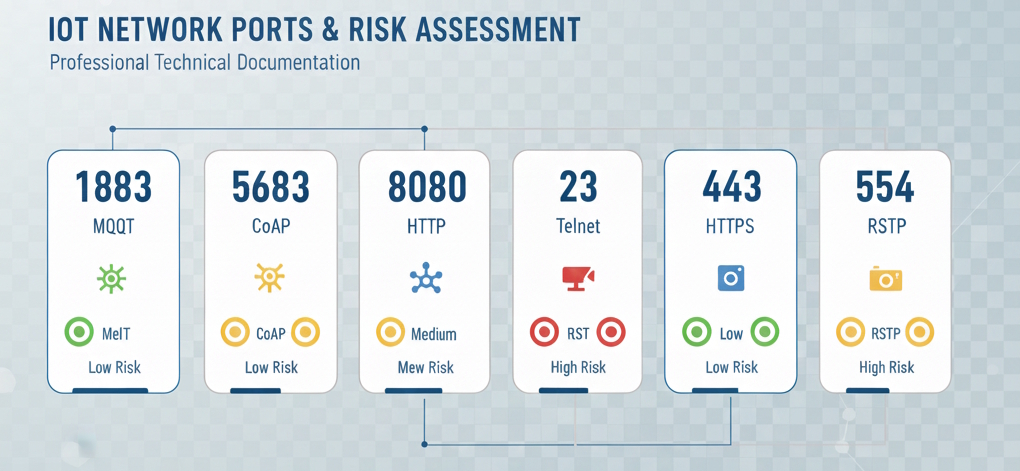

일반적인 IoT 포트와 그 위험성

다양한 스마트 기기는 통신을 위해 특정 포트를 사용해요. 모니터링해야 할 가장 중요한 포트는 다음과 같아요:

- 포트 23 (Telnet): 일부 IoT 기기에서 여전히 발견되는 레거시 프로토콜이에요. 비밀번호를 포함한 모든 데이터를 평문으로 전송하죠.

- 포트 1883 (MQTT): 많은 스마트 홈 기기가 경량 메시징을 위해 사용해요. 종종 암호화되지 않아 가로채기에 취약해요.

- 포트 8080 (HTTP 대체): 카메라와 스마트 허브의 웹 인터페이스에 일반적이에요. 종종 약하거나 기본 인증 정보를 사용하죠.

- 포트 554 (RTSP): IP 카메라용 실시간 스트리밍 프로토콜이에요. 종종 보안이 취약하여 카메라 피드에 대한 무단 접근을 허용해요.

단계별 가이드: IoT 기기 포트 점검하기

이제 실용적인 부분으로 들어가볼게요. 다음 단계를 따라 스마트 홈의 보안 상태를 점검하고 취약한 포트를 식별하세요.

1단계: 테스트 환경 준비하기

집에 있는 모든 연결된 기기를 브랜드, 모델, MAC 주소, 할당된 IP 주소를 포함하여 스프레드시트에 나열하세요. 스캐닝 도구를 선택하세요: Nmap은 업계 표준이며 무료예요. 초보자라면 Fing(모바일에서 사용 가능) 또는 Angry IP Scanner와 같은 GUI 옵션을 고려해보세요. 잠재적인 중단을 최소화하기 위해 사용량이 적은 시간에 스캔을 실행하세요.

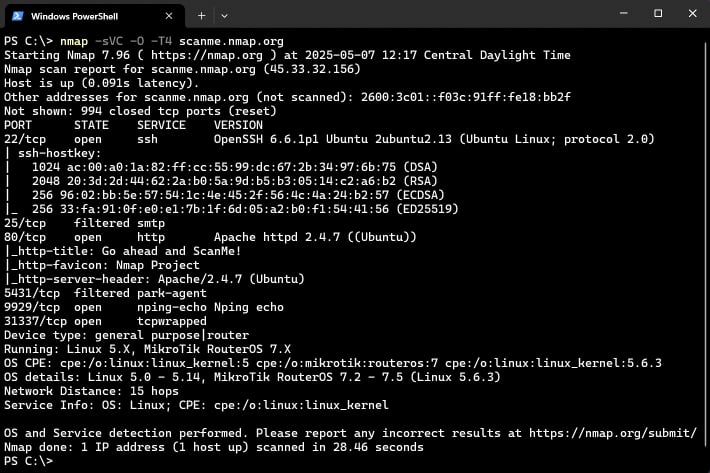

2단계: Nmap 설치 및 구성하기

Nmap(Network Mapper)은 네트워크 검색 및 보안 점검을 위한 강력한 오픈 소스 도구예요.

운영 체제별 설치 지침

- Windows: nmap.org에서 설치 프로그램을 다운로드하세요. 더 쉬운 사용을 위해 Zenmap(그래픽 인터페이스)을 포함하세요.

- macOS: Homebrew를 통해

brew install nmap으로 설치하거나, nmap.org에서 디스크 이미지를 다운로드하세요. - Linux: 패키지 관리자를 통해 설치하세요. Debian/Ubuntu의 경우:

sudo apt-get install nmap. Red Hat/CentOS의 경우:sudo yum install nmap.

3단계: 네트워크에서 기기 검색하기

먼저 네트워크에 연결된 모든 기기와 IP 주소를 식별하세요.

기본 네트워크 검색 명령:

nmap -sn 192.168.1.0/24이것은 포트를 스캔하지 않고 라이브 호스트를 검색하기 위해 "ping 스캔"을 수행해요. 192.168.1.0/24를 실제 네트워크 범위로 바꾸세요. 네트워크 범위를 찾으려면 라우터의 설정 페이지(일반적으로 192.168.1.1 또는 192.168.0.1에서 접근 가능)를 확인하거나 Windows에서는 ipconfig, macOS/Linux에서는 ifconfig를 사용하세요.

출력을 기기 목록과 대조 확인하세요. 알 수 없는 기기는 즉시 조사해야 해요.

4단계: 개별 기기의 열린 포트 스캔하기

이제 각 IoT 기기를 스캔하여 어떤 포트가 열려 있고 어떤 서비스가 실행되고 있는지 확인하세요.

종합 포트 스캔 명령:

nmap -sV -p- 192.168.1.100이 명령 분석:

-sV: 열린 포트를 조사하여 서비스 및 버전 정보를 확인해요.-p-: 모든 65,535개의 포트를 스캔해요(기본적으로 Nmap은 가장 일반적인 1,000개의 포트만 스캔해요).192.168.1.100: 대상 기기의 IP 주소로 바꾸세요.

nmap -sV 192.168.1.100을 사용하여 기본 스캔(상위 1,000개 포트)으로 시작하세요. 초기 스캔에서 우려되는 결과를 보이는 기기에 대해서만 종합 스캔을 수행하세요.

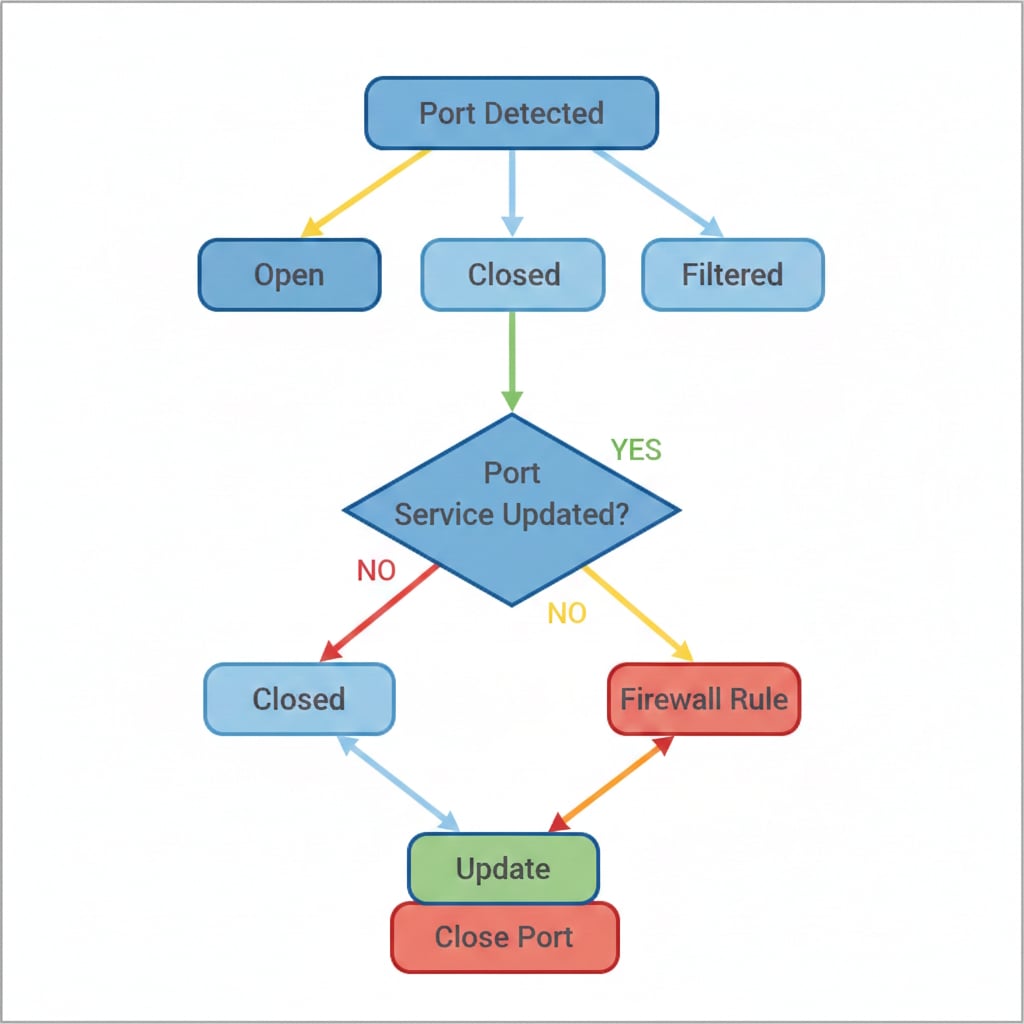

5단계: 결과 분석하기

Nmap 출력을 이해하는 것은 취약점을 식별하는 데 중요해요. 결과는 포트 상태, 서비스 및 버전 번호를 보여줘요.

포트 상태 의미

- Open: 포트가 적극적으로 연결을 수락하고 있어요. 반드시 나쁜 것은 아니지만 신중한 평가가 필요해요.

- Closed: 포트에 접근할 수 있지만 서비스가 수신 대기하지 않아요.

- Filtered: 방화벽이나 다른 보안 장치가 접근을 차단하고 있어요. 외부에서 접근할 필요가 없는 포트에 이상적이에요.

즉각적인 조치가 필요한 중요한 경고 신호

- 모든 기기에서 포트 23 (Telnet)이 열려 있음

- TLS/SSL 암호화 없이 포트 21 (FTP)

- 포트 443에 HTTPS 대안 없이 포트 80 또는 8080의 웹 인터페이스

- 기본 또는 약한 인증 정보로 접근 가능한 포트 22 (SSH)

- 인터넷에 노출되고 활성화된 UPnP (Universal Plug and Play)

- 알려진 CVE (Common Vulnerabilities and Exposures) 항목이 있는 버전 번호를 보여주는 서비스

서비스 취약점 조사 방법

Nmap이 서비스 버전을 식별하면, 브라우저에서 "[서비스 이름] [버전 번호] CVE"를 검색하세요. 예를 들어 "OpenSSH 7.4 CVE"는 알려진 보안 취약점을 보여줘요. 중요한 취약점이 있다면 해당 기기를 업데이트하거나 격리하는 것을 우선시하세요.

IoT 기기 보안: 실용적인 단계

취약점을 발견하는 것은 전투의 절반에 불과해요. 이제 이를 수정해야 해요. 여기 실행 계획이 있어요.

모든 기기에 대한 즉각적인 조치

- 모든 기본 비밀번호 변경: 각 기기에 고유하고 강력한 비밀번호(대문자, 소문자, 숫자, 기호를 포함한 최소 16자)를 사용하세요. Bitwarden, 1Password 또는 KeePass와 같은 비밀번호 관리자 사용을 고려하세요.

- 펌웨어 즉시 업데이트: 제조업체 웹사이트에서 최신 펌웨어 버전을 확인하세요. 가능하면 자동 업데이트를 활성화하세요.

- 불필요한 기능 비활성화: 원격 접근을 사용하지 않는다면 꺼두세요. 반드시 필요하지 않다면 UPnP를 비활성화하세요.

- 가능한 곳에서 암호화 활성화: Wi-Fi 네트워크에서 WPA3를 사용하세요(WPA3가 지원되지 않으면 WPA2). 웹 인터페이스에 HTTPS/TLS를 활성화하세요.

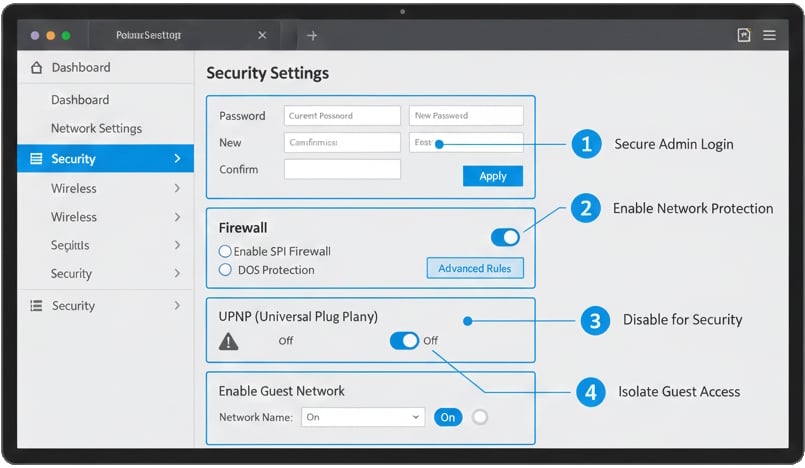

라우터 수준 보호

라우터는 첫 번째 방어선이에요. 적절하게 구성하면 연결된 모든 기기를 동시에 보호해요.

필수 라우터 보안 설정

- 라우터 관리자 인증 정보 변경: 라우터에 인쇄된 기본 사용자 이름과 비밀번호를 절대 사용하지 마세요.

- 별도의 IoT 네트워크 생성: 대부분의 최신 라우터는 게스트 네트워크를 지원해요. 하나를 IoT 기기 전용으로 지정하여 민감한 데이터가 포함된 컴퓨터 및 휴대폰과 격리하세요.

- WPS 비활성화: Wi-Fi Protected Setup은 알려진 보안 취약점이 있어요. 꺼두세요.

- 방화벽 활성화 및 구성: 라우터의 내장 방화벽은 수신 연결에 대한 기본 거부 규칙으로 활성화되어야 해요.

- 원격 관리 비활성화: 홈 네트워크 외부에서 라우터를 관리할 특별한 필요가 없다면 이 기능을 꺼두세요.

- 기본 DNS 서버 변경: 알려진 악성 도메인에 대한 접근을 차단하는 Cloudflare (1.1.1.1) 또는 Quad9 (9.9.9.9)와 같은 보안 중심 DNS 서비스 사용을 고려하세요.

최대 보호를 위한 고급 보안 조치

VLAN(Virtual Local Area Networks) 구현

VLAN은 게스트 네트워크보다 더 깊은 수준에서 네트워크를 분할해요. 엔터프라이즈 라우터와 일부 프로슈머 모델은 VLAN을 지원하여 IoT 기기, 컴퓨터, 게스트를 위한 완전히 격리된 네트워크 세그먼트를 만들 수 있어요. IoT 기기가 손상되더라도 공격자는 다른 네트워크 세그먼트에 도달할 수 없어요.

전용 네트워크 방화벽 배포

pfSense, OPNsense 또는 상용 옵션(Ubiquiti UniFi, Firewalla)과 같은 솔루션은 고급 방화벽 기능, 침입 탐지 시스템(IDS), 그리고 어떤 기기가 서로 및 인터넷과 통신할 수 있는지에 대한 세밀한 제어를 제공해요.

지속적인 네트워크 모니터링

Wireshark 또는 ntopng와 같은 도구는 손상된 기기를 나타낼 수 있는 비정상적인 트래픽 패턴을 식별하는 데 도움을 줘요. 예상치 못한 아웃바운드 연결, 유휴 상태여야 하는 기기의 높은 데이터 사용량 또는 의심스러운 IP 주소와의 통신을 찾아보세요.

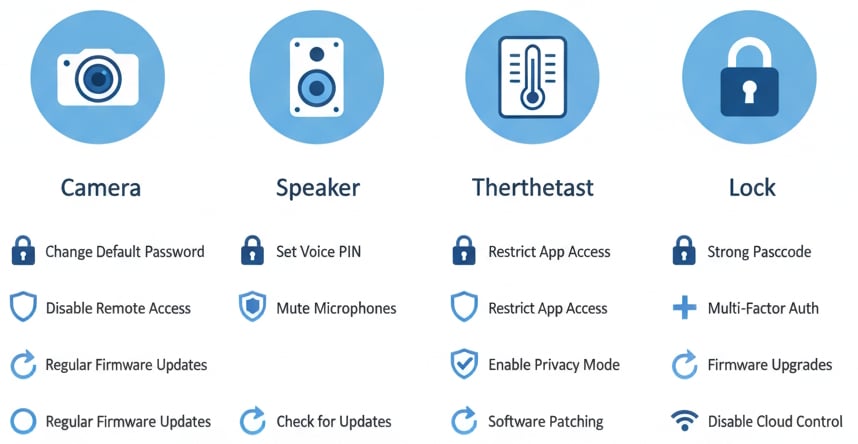

기기별 보안 권장 사항

스마트 카메라 및 비디오 초인종

- 로컬 저장소(SD 카드, NAS)를 사용할 수 있다면 클라우드 저장소를 비활성화하세요

- 카메라 계정에서 예외 없이 2단계 인증(2FA)을 활성화하세요

- 이웃의 재산이나 공공 공간을 촬영하지 않도록 카메라를 배치하세요

스마트 스피커 및 음성 비서

- 민감한 대화를 할 때 물리적 마이크 음소거 버튼을 사용하세요

- 컴패니언 앱을 통해 정기적으로 음성 녹음을 검토하고 삭제하세요

- 음성 비서에 민감한 계정(은행, 이메일)을 절대 연결하지 마세요

스마트 잠금장치 및 접근 제어

- 마스터 코드를 공유하는 대신 게스트에게 시간 제한 접근 코드를 사용하세요

- 무단 진입 시도를 감지하기 위해 매주 접근 로그를 검토하세요

- 필요하지 않다면 원격 잠금 해제 기능을 비활성화하세요

지속적인 IoT 포트 보안 유지하기

보안은 일회성 작업이 아니에요. 시간이 지남에 따라 보호를 유지하기 위해 다음과 같은 지속적인 관행을 확립하세요.

월간 보안 루틴

다음을 위한 반복 일정 알림을 만드세요:

- 모든 기기를 확인하고 알 수 없는 기기를 확인하기 위해 네트워크 검색 스캔 실행

- 알려진 취약점이 있는 기기를 우선시하여 모든 기기의 펌웨어 업데이트 확인

- 의심스러운 활동, 로그인 실패 시도 또는 비정상적인 트래픽 패턴에 대한 라우터 로그 검토

- 기기의 순환 하위 집합에 대해 종합 포트 스캔 실행

손상된 기기의 경고 신호

기기가 손상되었음을 시사할 수 있는 다음 지표를 주시하세요:

- 네트워크 대역폭 사용량의 예상치 못한 증가

- 설명 없이 재부팅되거나 이상하게 작동하는 기기

- 저절로 변경되는 설정(비밀번호 재설정, 기능 활성화)

- 추가하지 않은 새 기기가 네트워크에 나타남

- 외국 IP 주소 또는 의심스러운 도메인으로의 비정상적인 아웃바운드 연결

- 보고 있지 않을 때 LED 표시등이 활성화되는 스마트 카메라