あなたのスマートホームは思っている以上に脆弱です。自宅にあるすべての IoT デバイス(ドアベルカメラからスマートサーモスタットまで)は、サイバー犯罪者にとって潜在的な侵入ポイントとなります。IoT ポートセキュリティを理解することは、もはや技術専門家だけのものではありません。接続デバイスを持つすべての人にとって不可欠です。このガイドでは、IoT デバイスを監査し、危険なオープンポートを特定し、ハッカーがこれらの脆弱性を悪用する前にネットワークを保護する方法を正確に説明します。

IoT ポートセキュリティの理解:基本事項

IoT ポートセキュリティとは、スマートデバイスが通信に使用するネットワークポートを監視、制御、保護する実践を指します。ポートは各デバイスの番号付きドアと考えてください。機能のために開いたままにする必要があるポートもありますが、多くは不必要に露出されたままになっており、深刻なセキュリティリスクを生み出しています。

メーカーがスマートデバイスを出荷する際、セキュリティよりも利便性を優先することがよくあります。つまり、デバイスはデフォルトのパスワード、不要なサービスの実行、完全に開いたポートの状態で届きます。サイバー犯罪者は、インターネットを継続的にスキャンして脆弱なデバイスを探す自動スキャナーを使用して、これらの弱点を悪用します。

その結果は深刻になる可能性があります。侵害された IoT デバイスは、大規模な DDoS 攻撃の開始、活動の監視、個人データの盗難、または財務情報を含むコンピュータなど、ネットワーク上のより価値のあるターゲットにアクセスするための踏み台として使用される可能性があります。

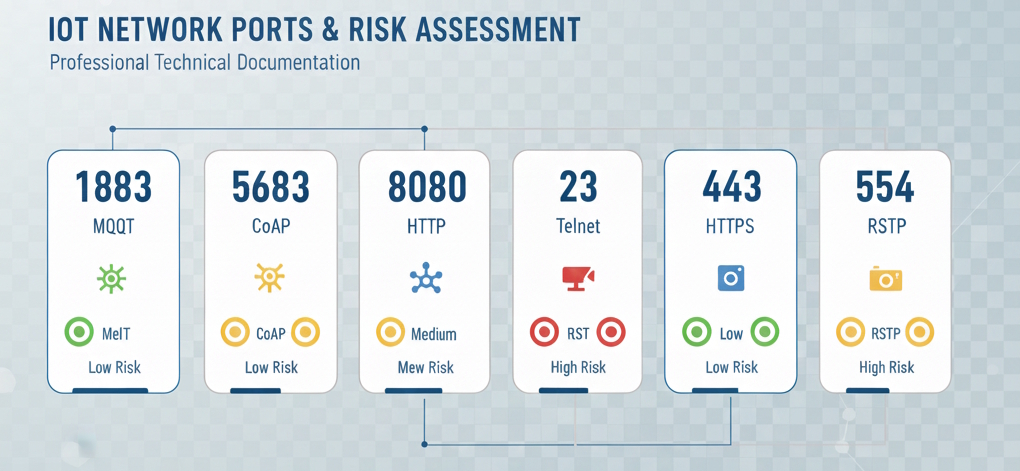

一般的な IoT ポートとそのリスク

異なるスマートデバイスは通信に特定のポートを使用します。監視する必要がある最も重要なものは次のとおりです:

- ポート 23 (Telnet):一部の IoT デバイスにまだ見られるレガシープロトコル。パスワードを含むすべてのデータを平文で送信します。

- ポート 1883 (MQTT):多くのスマートホームデバイスが軽量メッセージングに使用。多くの場合暗号化されておらず、傍受に対して脆弱です。

- ポート 8080 (HTTP 代替):カメラやスマートハブの Web インターフェースに一般的。多くの場合、弱い認証情報またはデフォルトの認証情報を使用します。

- ポート 554 (RTSP):IP カメラ用のリアルタイムストリーミングプロトコル。多くの場合セキュリティが不十分で、カメラフィードへの不正アクセスを許可します。

ステップバイステップガイド:IoT デバイスポートの監査

では実践に移りましょう。スマートホームのセキュリティ態勢を監査し、脆弱なポートを特定するには、次の手順に従ってください。

ステップ 1:テスト環境の準備

自宅のすべての接続デバイスをリストしたスプレッドシートを作成します。ブランド、モデル、MAC アドレス、割り当てられた IP アドレスを含めます。スキャンツールを選択します:Nmap は業界標準で無料です。初心者の場合は、Fing(モバイルで利用可能)や Angry IP Scanner などの GUI オプションを検討してください。潜在的な中断を最小限に抑えるため、使用率の低い時間帯にスキャンを実行します。

ステップ 2:Nmap のインストールと設定

Nmap(Network Mapper)は、ネットワーク検出とセキュリティ監査のための強力なオープンソースツールです。

オペレーティングシステム別のインストール手順

- Windows:nmap.org からインストーラーをダウンロードします。より簡単に使用できるように Zenmap(グラフィカルインターフェース)を含めます。

- macOS:Homebrew 経由で

brew install nmapでインストールするか、nmap.org からディスクイメージをダウンロードします。 - Linux:パッケージマネージャー経由でインストールします。Debian/Ubuntu の場合:

sudo apt-get install nmap。Red Hat/CentOS の場合:sudo yum install nmap。

ステップ 3:ネットワーク上のデバイスの検出

まず、ネットワークに接続されているすべてのデバイスとその IP アドレスを特定します。

基本的なネットワーク検出コマンド:

nmap -sn 192.168.1.0/24これは、ポートをスキャンせずにライブホストを検出する「ping スキャン」を実行します。192.168.1.0/24 を実際のネットワーク範囲に置き換えてください。ネットワーク範囲を見つけるには、ルーターの設定ページ(通常 192.168.1.1 または 192.168.0.1 でアクセス可能)を確認するか、Windows で ipconfig、macOS/Linux で ifconfig を使用します。

出力をデバイスインベントリと照合します。未知のデバイスはすぐに調査する必要があります。

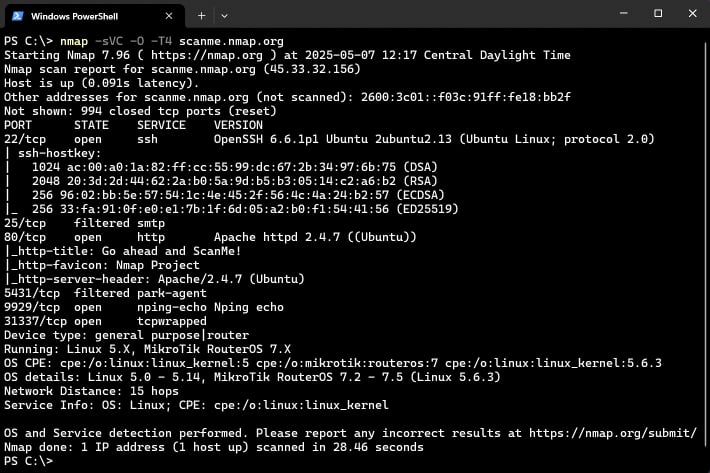

ステップ 4:オープンポートの個別デバイススキャン

次に、各 IoT デバイスをスキャンして、どのポートが開いているか、どのサービスが実行されているかを確認します。

包括的なポートスキャンコマンド:

nmap -sV -p- 192.168.1.100このコマンドの内訳:

-sV:オープンポートを調査してサービスとバージョン情報を判断します。-p-:すべての 65,535 ポートをスキャンします(デフォルトでは、Nmap は最も一般的な 1,000 ポートのみをスキャンします)。192.168.1.100:これをターゲットデバイスの IP アドレスに置き換えます。

nmap -sV 192.168.1.100 を使用してデフォルトスキャン(上位 1,000 ポート)から始めてください。初期スキャンで懸念される結果を示すデバイスでのみ包括的なスキャンを実行します。

ステップ 5:結果の分析

Nmap の出力を理解することは、脆弱性を特定するために重要です。結果には、ポートステータス、サービス、バージョン番号が表示されます。

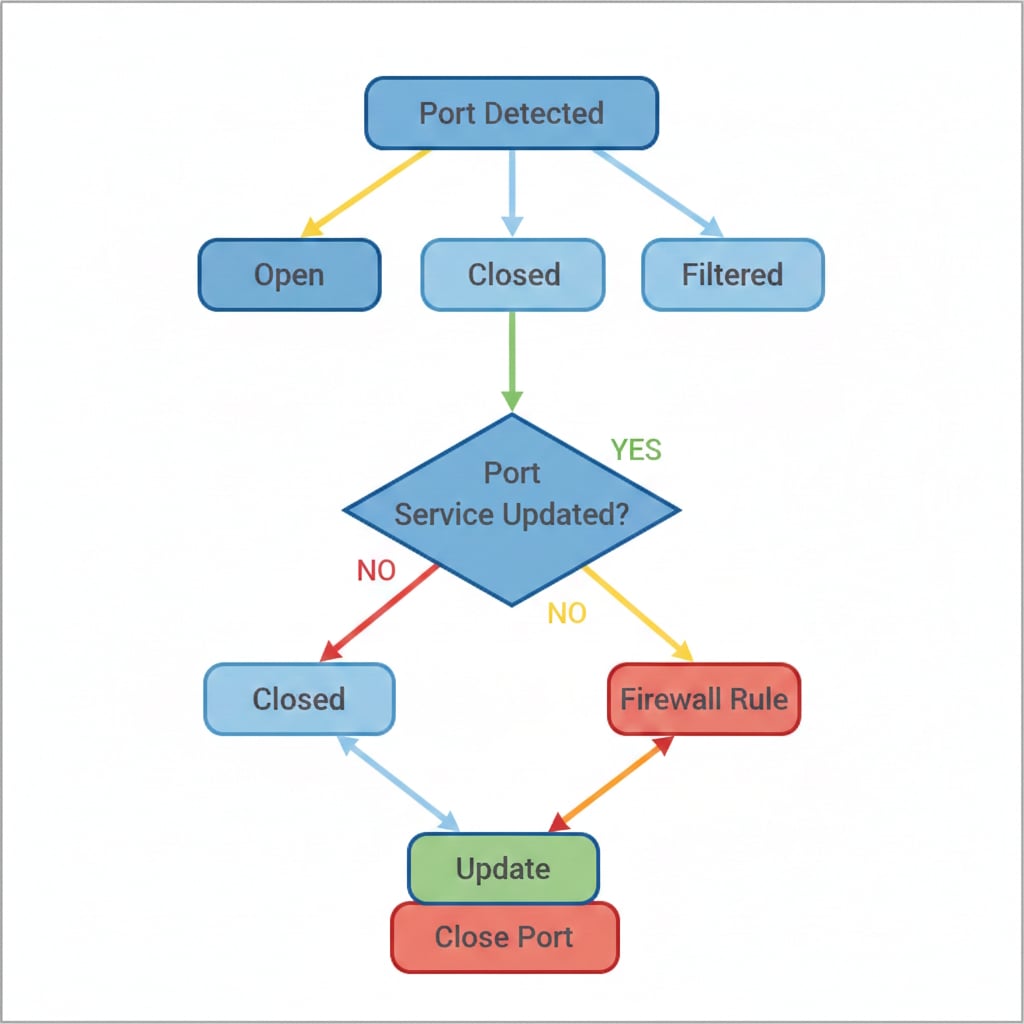

ポートステータスの意味

- Open:ポートは積極的に接続を受け入れています。必ずしも悪いことではありませんが、慎重な評価が必要です。

- Closed:ポートはアクセス可能ですが、リスニングしているサービスはありません。

- Filtered:ファイアウォールまたは他のセキュリティデバイスがアクセスをブロックしています。外部からアクセスする必要のないポートにとって理想的です。

即座の対応が必要な重大な危険信号

- 任意のデバイスでポート 23(Telnet)が開いている

- TLS/SSL 暗号化なしのポート 21(FTP)

- ポート 443 に HTTPS 代替がないポート 80 または 8080 の Web インターフェース

- デフォルトまたは弱い認証情報でアクセス可能なポート 22(SSH)

- UPnP(Universal Plug and Play)が有効でインターネットに公開されている

- 既知の CVE(Common Vulnerabilities and Exposures)エントリを持つバージョン番号を示すサービス

サービスの脆弱性を調査する方法

Nmap がサービスバージョンを特定したら、ブラウザで「[サービス名] [バージョン番号] CVE」を検索します。例えば、「OpenSSH 7.4 CVE」は既知のセキュリティ脆弱性を表示します。重大な脆弱性が存在する場合は、そのデバイスの更新または隔離を優先してください。

IoT デバイスの保護:実践的な手順

脆弱性を発見することは戦いの半分に過ぎません。今、それらを修正する必要があります。これがあなたのアクションプランです。

すべてのデバイスに対する即時対応

- すべてのデフォルトパスワードを変更:各デバイスに一意の強力なパスワード(大文字、小文字、数字、記号を含む最小 16 文字)を使用します。Bitwarden、1Password、または KeePass などのパスワードマネージャーの使用を検討してください。

- ファームウェアを直ちに更新:メーカーの Web サイトで最新のファームウェアバージョンを確認します。利用可能な場合は自動更新を有効にします。

- 不要な機能を無効化:リモートアクセスを使用しない場合は、オフにします。絶対に必要でない限り UPnP を無効にします。

- 可能な限り暗号化を有効化:Wi-Fi ネットワークで WPA3 を使用します(WPA3 がサポートされていない場合は WPA2)。Web インターフェースで HTTPS/TLS を有効にします。

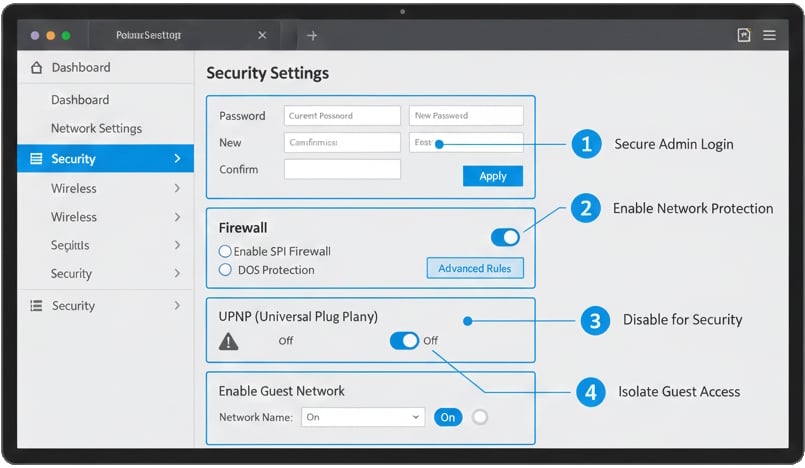

ルーターレベルの保護

ルーターは防御の最前線です。適切に設定することで、接続されているすべてのデバイスを同時に保護します。

必須のルーターセキュリティ設定

- ルーター管理者認証情報の変更:ルーターに印刷されているデフォルトのユーザー名とパスワードを決して使用しないでください。

- 個別の IoT ネットワークの作成:ほとんどの最新ルーターはゲストネットワークをサポートしています。IoT デバイス専用に 1 つを割り当てて、機密データを含むコンピューターや電話から隔離します。

- WPS を無効化:Wi-Fi Protected Setup には既知のセキュリティ脆弱性があります。オフにしてください。

- ファイアウォールの有効化と設定:ルーターの内蔵ファイアウォールは、着信接続に対してデフォルト拒否ルールでアクティブにする必要があります。

- リモート管理を無効化:ホームネットワークの外部からルーターを管理する特定の必要性がない限り、この機能をオフにします。

- デフォルト DNS サーバーの変更:既知の悪意のあるドメインへのアクセスをブロックする Cloudflare(1.1.1.1)や Quad9(9.9.9.9)などのセキュリティ重視の DNS サービスの使用を検討してください。

最大限の保護のための高度なセキュリティ対策

VLAN(Virtual Local Area Networks)の実装

VLAN は、ゲストネットワークよりも深いレベルでネットワークをセグメント化します。エンタープライズルーターと一部のプロシューマモデルは VLAN をサポートしており、IoT デバイス、コンピューター、ゲスト用に完全に分離されたネットワークセグメントを作成できます。IoT デバイスが侵害されても、攻撃者は他のネットワークセグメントに到達できません。

専用ネットワークファイアウォールの展開

pfSense、OPNsense、または商用オプション(Ubiquiti UniFi、Firewalla)などのソリューションは、高度なファイアウォール機能、侵入検知システム(IDS)、およびどのデバイスが互いにインターネットと通信できるかについての細かい制御を提供します。

継続的なネットワーク監視

Wireshark や ntopng などのツールは、侵害されたデバイスを示す可能性のある異常なトラフィックパターンを特定するのに役立ちます。予期しないアウトバウンド接続、アイドル状態であるべきデバイスからの高いデータ使用量、または疑わしい IP アドレスとの通信を探してください。

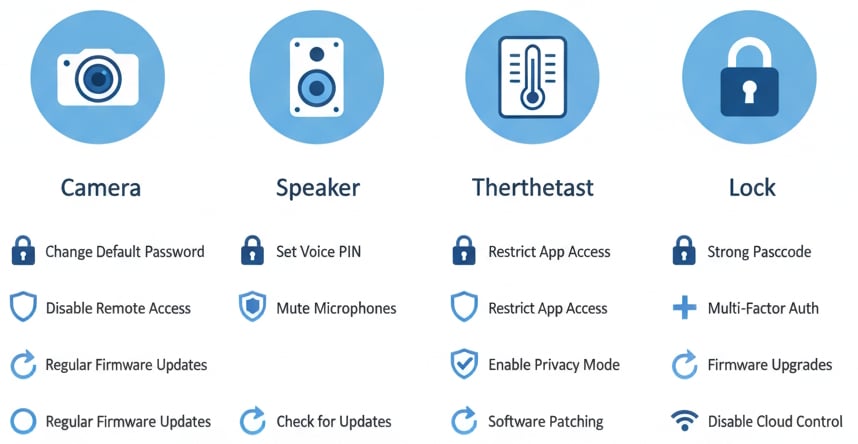

デバイス固有のセキュリティ推奨事項

スマートカメラとビデオドアベル

- ローカルストレージ(SD カード、NAS)を使用できる場合は、クラウドストレージを無効にします

- 例外なくカメラアカウントで二要素認証(2FA)を有効にします

- 隣人の財産や公共スペースの撮影を避けるようにカメラを配置します

スマートスピーカーと音声アシスタント

- 機密性の高い会話をするときは、物理的なマイクミュートボタンを使用します

- コンパニオンアプリを通じて定期的に音声録音を確認して削除します

- 音声アシスタントに機密アカウント(銀行、メール)をリンクしないでください

スマートロックとアクセス制御

- マスターコードを共有するのではなく、ゲスト用に時間制限付きアクセスコードを使用します

- 不正な侵入試行を検出するために、週次でアクセスログを確認します

- 必要ない場合は、リモートアンロック機能を無効にします

継続的な IoT ポートセキュリティの維持

セキュリティは一度限りのタスクではありません。時間の経過とともに保護を維持するために、これらの継続的な実践を確立してください。

月次セキュリティルーチン

次のことを行うための定期的なカレンダーリマインダーを作成します:

- すべてのデバイスを確認し、未知のデバイスをチェックするためにネットワーク検出スキャンを実行します

- すべてのデバイスでファームウェア更新を確認し、既知の脆弱性があるものを優先します

- 疑わしいアクティビティ、ログイン失敗の試み、または異常なトラフィックパターンについてルーターログを確認します

- デバイスの回転サブセットで包括的なポートスキャンを実行します

侵害されたデバイスの警告サイン

デバイスが侵害された可能性を示す次の指標に注意してください:

- ネットワーク帯域幅使用量の予期しない増加

- 説明なく再起動するデバイスまたは不規則に動作するデバイス

- 自動的に変更される設定(パスワードのリセット、機能の有効化)

- 追加していない新しいデバイスがネットワークに表示される

- 外国の IP アドレスまたは疑わしいドメインへの異常なアウトバウンド接続

- 視聴していないときに LED ライトがアクティブになるスマートカメラ

セキュリティ強化のためのツールとリソース

必須のセキュリティツール

- Nmap:業界標準のポートスキャナー

- Fing:モバイルアプリ付きのユーザーフレンドリーなネットワークスキャナー

- Shodan:インターネット接続デバイスの検索エンジン - パブリック IP を検索して、ハッカーが見ているものを確認します

- Wireshark:高度なトラフィック分析用のネットワークプロトコルアナライザー

推奨オンラインリソース

- OWASP IoT Project:包括的な IoT セキュリティのベストプラクティス

- Mozilla Privacy Not Included:人気のあるスマートホーム製品のプライバシーとセキュリティのレビュー

- Consumer Reports Security Planner:パーソナライズされたセキュリティ推奨事項

- ほとんどのスマートホームデバイスには、ハッカーが積極的にスキャンするオープンポートがあります。Nmap などのツールを使用した定期的な監査は、攻撃者が悪用する前に脆弱なポートを特定するのに役立ちます。

- すべてのデフォルトパスワードをすぐに変更し、ファームウェアを定期的に更新し、不要な機能を無効にして攻撃対象領域を劇的に減らします。

- IoT デバイスを個別のネットワーク(VLAN またはゲストネットワーク)に隔離し、デバイスが侵害された場合の横方向の移動を防ぐためにファイアウォールルールを実装します。

- 疑わしいアクティビティ、新しい不正なデバイス、およびデバイスの動作や設定の予期しない変更について、月次でネットワークを監視します。

結論

2025 年において、IoT ポートセキュリティはオプションではありません。プライバシー、データ、ネットワークを保護するために不可欠です。平均的な家庭に 17 台の接続デバイスがあり、ハッカーがますます高度なスキャンツールを展開している中、スマートホームは最も弱いデバイスと同じくらい安全です。

今週は基本から始めてください:ネットワークをスキャンし、デフォルトパスワードを変更し、IoT デバイスを個別のネットワークに隔離します。次に、定期的な月次監査と継続的な監視でこの基盤の上に構築します。サイバーセキュリティは継続的な旅であり、目的地ではないことを忘れないでください。

スマートホームは、新しい脆弱性を生み出すのではなく、生活をより簡単で安全にするべきです。接続デバイスが制御下に留まることを確認するために、今日行動を起こしてください。

よくある質問

Q:IoT デバイスをオープンポートについてどのくらいの頻度でスキャンすべきですか?

A:新しいデバイスをチェックし、既存のデバイスを確認するために、月次で基本的なネットワーク検出スキャンを実行してください。すべてのデバイスで四半期ごとに包括的なポートスキャンを実行するか、ファームウェア更新後、新しいデバイスの追加後、または疑わしい動作に気付いた直後に実行してください。

Q:人々が IoT デバイスで犯す最大のセキュリティミスは何ですか?

A:最も重大なミスは、デフォルトパスワードを決して変更しないことです。攻撃者は、数千のデバイスモデルのデフォルト認証情報の広範なデータベースを維持し、見つけたすべてのデバイスに対して自動的に試します。2 番目に大きなミスは、UPnP を有効にすることです。これは、知らないうちに自動的にポートを開き、ルーターのファイアウォール保護を完全にバイパスします。

Q:閉じることができないポートを持つデバイスを発見した場合、どうすればよいですか?

A:まず、ファームウェア更新を確認してください。新しいバージョンはセキュリティホールを閉じることがよくあります。更新が役に立たない場合は、ローカルネットワークアクセスを許可しながら、それらのポートへの外部アクセスをブロックするためにルーターのファイアウォールを使用してください。修正不可能な重大な脆弱性を持つデバイスについては、より安全な代替品との交換を真剣に検討してください。最後の手段として、厳格なファイアウォールルールを持つ個別の VLAN 上でデバイスを隔離します。