La tua casa intelligente è più vulnerabile di quanto pensi. Ogni dispositivo IoT nella tua casa (dalla videocamera del campanello al termostato smart) crea potenziali punti di accesso per i criminali informatici. Comprendere la sicurezza delle porte IoT non è più solo per esperti di tecnologia; è essenziale per chiunque abbia dispositivi connessi. Questa guida ti mostrerà esattamente come controllare i tuoi dispositivi IoT, identificare le porte aperte pericolose e proteggere la tua rete prima che gli hacker sfruttino queste vulnerabilità.

Comprendere la Sicurezza delle Porte IoT: Le Basi

La sicurezza delle porte IoT si riferisce alla pratica di monitorare, controllare e proteggere le porte di rete che i tuoi dispositivi smart utilizzano per comunicare. Pensa alle porte come a porte numerate su ogni dispositivo. Alcune devono rimanere aperte per la funzionalità, ma molte vengono lasciate inutilmente esposte, creando seri rischi per la sicurezza.

Quando i produttori spediscono dispositivi smart, spesso danno priorità alla comodità rispetto alla sicurezza. Questo significa che i dispositivi arrivano con password predefinite, servizi non necessari in esecuzione e porte spalancate. I criminali informatici sfruttano queste debolezze usando scanner automatizzati che setacciano continuamente internet alla ricerca di dispositivi vulnerabili.

Le conseguenze possono essere gravi. I dispositivi IoT compromessi possono essere utilizzati per lanciare massicci attacchi DDoS, spiare le tue attività, rubare dati personali o servire come trampolini di lancio per accedere a obiettivi più preziosi sulla tua rete come computer contenenti informazioni finanziarie.

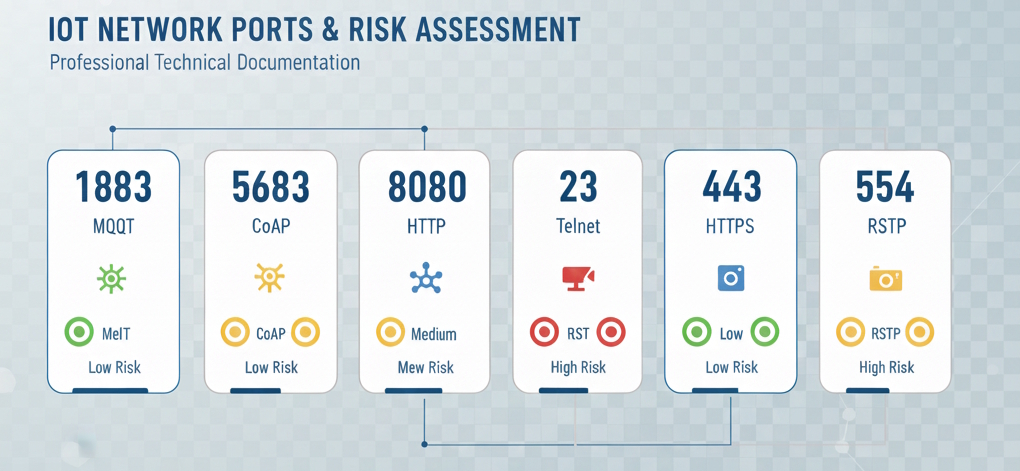

Porte IoT Comuni e i Loro Rischi

Diversi dispositivi smart utilizzano porte specifiche per la comunicazione. Ecco quelle più critiche che devi monitorare:

- Porta 23 (Telnet): Protocollo legacy ancora presente in alcuni dispositivi IoT. Trasmette tutti i dati incluse le password in testo semplice.

- Porta 1883 (MQTT): Utilizzata da molti dispositivi per la casa intelligente per messaggistica leggera. Spesso non criptata e vulnerabile all'intercettazione.

- Porta 8080 (Alternativa HTTP): Comune per interfacce web su telecamere e hub smart. Spesso usa credenziali deboli o predefinite.

- Porta 554 (RTSP): Real-Time Streaming Protocol per telecamere IP. Spesso mal protetta, permettendo accesso non autorizzato ai feed delle telecamere.

Guida Passo Passo: Controllare le Porte dei Tuoi Dispositivi IoT

Ora passiamo alla pratica. Segui questi passaggi per controllare la postura di sicurezza della tua casa intelligente e identificare le porte vulnerabili.

Passaggio 1: Prepara il Tuo Ambiente di Test

Crea un foglio di calcolo elencando ogni dispositivo connesso nella tua casa, includendo marca, modello, indirizzo MAC e indirizzo IP assegnato. Scegli il tuo strumento di scansione: Nmap è lo standard del settore ed è gratuito. Per principianti, considera opzioni GUI come Fing (disponibile su mobile) o Angry IP Scanner. Esegui le scansioni durante periodi di basso utilizzo per ridurre al minimo potenziali interruzioni.

Passaggio 2: Installa e Configura Nmap

Nmap (Network Mapper) è uno strumento potente e open-source per la scoperta di rete e l'auditing di sicurezza.

Istruzioni di Installazione per Sistema Operativo

- Windows: Scarica l'installer da nmap.org. Includi Zenmap (l'interfaccia grafica) per un uso più facile.

- macOS: Installa tramite Homebrew con

brew install nmap, o scarica l'immagine disco da nmap.org. - Linux: Installa tramite il tuo gestore di pacchetti. Per Debian/Ubuntu:

sudo apt-get install nmap. Per Red Hat/CentOS:sudo yum install nmap.

Passaggio 3: Scopri i Dispositivi sulla Tua Rete

Prima, identifica tutti i dispositivi connessi alla tua rete e i loro indirizzi IP.

Comando base di scoperta rete:

nmap -sn 192.168.1.0/24Questo esegue una "scansione ping" per scoprire host attivi senza scansionare le loro porte. Sostituisci 192.168.1.0/24 con il tuo effettivo intervallo di rete. Per trovare il tuo intervallo di rete, controlla la pagina delle impostazioni del tuo router (solitamente accessibile a 192.168.1.1 o 192.168.0.1) o usa ipconfig su Windows o ifconfig su macOS/Linux.

Confronta l'output con il tuo inventario dei dispositivi. Qualsiasi dispositivo sconosciuto dovrebbe essere indagato immediatamente.

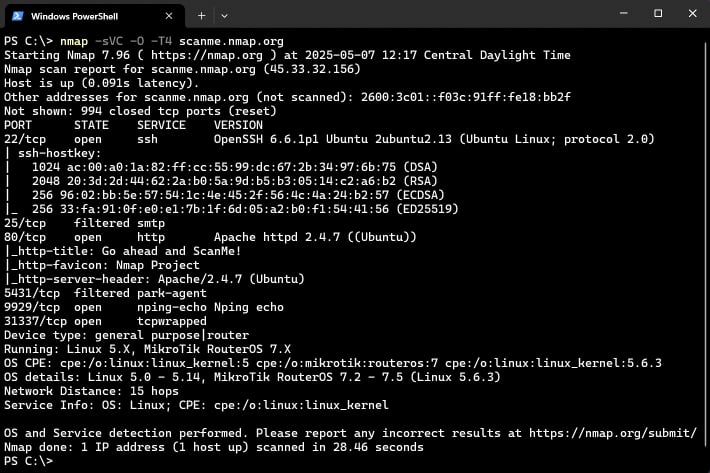

Passaggio 4: Scansiona i Singoli Dispositivi per Porte Aperte

Ora scansiona ogni dispositivo IoT per vedere quali porte sono aperte e quali servizi sono in esecuzione.

Comando di scansione porte completo:

nmap -sV -p- 192.168.1.100Scomposizione di questo comando:

-sV: Sonda le porte aperte per determinare informazioni su servizio e versione.-p-: Scansiona tutte le 65.535 porte (di default, Nmap scansiona solo le 1.000 porte più comuni).192.168.1.100: Sostituisci questo con l'indirizzo IP del tuo dispositivo target.

nmap -sV 192.168.1.100 per risultati più rapidi. Esegui scansioni complete solo su dispositivi che mostrano risultati preoccupanti nella scansione iniziale.

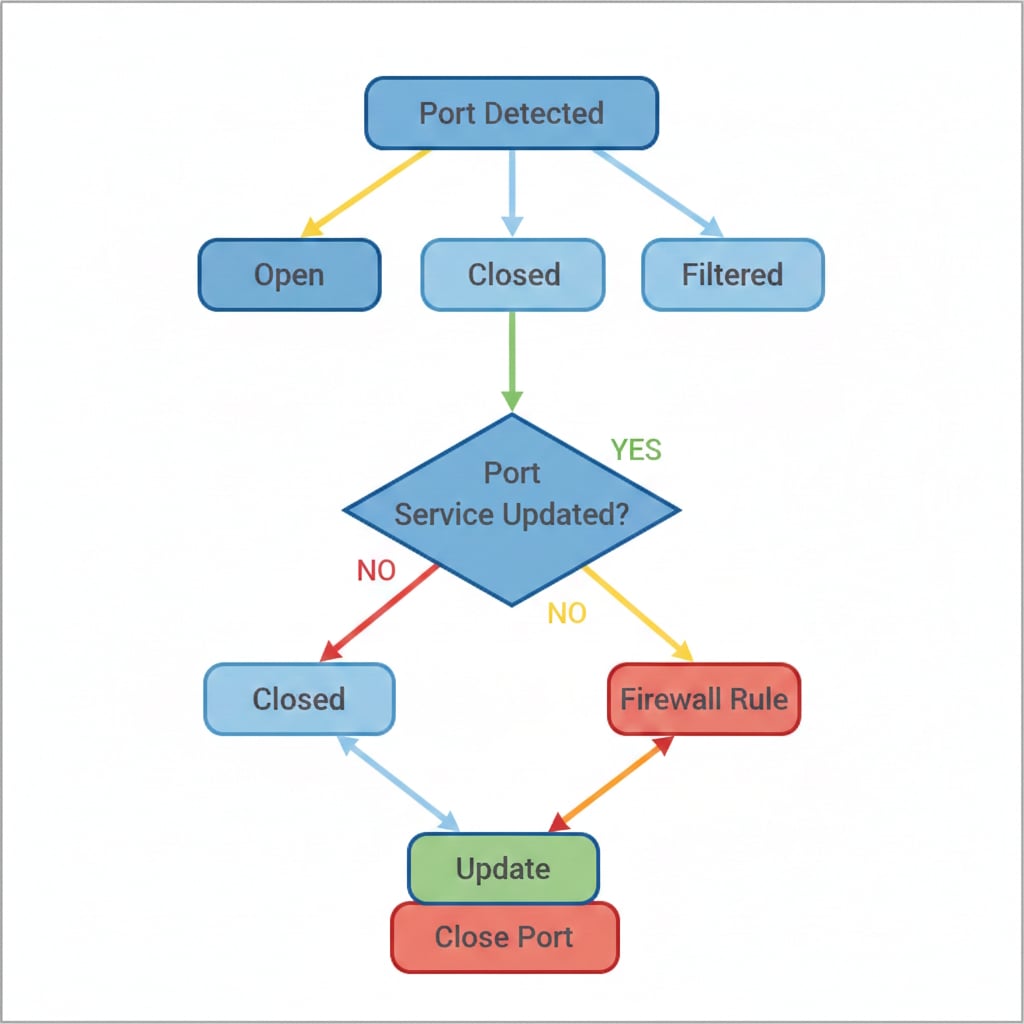

Passaggio 5: Analizza i Tuoi Risultati

Comprendere l'output di Nmap è cruciale per identificare le vulnerabilità. I risultati mostrano lo stato delle porte, i servizi e i numeri di versione.

Significati dello Stato delle Porte

- Open (Aperta): La porta sta attivamente accettando connessioni. Non necessariamente negativo, ma richiede un'attenta valutazione.

- Closed (Chiusa): La porta è accessibile ma nessun servizio è in ascolto.

- Filtered (Filtrata): Un firewall o altro dispositivo di sicurezza sta bloccando l'accesso. Questo è ideale per porte a cui non hai bisogno di accedere esternamente.

Segnali d'Allarme Critici Che Richiedono Azione Immediata

- Porta 23 (Telnet) aperta su qualsiasi dispositivo

- Porta 21 (FTP) senza crittografia TLS/SSL

- Interfacce web sulle porte 80 o 8080 senza alternative HTTPS sulla porta 443

- Porta 22 (SSH) accessibile con credenziali predefinite o deboli

- UPnP (Universal Plug and Play) abilitato ed esposto a internet

- Servizi che mostrano numeri di versione con voci CVE (Common Vulnerabilities and Exposures) note

Come Ricercare Vulnerabilità dei Servizi

Quando Nmap identifica una versione del servizio, cerca "[nome servizio] [numero versione] CVE" nel tuo browser. Per esempio, "OpenSSH 7.4 CVE" mostrerà vulnerabilità di sicurezza note. Se esistono vulnerabilità critiche, dai priorità all'aggiornamento o all'isolamento di quel dispositivo.

Proteggere i Tuoi Dispositivi IoT: Passaggi Pratici

Scoprire le vulnerabilità è solo metà della battaglia. Ora devi risolverle. Ecco il tuo piano d'azione.

Azioni Immediate per Ogni Dispositivo

- Cambia tutte le password predefinite: Usa password uniche e forti (minimo 16 caratteri con maiuscole, minuscole, numeri e simboli) per ogni dispositivo. Considera l'uso di un gestore di password come Bitwarden, 1Password, o KeePass.

- Aggiorna il firmware immediatamente: Controlla i siti web dei produttori per le ultime versioni del firmware. Abilita gli aggiornamenti automatici se disponibili.

- Disabilita funzionalità non necessarie: Se non usi l'accesso remoto, disattivalo. Disabilita UPnP a meno che non sia assolutamente necessario.

- Abilita la crittografia ovunque possibile: Usa WPA3 sulla tua rete Wi-Fi (WPA2 se WPA3 non è supportato). Abilita HTTPS/TLS per le interfacce web.

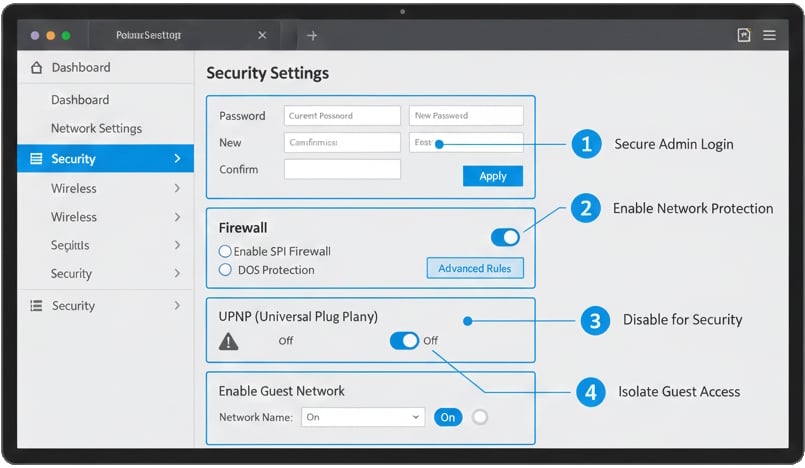

Protezione a Livello Router

Il tuo router è la tua prima linea di difesa. Configurarlo correttamente protegge tutti i dispositivi connessi simultaneamente.

Impostazioni di Sicurezza Essenziali del Router

- Cambia le credenziali admin del router: Non usare mai il nome utente e la password predefiniti stampati sul tuo router.

- Crea una rete IoT separata: La maggior parte dei router moderni supporta reti guest. Dedicane una esclusivamente ai dispositivi IoT per isolarli da computer e telefoni contenenti dati sensibili.

- Disabilita WPS: Wi-Fi Protected Setup ha vulnerabilità di sicurezza note. Disattivalo.

- Abilita e configura il firewall: Il firewall integrato del tuo router dovrebbe essere attivo con regole di negazione predefinita per le connessioni in entrata.

- Disabilita la gestione remota: A meno che tu non abbia una necessità specifica di gestire il tuo router dall'esterno della tua rete domestica, disattiva questa funzionalità.

- Cambia i server DNS predefiniti: Considera l'uso di servizi DNS focalizzati sulla sicurezza come Cloudflare (1.1.1.1) o Quad9 (9.9.9.9) che bloccano l'accesso a domini malevoli noti.

Misure di Sicurezza Avanzate per la Massima Protezione

Implementa VLAN (Virtual Local Area Networks)

Le VLAN segmentano la tua rete a un livello più profondo delle reti guest. I router enterprise e alcuni modelli prosumer supportano le VLAN, permettendoti di creare segmenti di rete completamente isolati per dispositivi IoT, computer e ospiti. Anche se un dispositivo IoT è compromesso, gli attaccanti non possono raggiungere gli altri segmenti della tua rete.

Implementa un Firewall di Rete Dedicato

Soluzioni come pfSense, OPNsense, o opzioni commerciali (Ubiquiti UniFi, Firewalla) forniscono capacità firewall avanzate, sistemi di rilevamento intrusioni (IDS) e controllo granulare su quali dispositivi possono comunicare tra loro e con internet.

Monitoraggio Continuo della Rete

Strumenti come Wireshark o ntopng ti aiutano a identificare modelli di traffico insoliti che potrebbero indicare dispositivi compromessi. Cerca connessioni in uscita inaspettate, alto utilizzo di dati da dispositivi che dovrebbero essere inattivi, o comunicazione con indirizzi IP sospetti.

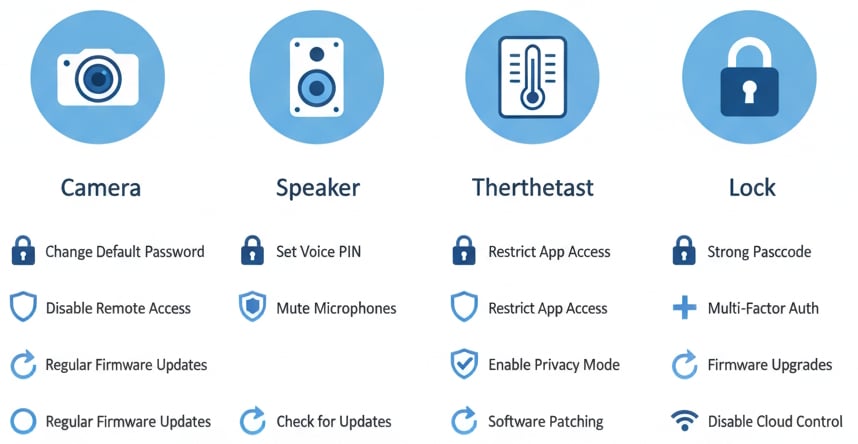

Raccomandazioni di Sicurezza Specifiche per Dispositivo

Telecamere Smart e Videocitofoni

- Disabilita l'archiviazione cloud se puoi usare l'archiviazione locale (scheda SD, NAS)

- Abilita l'autenticazione a due fattori (2FA) sugli account delle telecamere senza eccezioni

- Posiziona le telecamere per evitare di catturare proprietà dei vicini o spazi pubblici

Altoparlanti Smart e Assistenti Vocali

- Usa il pulsante fisico di disattivazione del microfono quando hai conversazioni sensibili

- Rivedi ed elimina le registrazioni vocali regolarmente tramite l'app companion

- Non collegare mai account sensibili (bancari, email) agli assistenti vocali

Serrature Smart e Controllo Accessi

- Usa codici di accesso a tempo limitato per gli ospiti piuttosto che condividere codici master

- Rivedi i log di accesso settimanalmente per rilevare tentativi di ingresso non autorizzati

- Disabilita le funzionalità di sblocco remoto se non ne hai bisogno

Mantenere la Sicurezza delle Porte IoT nel Tempo

La sicurezza non è un compito una tantum. Stabilisci queste pratiche continue per mantenere la protezione nel tempo.

Routine di Sicurezza Mensile

Crea un promemoria ricorrente nel calendario per:

- Eseguire una scansione di scoperta della rete per verificare tutti i dispositivi e controllare dispositivi sconosciuti

- Controllare gli aggiornamenti del firmware su tutti i dispositivi, dando priorità a quelli con vulnerabilità note

- Rivedere i log del router per attività sospette, tentativi di login falliti o modelli di traffico insoliti

- Eseguire scansioni complete delle porte su un sottoinsieme rotante di dispositivi

Segnali di Avvertimento di Dispositivi Compromessi

Fai attenzione a questi indicatori che potrebbero suggerire che i dispositivi sono stati compromessi:

- Aumenti inaspettati nell'utilizzo della larghezza di banda della rete

- Dispositivi che si riavviano senza spiegazione o si comportano in modo irregolare

- Impostazioni che cambiano da sole (password resettate, funzionalità abilitate)

- Nuovi dispositivi che appaiono sulla tua rete che non hai aggiunto

- Connessioni in uscita insolite a indirizzi IP stranieri o domini sospetti

- Telecamere smart con luci LED che si attivano quando non le stai visualizzando

Strumenti e Risorse per una Sicurezza Migliorata

Strumenti di Sicurezza Essenziali

- Nmap: Scanner di porte standard del settore

- Fing: Scanner di rete user-friendly con app mobile

- Shodan: Motore di ricerca per dispositivi connessi a internet - cerca il tuo IP pubblico per vedere cosa vedono gli hacker

- Wireshark: Analizzatore di protocolli di rete per analisi avanzata del traffico

Risorse Online Raccomandate

- OWASP IoT Project: Best practice complete per la sicurezza IoT

- Mozilla Privacy Not Included: Recensioni su privacy e sicurezza di prodotti popolari per la casa intelligente

- Consumer Reports Security Planner: Raccomandazioni di sicurezza personalizzate

- La maggior parte dei dispositivi per la casa intelligente ha porte aperte che gli hacker scansionano attivamente. Audit regolari usando strumenti come Nmap aiutano a identificare porte vulnerabili prima che gli attaccanti le sfruttino.

- Cambia tutte le password predefinite immediatamente, aggiorna il firmware regolarmente e disabilita funzionalità non necessarie per ridurre drasticamente la tua superficie d'attacco.

- Isola i dispositivi IoT su una rete separata (VLAN o rete guest) e implementa regole firewall per prevenire movimenti laterali se i dispositivi sono compromessi.

- Monitora la tua rete mensilmente per attività sospette, nuovi dispositivi non autorizzati e cambiamenti inaspettati nel comportamento o nelle impostazioni dei dispositivi.

Conclusione

La sicurezza delle porte IoT non è opzionale nel 2025; è essenziale per proteggere la tua privacy, i tuoi dati e la tua rete. Con la casa media che contiene 17 dispositivi connessi e gli hacker che implementano strumenti di scansione sempre più sofisticati, la tua casa intelligente è sicura solo quanto il suo dispositivo più debole.

Inizia con le basi questa settimana: scansiona la tua rete, cambia quelle password predefinite e isola i tuoi dispositivi IoT su una rete separata. Poi costruisci su questa base con audit mensili regolari e monitoraggio continuo. Ricorda, la cybersecurity è un viaggio continuo, non una destinazione.

La tua casa intelligente dovrebbe rendere la tua vita più facile e sicura, non creare nuove vulnerabilità. Agisci oggi per assicurarti che i tuoi dispositivi connessi rimangano sotto il tuo controllo.

Domande Frequenti

D: Quanto spesso dovrei scansionare i miei dispositivi IoT per porte aperte?

R: Esegui scansioni base di scoperta della rete mensilmente per controllare nuovi dispositivi e verificare quelli esistenti. Esegui scansioni complete delle porte su tutti i dispositivi trimestralmente, o immediatamente dopo aggiornamenti del firmware, aggiunta di nuovi dispositivi o notando comportamenti sospetti.

D: Qual è l'errore di sicurezza più grande che le persone fanno con i dispositivi IoT?

R: L'errore più critico è non cambiare mai le password predefinite. Gli attaccanti mantengono database estesi di credenziali predefinite per migliaia di modelli di dispositivi e le provano automaticamente contro ogni dispositivo che trovano. Il secondo errore più grande è abilitare UPnP, che apre automaticamente porte senza la tua conoscenza, bypassando completamente le protezioni firewall del tuo router.

D: Cosa dovrei fare se scopro un dispositivo con porte che non posso chiudere?

R: Prima, controlla gli aggiornamenti del firmware poiché le versioni più recenti spesso chiudono falle di sicurezza. Se gli aggiornamenti non aiutano, usa il firewall del tuo router per bloccare l'accesso esterno a quelle porte pur permettendo l'accesso alla rete locale. Per dispositivi con vulnerabilità critiche non risolvibili, considera seriamente la sostituzione con alternative più sicure. Come ultima risorsa, isola il dispositivo su una VLAN separata con regole firewall rigorose.