Rumah pintar kamu lebih rentan dari yang kamu kira. Setiap perangkat IoT di rumahmu (mulai dari kamera bel pintu hingga termostat pintar) menciptakan potensi titik masuk bagi penjahat siber. Memahami keamanan port IoT bukan hanya untuk ahli teknologi lagi; ini penting bagi siapa saja yang memiliki perangkat terhubung. Panduan ini akan menunjukkan dengan tepat bagaimana cara mengaudit perangkat IoT kamu, mengidentifikasi port terbuka yang berbahaya, dan mengamankan jaringanmu sebelum hacker mengeksploitasi kerentanan ini.

Memahami Keamanan Port IoT: Dasar-dasarnya

Keamanan port IoT mengacu pada praktik memantau, mengontrol, dan mengamankan port jaringan yang digunakan perangkat pintar kamu untuk berkomunikasi. Bayangkan port sebagai pintu bernomor di setiap perangkat. Beberapa perlu tetap terbuka agar berfungsi, tetapi banyak yang dibiarkan terbuka tanpa perlu, menciptakan risiko keamanan serius.

Ketika produsen mengirim perangkat pintar, mereka sering memprioritaskan kenyamanan daripada keamanan. Ini berarti perangkat datang dengan password default, layanan yang tidak perlu berjalan, dan port dibiarkan terbuka lebar. Penjahat siber mengeksploitasi kelemahan ini menggunakan pemindai otomatis yang terus menerus menyapu internet mencari perangkat yang rentan.

Konsekuensinya bisa sangat parah. Perangkat IoT yang disusupi dapat digunakan untuk melancarkan serangan DDoS masif, memata-matai aktivitasmu, mencuri data pribadi, atau berfungsi sebagai batu loncatan untuk mengakses target yang lebih berharga di jaringanmu seperti komputer yang berisi informasi keuangan.

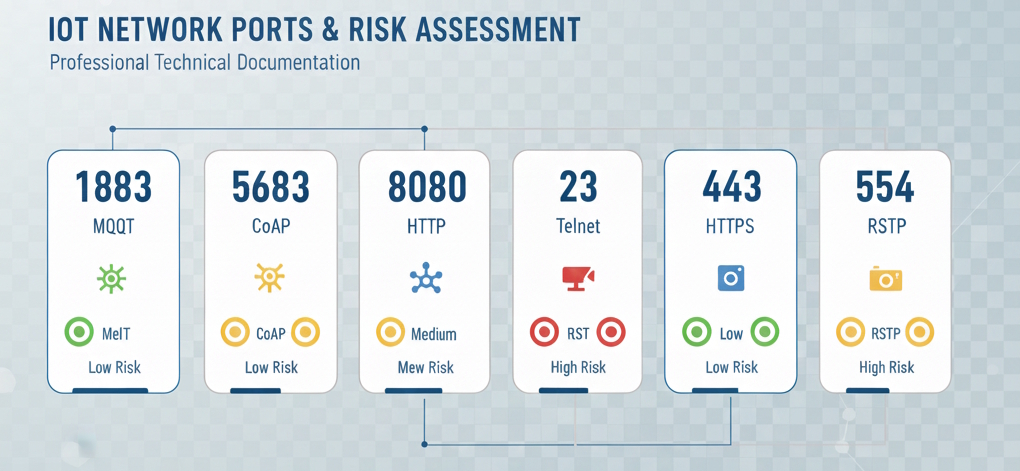

Port IoT Umum dan Risikonya

Perangkat pintar yang berbeda menggunakan port spesifik untuk komunikasi. Berikut adalah yang paling kritis yang perlu kamu pantau:

- Port 23 (Telnet): Protokol lama yang masih ditemukan di beberapa perangkat IoT. Mengirimkan semua data termasuk password dalam teks biasa.

- Port 1883 (MQTT): Digunakan oleh banyak perangkat rumah pintar untuk pesan ringan. Sering tidak terenkripsi dan rentan terhadap intersepsi.

- Port 8080 (HTTP Alternative): Umum untuk antarmuka web pada kamera dan hub pintar. Sering menggunakan kredensial yang lemah atau default.

- Port 554 (RTSP): Real-Time Streaming Protocol untuk kamera IP. Sering kurang aman, memungkinkan akses tidak sah ke feed kamera.

Panduan Langkah-demi-Langkah: Mengaudit Port Perangkat IoT Kamu

Sekarang mari kita praktik. Ikuti langkah-langkah ini untuk mengaudit postur keamanan rumah pintarmu dan mengidentifikasi port yang rentan.

Langkah 1: Siapkan Lingkungan Pengujianmu

Buat spreadsheet yang mencantumkan setiap perangkat terhubung di rumahmu, termasuk merek, model, alamat MAC, dan alamat IP yang ditetapkan. Pilih alat pemindaianmu: Nmap adalah standar industri dan gratis. Untuk pemula, pertimbangkan opsi GUI seperti Fing (tersedia di mobile) atau Angry IP Scanner. Jalankan pemindaian selama periode penggunaan rendah untuk meminimalkan potensi gangguan.

Langkah 2: Instal dan Konfigurasi Nmap

Nmap (Network Mapper) adalah alat open-source yang kuat untuk penemuan jaringan dan audit keamanan.

Instruksi Instalasi berdasarkan Sistem Operasi

- Windows: Unduh installer dari nmap.org. Sertakan Zenmap (antarmuka grafis) untuk penggunaan yang lebih mudah.

- macOS: Instal melalui Homebrew dengan

brew install nmap, atau unduh disk image dari nmap.org. - Linux: Instal melalui package manager kamu. Untuk Debian/Ubuntu:

sudo apt-get install nmap. Untuk Red Hat/CentOS:sudo yum install nmap.

Langkah 3: Temukan Perangkat di Jaringanmu

Pertama, identifikasi semua perangkat yang terhubung ke jaringanmu dan alamat IP mereka.

Perintah penemuan jaringan dasar:

nmap -sn 192.168.1.0/24Ini melakukan "ping scan" untuk menemukan host yang aktif tanpa memindai port mereka. Ganti 192.168.1.0/24 dengan rentang jaringan aktualmu. Untuk menemukan rentang jaringanmu, periksa halaman pengaturan router (biasanya dapat diakses di 192.168.1.1 atau 192.168.0.1) atau gunakan ipconfig di Windows atau ifconfig di macOS/Linux.

Cocokkan output dengan inventaris perangkatmu. Setiap perangkat yang tidak dikenal harus diselidiki segera.

Langkah 4: Pindai Perangkat Individual untuk Port Terbuka

Sekarang pindai setiap perangkat IoT untuk melihat port mana yang terbuka dan layanan apa yang berjalan.

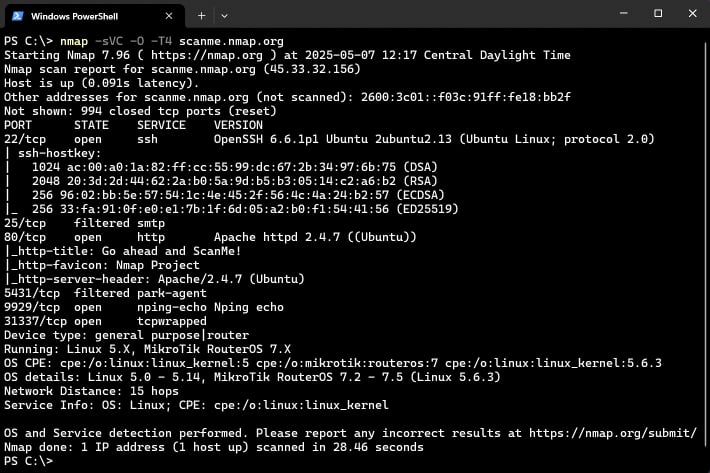

Perintah pemindaian port komprehensif:

nmap -sV -p- 192.168.1.100Menguraikan perintah ini:

-sV: Menyelidiki port terbuka untuk menentukan informasi layanan dan versi.-p-: Memindai semua 65.535 port (secara default, Nmap hanya memindai 1.000 port paling umum).192.168.1.100: Ganti ini dengan alamat IP perangkat targetmu.

nmap -sV 192.168.1.100 untuk hasil yang lebih cepat. Hanya lakukan pemindaian komprehensif pada perangkat yang menunjukkan hasil mengkhawatirkan dalam pemindaian awal.

Langkah 5: Analisis Hasilmu

Memahami output Nmap sangat penting untuk mengidentifikasi kerentanan. Hasilnya menunjukkan status port, layanan, dan nomor versi.

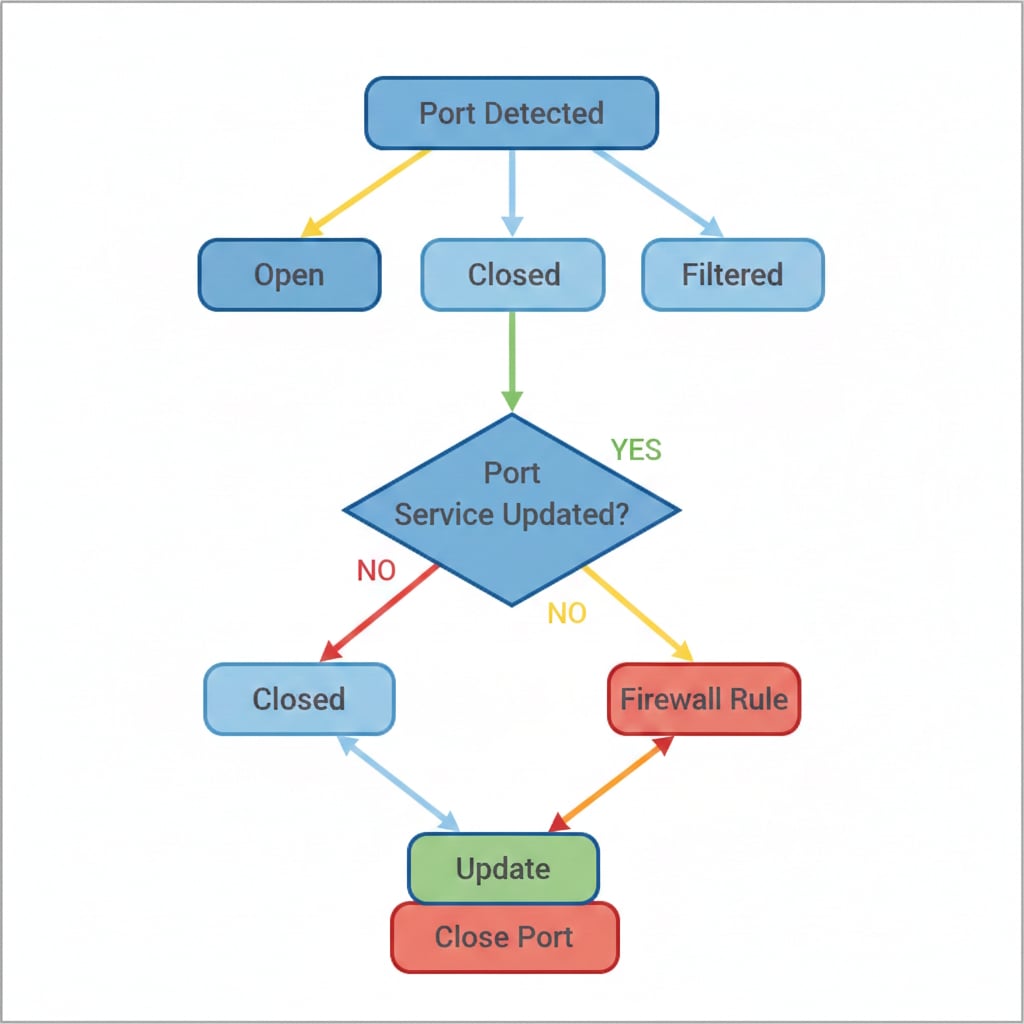

Arti Status Port

- Open: Port secara aktif menerima koneksi. Tidak selalu buruk, tetapi memerlukan evaluasi yang cermat.

- Closed: Port dapat diakses tetapi tidak ada layanan yang mendengarkan.

- Filtered: Firewall atau perangkat keamanan lain memblokir akses. Ini ideal untuk port yang tidak perlu kamu akses secara eksternal.

Tanda Bahaya Kritis yang Memerlukan Tindakan Segera

- Port 23 (Telnet) terbuka pada perangkat apa pun

- Port 21 (FTP) tanpa enkripsi TLS/SSL

- Antarmuka web pada port 80 atau 8080 tanpa alternatif HTTPS pada port 443

- Port 22 (SSH) dapat diakses dengan kredensial default atau lemah

- UPnP (Universal Plug and Play) diaktifkan dan terpapar ke internet

- Layanan yang menampilkan nomor versi dengan entri CVE (Common Vulnerabilities and Exposures) yang diketahui

Cara Meneliti Kerentanan Layanan

Ketika Nmap mengidentifikasi versi layanan, cari "[nama layanan] [nomor versi] CVE" di browser kamu. Misalnya, "OpenSSH 7.4 CVE" akan menampilkan kerentanan keamanan yang diketahui. Jika kerentanan kritis ada, prioritaskan pembaruan atau isolasi perangkat tersebut.

Mengamankan Perangkat IoT Kamu: Langkah Praktis

Menemukan kerentanan hanya setengah dari perjuangan. Sekarang kamu perlu memperbaikinya. Berikut adalah rencana tindakanmu.

Tindakan Segera untuk Setiap Perangkat

- Ubah semua password default: Gunakan password yang unik dan kuat (minimum 16 karakter dengan huruf besar, huruf kecil, angka, dan simbol) untuk setiap perangkat. Pertimbangkan menggunakan password manager seperti Bitwarden, 1Password, atau KeePass.

- Update firmware segera: Periksa situs web produsen untuk versi firmware terbaru. Aktifkan pembaruan otomatis jika tersedia.

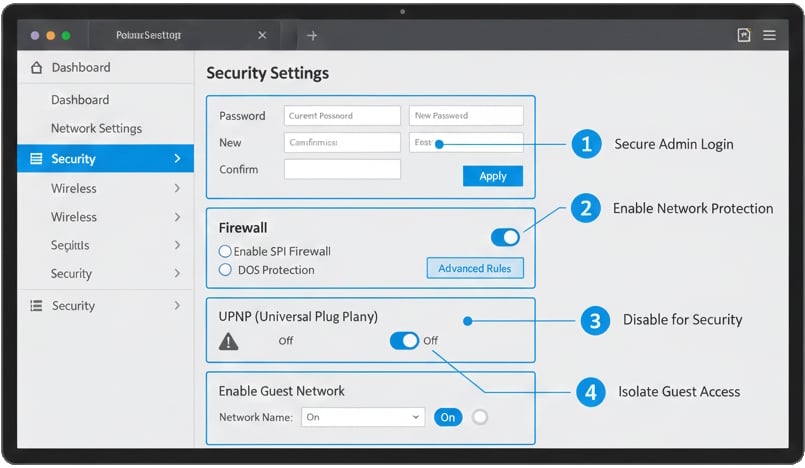

- Nonaktifkan fitur yang tidak perlu: Jika kamu tidak menggunakan akses jarak jauh, matikan. Nonaktifkan UPnP kecuali benar-benar diperlukan.

- Aktifkan enkripsi sedapat mungkin: Gunakan WPA3 pada jaringan Wi-Fi kamu (WPA2 jika WPA3 tidak didukung). Aktifkan HTTPS/TLS untuk antarmuka web.

Perlindungan Tingkat Router

Router kamu adalah garis pertahanan pertamamu. Mengkonfigurasinya dengan benar melindungi semua perangkat yang terhubung secara bersamaan.

Pengaturan Keamanan Router Penting

- Ubah kredensial admin router: Jangan pernah menggunakan username dan password default yang tercetak di routermu.

- Buat jaringan IoT terpisah: Sebagian besar router modern mendukung jaringan tamu. Dedikasikan satu khusus untuk perangkat IoT untuk mengisolasi mereka dari komputer dan ponsel yang berisi data sensitif.

- Nonaktifkan WPS: Wi-Fi Protected Setup memiliki kerentanan keamanan yang diketahui. Matikan.

- Aktifkan dan konfigurasi firewall: Firewall bawaan routermu harus aktif dengan aturan default-deny untuk koneksi masuk.

- Nonaktifkan manajemen jarak jauh: Kecuali kamu memiliki kebutuhan khusus untuk mengelola router dari luar jaringan rumahmu, matikan fitur ini.

- Ubah server DNS default: Pertimbangkan menggunakan layanan DNS yang berfokus pada keamanan seperti Cloudflare (1.1.1.1) atau Quad9 (9.9.9.9) yang memblokir akses ke domain berbahaya yang diketahui.

Langkah Keamanan Lanjutan untuk Perlindungan Maksimal

Implementasikan VLAN (Virtual Local Area Networks)

VLAN mensegmentasi jaringanmu pada tingkat yang lebih dalam daripada jaringan tamu. Router enterprise dan beberapa model prosumer mendukung VLAN, memungkinkan kamu membuat segmen jaringan yang benar-benar terisolasi untuk perangkat IoT, komputer, dan tamu. Bahkan jika perangkat IoT disusupi, penyerang tidak dapat mencapai segmen jaringan lainmu.

Deploy Firewall Jaringan Khusus

Solusi seperti pfSense, OPNsense, atau opsi komersial (Ubiquiti UniFi, Firewalla) menyediakan kemampuan firewall lanjutan, sistem deteksi intrusi (IDS), dan kontrol granular atas perangkat mana yang dapat berkomunikasi satu sama lain dan internet.

Pemantauan Jaringan Berkelanjutan

Alat seperti Wireshark atau ntopng membantu kamu mengidentifikasi pola lalu lintas yang tidak biasa yang mungkin mengindikasikan perangkat yang disusupi. Cari koneksi keluar yang tidak terduga, penggunaan data tinggi dari perangkat yang seharusnya idle, atau komunikasi dengan alamat IP yang mencurigakan.

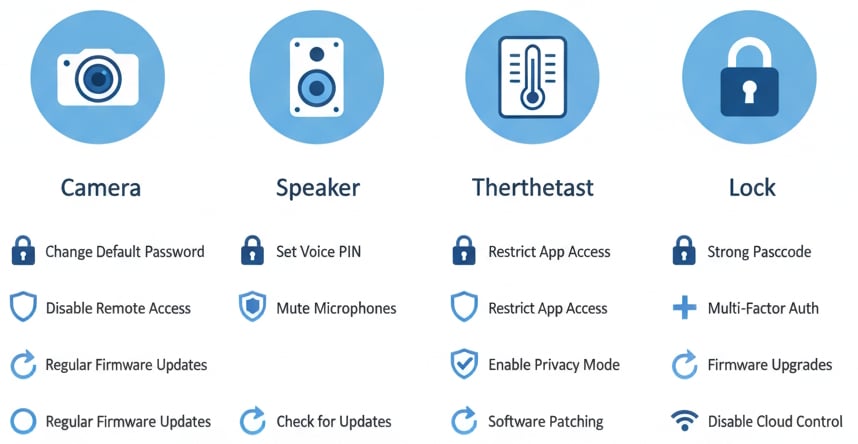

Rekomendasi Keamanan Spesifik Perangkat

Kamera Pintar dan Video Doorbell

- Nonaktifkan penyimpanan cloud jika kamu bisa menggunakan penyimpanan lokal (kartu SD, NAS)

- Aktifkan autentikasi dua faktor (2FA) pada akun kamera tanpa terkecuali

- Posisikan kamera untuk menghindari menangkap properti tetangga atau ruang publik

Smart Speaker dan Voice Assistant

- Gunakan tombol mute mikrofon fisik saat melakukan percakapan sensitif

- Tinjau dan hapus rekaman suara secara teratur melalui aplikasi pendamping

- Jangan pernah menghubungkan akun sensitif (perbankan, email) ke voice assistant

Smart Lock dan Kontrol Akses

- Gunakan kode akses terbatas waktu untuk tamu daripada membagikan kode master

- Tinjau log akses setiap minggu untuk mendeteksi upaya masuk yang tidak sah

- Nonaktifkan fitur pembukaan jarak jauh jika kamu tidak membutuhkannya

Memelihara Keamanan Port IoT yang Berkelanjutan

Keamanan bukan tugas satu kali. Tetapkan praktik berkelanjutan ini untuk mempertahankan perlindungan dari waktu ke waktu.

Rutinitas Keamanan Bulanan

Buat pengingat kalender berulang untuk:

- Jalankan pemindaian penemuan jaringan untuk memverifikasi semua perangkat dan memeriksa perangkat yang tidak dikenal

- Periksa pembaruan firmware pada semua perangkat, prioritaskan yang memiliki kerentanan yang diketahui

- Tinjau log router untuk aktivitas mencurigakan, upaya login yang gagal, atau pola lalu lintas yang tidak biasa

- Jalankan pemindaian port komprehensif pada subset perangkat yang berputar

Tanda Peringatan Perangkat yang Disusupi

Perhatikan indikator ini yang mungkin menunjukkan perangkat telah disusupi:

- Peningkatan tak terduga dalam penggunaan bandwidth jaringan

- Perangkat reboot tanpa penjelasan atau berperilaku tidak menentu

- Pengaturan berubah dengan sendirinya (password direset, fitur diaktifkan)

- Perangkat baru muncul di jaringanmu yang tidak kamu tambahkan

- Koneksi keluar yang tidak biasa ke alamat IP asing atau domain mencurigakan

- Kamera pintar dengan lampu LED aktif saat kamu tidak melihatnya

Alat dan Sumber Daya untuk Keamanan yang Ditingkatkan

Alat Keamanan Penting

- Nmap: Port scanner standar industri

- Fing: Network scanner yang mudah digunakan dengan aplikasi mobile

- Shodan: Mesin pencari untuk perangkat yang terhubung ke internet - cari IP publik kamu untuk melihat apa yang dilihat hacker

- Wireshark: Network protocol analyzer untuk analisis lalu lintas lanjutan

Sumber Daya Online yang Direkomendasikan

- OWASP IoT Project: Praktik terbaik keamanan IoT yang komprehensif

- Mozilla Privacy Not Included: Ulasan privasi dan keamanan produk rumah pintar populer

- Consumer Reports Security Planner: Rekomendasi keamanan yang dipersonalisasi

- Sebagian besar perangkat rumah pintar memiliki port terbuka yang secara aktif dipindai oleh hacker. Audit rutin menggunakan alat seperti Nmap membantu mengidentifikasi port yang rentan sebelum penyerang mengeksploitasinya.

- Ubah semua password default segera, update firmware secara teratur, dan nonaktifkan fitur yang tidak perlu untuk secara dramatis mengurangi permukaan seranganmu.

- Isolasi perangkat IoT pada jaringan terpisah (VLAN atau jaringan tamu) dan implementasikan aturan firewall untuk mencegah pergerakan lateral jika perangkat disusupi.

- Pantau jaringanmu setiap bulan untuk aktivitas mencurigakan, perangkat tidak sah yang baru, dan perubahan tak terduga dalam perilaku atau pengaturan perangkat.

Kesimpulan

Keamanan port IoT bukan opsional di tahun 2025; ini penting untuk melindungi privasi, data, dan jaringanmu. Dengan rata-rata rumah berisi 17 perangkat terhubung dan hacker menerapkan alat pemindaian yang semakin canggih, rumah pintar kamu hanya seaman perangkat terlemahnya.

Mulai dengan dasar-dasar minggu ini: pindai jaringanmu, ubah password default tersebut, dan isolasi perangkat IoT kamu pada jaringan terpisah. Kemudian bangun fondasi ini dengan audit bulanan rutin dan pemantauan berkelanjutan. Ingat, keamanan siber adalah perjalanan berkelanjutan, bukan tujuan.

Rumah pintar kamu seharusnya membuat hidupmu lebih mudah dan aman, bukan menciptakan kerentanan baru. Ambil tindakan hari ini untuk memastikan perangkat terhubungmu tetap di bawah kontrolmu.

Pertanyaan yang Sering Diajukan

T: Seberapa sering saya harus memindai perangkat IoT saya untuk port terbuka?

J: Lakukan pemindaian penemuan jaringan dasar setiap bulan untuk memeriksa perangkat baru dan memverifikasi yang sudah ada. Jalankan pemindaian port komprehensif pada semua perangkat setiap tiga bulan, atau segera setelah pembaruan firmware, menambahkan perangkat baru, atau melihat perilaku mencurigakan.

T: Apa kesalahan keamanan terbesar yang dilakukan orang dengan perangkat IoT?

J: Kesalahan paling kritis adalah tidak pernah mengubah password default. Penyerang memelihara database ekstensif kredensial default untuk ribuan model perangkat dan secara otomatis mencobanya terhadap setiap perangkat yang mereka temukan. Kesalahan terbesar kedua adalah mengaktifkan UPnP, yang secara otomatis membuka port tanpa sepengetahuanmu, sepenuhnya melewati perlindungan firewall routermu.

T: Apa yang harus saya lakukan jika saya menemukan perangkat dengan port yang tidak bisa saya tutup?

J: Pertama, periksa pembaruan firmware karena versi yang lebih baru sering menutup lubang keamanan. Jika pembaruan tidak membantu, gunakan firewall routermu untuk memblokir akses eksternal ke port tersebut sambil tetap memungkinkan akses jaringan lokal. Untuk perangkat dengan kerentanan kritis yang tidak dapat diperbaiki, pertimbangkan secara serius penggantian dengan alternatif yang lebih aman. Sebagai upaya terakhir, isolasi perangkat pada VLAN terpisah dengan aturan firewall yang ketat.