आपका स्मार्ट होम आपकी सोच से अधिक असुरक्षित है। आपके घर में हर IoT डिवाइस (डोरबेल कैमरा से लेकर स्मार्ट थर्मोस्टेट तक) साइबर अपराधियों के लिए संभावित प्रवेश बिंदु बनाता है। IoT पोर्ट सुरक्षा को समझना अब केवल तकनीकी विशेषज्ञों के लिए नहीं रहा; यह कनेक्टेड डिवाइस वाले किसी भी व्यक्ति के लिए आवश्यक है। यह गाइड आपको बताएगी कि अपने IoT डिवाइस का ऑडिट कैसे करें, खतरनाक ओपन पोर्ट की पहचान कैसे करें, और हैकर्स इन कमजोरियों का फायदा उठाने से पहले अपने नेटवर्क को कैसे सुरक्षित करें।

IoT पोर्ट सुरक्षा को समझना: बुनियादी बातें

IoT पोर्ट सुरक्षा उन नेटवर्क पोर्ट्स की निगरानी, नियंत्रण और सुरक्षा करने की प्रक्रिया को संदर्भित करती है जिनका उपयोग आपके स्मार्ट डिवाइस संचार के लिए करते हैं। पोर्ट्स को प्रत्येक डिवाइस पर नंबरयुक्त दरवाजों के रूप में सोचें। कुछ को कार्यक्षमता के लिए खुला रहना आवश्यक है, लेकिन कई अनावश्यक रूप से खुले छोड़ दिए जाते हैं, जो गंभीर सुरक्षा जोखिम पैदा करते हैं।

जब निर्माता स्मार्ट डिवाइस भेजते हैं, तो वे अक्सर सुरक्षा की तुलना में सुविधा को प्राथमिकता देते हैं। इसका मतलब है कि डिवाइस डिफ़ॉल्ट पासवर्ड, अनावश्यक सेवाओं के साथ आते हैं और पोर्ट्स पूरी तरह से खुले रहते हैं। साइबर अपराधी स्वचालित स्कैनर का उपयोग करके इन कमजोरियों का फायदा उठाते हैं जो लगातार इंटरनेट को असुरक्षित डिवाइस की तलाश में खंगालते रहते हैं।

परिणाम गंभीर हो सकते हैं। समझौता किए गए IoT डिवाइसों का उपयोग बड़े पैमाने पर DDoS हमले शुरू करने, आपकी गतिविधियों की जासूसी करने, व्यक्तिगत डेटा चुराने, या आपके नेटवर्क पर अधिक मूल्यवान लक्ष्यों तक पहुंचने के लिए कदम के रूप में किया जा सकता है, जैसे वित्तीय जानकारी वाले कंप्यूटर।

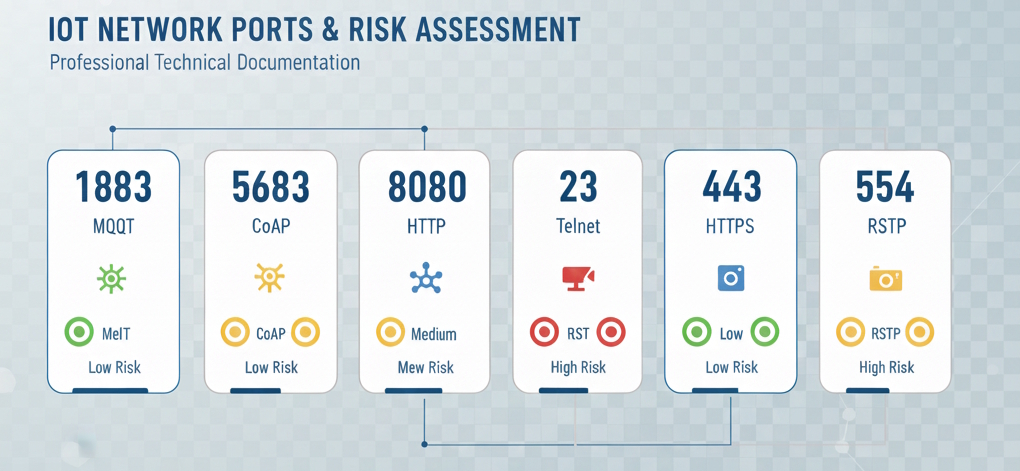

सामान्य IoT पोर्ट्स और उनके जोखिम

विभिन्न स्मार्ट डिवाइस संचार के लिए विशिष्ट पोर्ट्स का उपयोग करते हैं। यहां सबसे महत्वपूर्ण हैं जिन पर आपको नजर रखनी चाहिए:

- पोर्ट 23 (Telnet): पुराना प्रोटोकॉल जो अभी भी कुछ IoT डिवाइसों में पाया जाता है। पासवर्ड सहित सभी डेटा को सादे टेक्स्ट में संचारित करता है।

- पोर्ट 1883 (MQTT): कई स्मार्ट होम डिवाइसों द्वारा हल्की मैसेजिंग के लिए उपयोग किया जाता है। अक्सर अनएनक्रिप्टेड और इंटरसेप्शन के प्रति संवेदनशील।

- पोर्ट 8080 (HTTP वैकल्पिक): कैमरों और स्मार्ट हब पर वेब इंटरफेस के लिए सामान्य। अक्सर कमजोर या डिफ़ॉल्ट क्रेडेंशियल्स का उपयोग करता है।

- पोर्ट 554 (RTSP): IP कैमरों के लिए रियल-टाइम स्ट्रीमिंग प्रोटोकॉल। अक्सर खराब तरीके से सुरक्षित, जो कैमरा फीड तक अनधिकृत पहुंच की अनुमति देता है।

चरण-दर-चरण गाइड: अपने IoT डिवाइस पोर्ट्स का ऑडिट करना

अब चलिए व्यावहारिक हो जाएं। अपने स्मार्ट होम के सुरक्षा स्तर का ऑडिट करने और असुरक्षित पोर्ट्स की पहचान करने के लिए इन चरणों का पालन करें।

चरण 1: अपना टेस्टिंग वातावरण तैयार करें

अपने घर में हर कनेक्टेड डिवाइस की सूची वाली स्प्रेडशीट बनाएं, जिसमें ब्रांड, मॉडल, MAC एड्रेस और असाइन किया गया IP एड्रेस शामिल हो। अपना स्कैनिंग टूल चुनें: Nmap उद्योग मानक है और निःशुल्क है। शुरुआती लोगों के लिए, Fing (मोबाइल पर उपलब्ध) या Angry IP Scanner जैसे GUI विकल्पों पर विचार करें। संभावित व्यवधान को कम करने के लिए कम उपयोग अवधि के दौरान स्कैन चलाएं।

चरण 2: Nmap इंस्टॉल और कॉन्फ़िगर करें

Nmap (Network Mapper) नेटवर्क डिस्कवरी और सुरक्षा ऑडिटिंग के लिए एक शक्तिशाली, ओपन-सोर्स टूल है।

ऑपरेटिंग सिस्टम द्वारा इंस्टॉलेशन निर्देश

- Windows: nmap.org से इंस्टॉलर डाउनलोड करें। आसान उपयोग के लिए Zenmap (ग्राफिकल इंटरफेस) शामिल करें।

- macOS: Homebrew के माध्यम से

brew install nmapसे इंस्टॉल करें, या nmap.org से डिस्क इमेज डाउनलोड करें। - Linux: अपने पैकेज मैनेजर के माध्यम से इंस्टॉल करें। Debian/Ubuntu के लिए:

sudo apt-get install nmap। Red Hat/CentOS के लिए:sudo yum install nmap।

चरण 3: अपने नेटवर्क पर डिवाइस खोजें

सबसे पहले, अपने नेटवर्क से कनेक्ट सभी डिवाइसों और उनके IP एड्रेस की पहचान करें।

बेसिक नेटवर्क डिस्कवरी कमांड:

nmap -sn 192.168.1.0/24यह उनके पोर्ट्स को स्कैन किए बिना लाइव होस्ट खोजने के लिए "पिंग स्कैन" करता है। 192.168.1.0/24 को अपनी वास्तविक नेटवर्क रेंज से बदलें। अपनी नेटवर्क रेंज खोजने के लिए, अपने राउटर के सेटिंग पेज (आमतौर पर 192.168.1.1 या 192.168.0.1 पर सुलभ) को चेक करें या Windows पर ipconfig या macOS/Linux पर ifconfig का उपयोग करें।

आउटपुट को अपनी डिवाइस इन्वेंटरी के साथ क्रॉस-रेफरेंस करें। किसी भी अज्ञात डिवाइस की तुरंत जांच की जानी चाहिए।

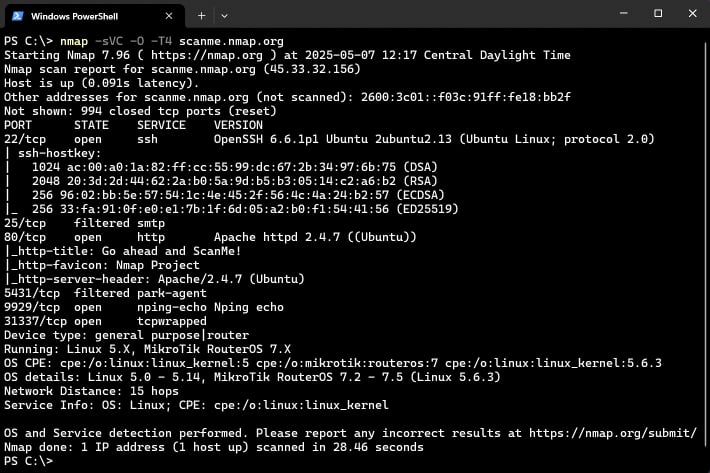

चरण 4: ओपन पोर्ट्स के लिए व्यक्तिगत डिवाइस स्कैन करें

अब प्रत्येक IoT डिवाइस को स्कैन करें यह देखने के लिए कि कौन से पोर्ट खुले हैं और कौन सी सेवाएं चल रही हैं।

व्यापक पोर्ट स्कैन कमांड:

nmap -sV -p- 192.168.1.100इस कमांड का विश्लेषण:

-sV: सेवा और संस्करण जानकारी निर्धारित करने के लिए खुले पोर्ट्स की जांच करता है।-p-: सभी 65,535 पोर्ट्स को स्कैन करता है (डिफ़ॉल्ट रूप से, Nmap केवल 1,000 सबसे सामान्य पोर्ट्स को स्कैन करता है)।192.168.1.100: इसे अपने लक्ष्य डिवाइस के IP एड्रेस से बदलें।

nmap -sV 192.168.1.100 का उपयोग करके डिफ़ॉल्ट स्कैन (शीर्ष 1,000 पोर्ट्स) से शुरू करें। केवल उन डिवाइसों पर व्यापक स्कैन करें जो प्रारंभिक स्कैन में चिंताजनक परिणाम दिखाते हैं।

चरण 5: अपने परिणामों का विश्लेषण करें

कमजोरियों की पहचान के लिए Nmap आउटपुट को समझना महत्वपूर्ण है। परिणाम पोर्ट स्थिति, सेवाएं और संस्करण संख्या दिखाते हैं।

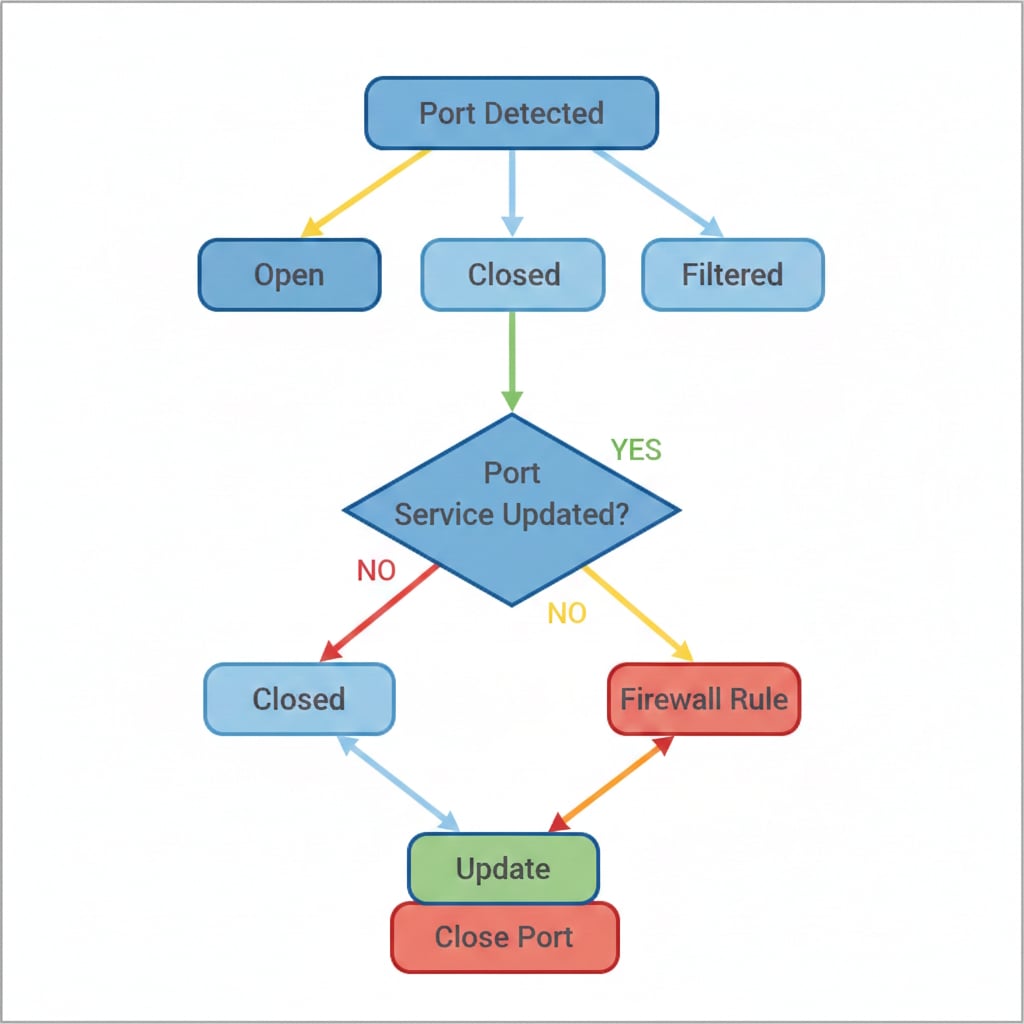

पोर्ट स्थिति का अर्थ

- Open: पोर्ट सक्रिय रूप से कनेक्शन स्वीकार कर रहा है। जरूरी नहीं कि खराब हो, लेकिन सावधानीपूर्वक मूल्यांकन की आवश्यकता है।

- Closed: पोर्ट सुलभ है लेकिन कोई सेवा सुन नहीं रही है।

- Filtered: फ़ायरवॉल या अन्य सुरक्षा डिवाइस पहुंच को अवरुद्ध कर रहा है। उन पोर्ट्स के लिए यह आदर्श है जिन्हें आपको बाह्य रूप से एक्सेस करने की आवश्यकता नहीं है।

तत्काल कार्रवाई की मांग करने वाले गंभीर खतरे के संकेत

- किसी भी डिवाइस पर पोर्ट 23 (Telnet) खुला है

- TLS/SSL एन्क्रिप्शन के बिना पोर्ट 21 (FTP)

- पोर्ट 80 या 8080 पर वेब इंटरफेस पोर्ट 443 पर HTTPS विकल्प के बिना

- डिफ़ॉल्ट या कमजोर क्रेडेंशियल्स के साथ पोर्ट 22 (SSH) सुलभ

- UPnP (Universal Plug and Play) सक्षम और इंटरनेट पर उजागर

- ज्ञात CVE (Common Vulnerabilities and Exposures) प्रविष्टियों के साथ संस्करण संख्या दिखाने वाली सेवाएं

सेवा कमजोरियों पर शोध कैसे करें

जब Nmap एक सेवा संस्करण की पहचान करता है, तो अपने ब्राउज़र में "[सेवा का नाम] [संस्करण संख्या] CVE" खोजें। उदाहरण के लिए, "OpenSSH 7.4 CVE" ज्ञात सुरक्षा कमजोरियों को दिखाएगा। यदि गंभीर कमजोरियां मौजूद हैं, तो उस डिवाइस को अपडेट करने या अलग करने को प्राथमिकता दें।

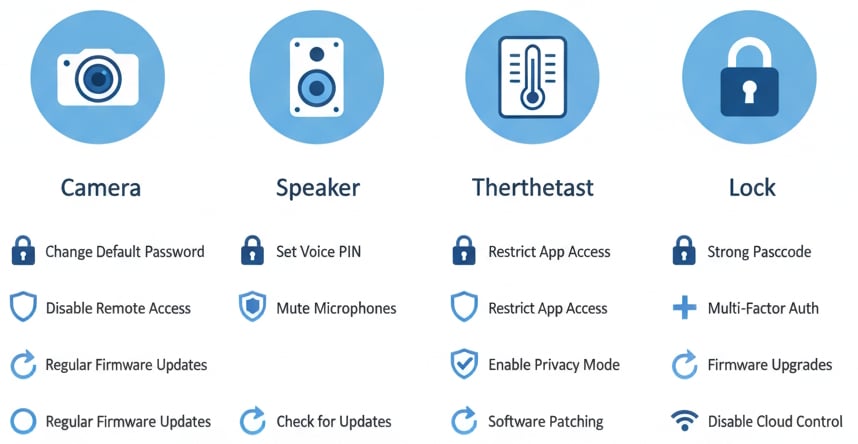

अपने IoT डिवाइस को सुरक्षित करना: व्यावहारिक कदम

कमजोरियों की खोज करना केवल आधी लड़ाई है। अब आपको उन्हें ठीक करने की आवश्यकता है। यहाँ आपकी कार्य योजना है।

प्रत्येक डिवाइस के लिए तत्काल कार्रवाई

- सभी डिफ़ॉल्ट पासवर्ड बदलें: प्रत्येक डिवाइस के लिए अद्वितीय, मजबूत पासवर्ड (बड़े अक्षर, छोटे अक्षर, संख्या और प्रतीकों के साथ न्यूनतम 16 वर्ण) का उपयोग करें। Bitwarden, 1Password, या KeePass जैसे पासवर्ड मैनेजर का उपयोग करने पर विचार करें।

- फर्मवेयर तुरंत अपडेट करें: नवीनतम फर्मवेयर संस्करणों के लिए निर्माता की वेबसाइटों को चेक करें। यदि उपलब्ध हो तो स्वचालित अपडेट सक्षम करें।

- अनावश्यक सुविधाएं अक्षम करें: यदि आप रिमोट एक्सेस का उपयोग नहीं करते हैं, तो इसे बंद कर दें। UPnP को तब तक अक्षम करें जब तक कि बिल्कुल आवश्यक न हो।

- जहां भी संभव हो एन्क्रिप्शन सक्षम करें: अपने Wi-Fi नेटवर्क पर WPA3 का उपयोग करें (यदि WPA3 समर्थित नहीं है तो WPA2)। वेब इंटरफेस के लिए HTTPS/TLS सक्षम करें।

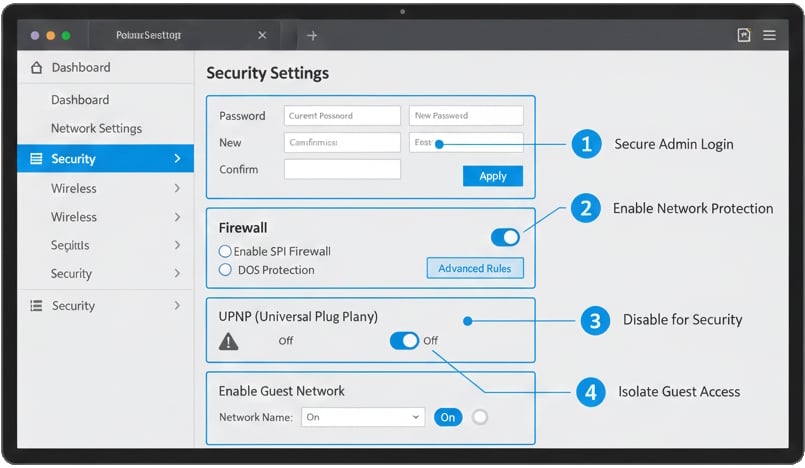

राउटर-स्तर की सुरक्षा

आपका राउटर आपकी रक्षा की पहली पंक्ति है। इसे ठीक से कॉन्फ़िगर करने से सभी कनेक्टेड डिवाइस एक साथ सुरक्षित होते हैं।

आवश्यक राउटर सुरक्षा सेटिंग्स

- राउटर एडमिन क्रेडेंशियल्स बदलें: कभी भी अपने राउटर पर प्रिंट किए गए डिफ़ॉल्ट यूज़रनेम और पासवर्ड का उपयोग न करें।

- अलग IoT नेटवर्क बनाएं: अधिकांश आधुनिक राउटर गेस्ट नेटवर्क का समर्थन करते हैं। IoT डिवाइसों को संवेदनशील डेटा वाले कंप्यूटर और फोन से अलग करने के लिए एक को विशेष रूप से समर्पित करें।

- WPS अक्षम करें: Wi-Fi Protected Setup में ज्ञात सुरक्षा कमजोरियां हैं। इसे बंद कर दें।

- फ़ायरवॉल सक्षम और कॉन्फ़िगर करें: आपके राउटर का अंतर्निहित फ़ायरवॉल आने वाले कनेक्शनों के लिए डिफ़ॉल्ट-डिनाय नियमों के साथ सक्रिय होना चाहिए।

- रिमोट मैनेजमेंट अक्षम करें: जब तक आपको अपने होम नेटवर्क के बाहर से अपने राउटर को प्रबंधित करने की विशिष्ट आवश्यकता न हो, इस सुविधा को बंद कर दें।

- डिफ़ॉल्ट DNS सर्वर बदलें: Cloudflare (1.1.1.1) या Quad9 (9.9.9.9) जैसी सुरक्षा-केंद्रित DNS सेवाओं का उपयोग करने पर विचार करें जो ज्ञात दुर्भावनापूर्ण डोमेन तक पहुंच को ब्लॉक करती हैं।

अधिकतम सुरक्षा के लिए उन्नत सुरक्षा उपाय

VLANs (Virtual Local Area Networks) लागू करें

VLANs गेस्ट नेटवर्क की तुलना में गहरे स्तर पर आपके नेटवर्क को विभाजित करते हैं। एंटरप्राइज राउटर और कुछ प्रोज्यूमर मॉडल VLANs का समर्थन करते हैं, जिससे आप IoT डिवाइस, कंप्यूटर और गेस्ट के लिए पूरी तरह से अलग नेटवर्क सेगमेंट बना सकते हैं। भले ही कोई IoT डिवाइस समझौता हो जाए, हमलावर आपके अन्य नेटवर्क सेगमेंट तक नहीं पहुंच सकते।

समर्पित नेटवर्क फ़ायरवॉल तैनात करें

pfSense, OPNsense, या व्यावसायिक विकल्प (Ubiquiti UniFi, Firewalla) जैसे समाधान उन्नत फ़ायरवॉल क्षमताएं, घुसपैठ का पता लगाने वाली प्रणाली (IDS), और इस बात पर सटीक नियंत्रण प्रदान करते हैं कि कौन से डिवाइस एक-दूसरे और इंटरनेट के साथ संवाद कर सकते हैं।

निरंतर नेटवर्क निगरानी

Wireshark या ntopng जैसे टूल असामान्य ट्रैफ़िक पैटर्न की पहचान करने में आपकी मदद करते हैं जो समझौता किए गए डिवाइसों का संकेत दे सकते हैं। अप्रत्याशित आउटबाउंड कनेक्शनों, निष्क्रिय होने वाले डिवाइसों से उच्च डेटा उपयोग, या संदिग्ध IP एड्रेस के साथ संचार की तलाश करें।

डिवाइस-विशिष्ट सुरक्षा अनुशंसाएं

स्मार्ट कैमरे और वीडियो डोरबेल

- यदि आप लोकल स्टोरेज (SD कार्ड, NAS) का उपयोग कर सकते हैं तो क्लाउड स्टोरेज अक्षम करें

- बिना किसी अपवाद के कैमरा खातों पर दो-कारक प्रमाणीकरण (2FA) सक्षम करें

- पड़ोसियों की संपत्ति या सार्वजनिक स्थानों को कैप्चर करने से बचने के लिए कैमरे रखें

स्मार्ट स्पीकर और वॉयस असिस्टेंट

- संवेदनशील बातचीत करते समय फिजिकल माइक्रोफोन म्यूट बटन का उपयोग करें

- कंपैनियन ऐप के माध्यम से नियमित रूप से वॉयस रिकॉर्डिंग की समीक्षा करें और हटाएं

- वॉयस असिस्टेंट से कभी भी संवेदनशील खाते (बैंकिंग, ईमेल) लिंक न करें

स्मार्ट लॉक और एक्सेस कंट्रोल

- मास्टर कोड साझा करने के बजाय अतिथियों के लिए समय-सीमित एक्सेस कोड का उपयोग करें

- अनधिकृत प्रवेश प्रयासों का पता लगाने के लिए साप्ताहिक एक्सेस लॉग की समीक्षा करें

- यदि आपको उनकी आवश्यकता नहीं है तो रिमोट अनलॉकिंग सुविधाओं को अक्षम करें

निरंतर IoT पोर्ट सुरक्षा बनाए रखना

सुरक्षा एक बार का काम नहीं है। समय के साथ सुरक्षा बनाए रखने के लिए इन निरंतर प्रथाओं को स्थापित करें।

मासिक सुरक्षा दिनचर्या

निम्नलिखित के लिए आवर्ती कैलेंडर रिमाइंडर बनाएं:

- सभी डिवाइसों को सत्यापित करने और अज्ञात डिवाइसों की जांच करने के लिए नेटवर्क डिस्कवरी स्कैन चलाएं

- सभी डिवाइसों पर फर्मवेयर अपडेट की जांच करें, ज्ञात कमजोरियों वाले उन्हें प्राथमिकता दें

- संदिग्ध गतिविधि, असफल लॉगिन प्रयासों, या असामान्य ट्रैफ़िक पैटर्न के लिए राउटर लॉग की समीक्षा करें

- डिवाइसों के घूर्णन उपसमुच्चय पर व्यापक पोर्ट स्कैन चलाएं

समझौता किए गए डिवाइसों के चेतावनी संकेत

इन संकेतकों पर ध्यान दें जो सुझाव दे सकते हैं कि डिवाइसों से समझौता किया गया है:

- नेटवर्क बैंडविड्थ उपयोग में अप्रत्याशित वृद्धि

- बिना स्पष्टीकरण के रीबूट होने वाले या अनियमित व्यवहार करने वाले डिवाइस

- स्वयं बदलती सेटिंग्स (पासवर्ड रीसेट, सुविधाएं सक्षम)

- आपके नेटवर्क पर नए डिवाइस दिखाई दे रहे हैं जो आपने नहीं जोड़े

- विदेशी IP एड्रेस या संदिग्ध डोमेन से असामान्य आउटबाउंड कनेक्शन

- जब आप उन्हें नहीं देख रहे हों तब LED लाइट सक्रिय होने वाले स्मार्ट कैमरे

बेहतर सुरक्षा के लिए टूल और संसाधन

आवश्यक सुरक्षा टूल

- Nmap: उद्योग-मानक पोर्ट स्कैनर

- Fing: मोबाइल ऐप्स के साथ उपयोगकर्ता-अनुकूल नेटवर्क स्कैनर

- Shodan: इंटरनेट से कनेक्टेड डिवाइसों के लिए सर्च इंजन - यह देखने के लिए अपना सार्वजनिक IP खोजें कि हैकर्स क्या देखते हैं

- Wireshark: उन्नत ट्रैफ़िक विश्लेषण के लिए नेटवर्क प्रोटोकॉल एनालाइज़र

अनुशंसित ऑनलाइन संसाधन

- OWASP IoT Project: व्यापक IoT सुरक्षा सर्वोत्तम प्रथाएं

- Mozilla Privacy Not Included: लोकप्रिय स्मार्ट होम उत्पादों की गोपनीयता और सुरक्षा समीक्षाएं

- Consumer Reports Security Planner: व्यक्तिगत सुरक्षा अनुशंसाएं

- अधिकांश स्मार्ट होम डिवाइसों में ओपन पोर्ट्स होते हैं जिन्हें हैकर्स सक्रिय रूप से स्कैन करते हैं। Nmap जैसे टूल का उपयोग करके नियमित ऑडिट हमलावरों द्वारा उनका फायदा उठाने से पहले असुरक्षित पोर्ट्स की पहचान करने में मदद करते हैं।

- तुरंत सभी डिफ़ॉल्ट पासवर्ड बदलें, नियमित रूप से फर्मवेयर अपडेट करें, और अपने अटैक सरफेस को नाटकीय रूप से कम करने के लिए अनावश्यक सुविधाओं को अक्षम करें।

- IoT डिवाइसों को अलग नेटवर्क (VLAN या गेस्ट नेटवर्क) पर अलग करें और डिवाइसों से समझौता होने पर पार्श्व गति को रोकने के लिए फ़ायरवॉल नियम लागू करें।

- संदिग्ध गतिविधि, नए अनधिकृत डिवाइसों, और डिवाइस व्यवहार या सेटिंग्स में अप्रत्याशित परिवर्तनों के लिए मासिक अपने नेटवर्क की निगरानी करें।

निष्कर्ष

2025 में IoT पोर्ट सुरक्षा वैकल्पिक नहीं है; यह आपकी गोपनीयता, डेटा और नेटवर्क की सुरक्षा के लिए आवश्यक है। औसत घर में 17 कनेक्टेड डिवाइस होते हैं और हैकर्स तेजी से परिष्कृत स्कैनिंग टूल तैनात कर रहे हैं, आपका स्मार्ट होम केवल उतना ही सुरक्षित है जितना इसका सबसे कमजोर डिवाइस।

इस सप्ताह मूल बातों से शुरू करें: अपने नेटवर्क को स्कैन करें, उन डिफ़ॉल्ट पासवर्ड को बदलें, और अपने IoT डिवाइसों को अलग नेटवर्क पर अलग करें। फिर नियमित मासिक ऑडिट और निरंतर निगरानी के साथ इस नींव पर निर्माण करें। याद रखें, साइबरसुरक्षा एक निरंतर यात्रा है, गंतव्य नहीं।

आपके स्मार्ट होम को आपके जीवन को आसान और सुरक्षित बनाना चाहिए, नई कमजोरियां नहीं बनानी चाहिए। यह सुनिश्चित करने के लिए आज कार्रवाई करें कि आपके कनेक्टेड डिवाइस आपके नियंत्रण में रहें।

अक्सर पूछे जाने वाले प्रश्न

प्रश्न: मुझे ओपन पोर्ट्स के लिए अपने IoT डिवाइसों को कितनी बार स्कैन करना चाहिए?

उत्तर: नए डिवाइसों की जांच करने और मौजूदा को सत्यापित करने के लिए मासिक बेसिक नेटवर्क डिस्कवरी स्कैन करें। सभी डिवाइसों पर त्रैमासिक व्यापक पोर्ट स्कैन चलाएं, या फर्मवेयर अपडेट के तुरंत बाद, नए डिवाइस जोड़ने पर, या संदिग्ध व्यवहार देखने पर।

प्रश्न: लोग IoT डिवाइसों के साथ सबसे बड़ी सुरक्षा गलती क्या करते हैं?

उत्तर: सबसे गंभीर गलती डिफ़ॉल्ट पासवर्ड कभी न बदलना है। हमलावर हजारों डिवाइस मॉडल के डिफ़ॉल्ट क्रेडेंशियल्स के व्यापक डेटाबेस बनाए रखते हैं और स्वचालित रूप से उन्हें हर पाए गए डिवाइस पर आजमाते हैं। दूसरी सबसे बड़ी गलती UPnP को सक्षम करना है, जो आपकी जानकारी के बिना स्वचालित रूप से पोर्ट्स खोलता है, आपके राउटर के फ़ायरवॉल सुरक्षा को पूरी तरह से बायपास करता है।

प्रश्न: यदि मुझे ऐसा डिवाइस मिलता है जिसके पोर्ट्स मैं बंद नहीं कर सकता तो मुझे क्या करना चाहिए?

उत्तर: सबसे पहले, फर्मवेयर अपडेट की जांच करें क्योंकि नए संस्करण अक्सर सुरक्षा छिद्रों को बंद कर देते हैं। यदि अपडेट मदद नहीं करते हैं, तो उन पोर्ट्स तक बाहरी पहुंच को ब्लॉक करने के लिए अपने राउटर के फ़ायरवॉल का उपयोग करें जबकि अभी भी लोकल नेटवर्क एक्सेस की अनुमति दें। अनफिक्सेबल गंभीर कमजोरियों वाले डिवाइसों के लिए, अधिक सुरक्षित विकल्पों के साथ प्रतिस्थापन पर गंभीरता से विचार करें। अंतिम उपाय के रूप में, सख्त फ़ायरवॉल नियमों के साथ अलग VLAN पर डिवाइस को अलग करें।