Ta maison connectée est plus vulnérable que tu ne le penses. Chaque appareil IoT chez toi (de ta sonnette vidéo à ton thermostat intelligent) crée des points d'entrée potentiels pour les cybercriminels. Comprendre la sécurité des ports IoT n'est plus réservé aux experts techniques ; c'est essentiel pour toute personne possédant des appareils connectés. Ce guide te montrera exactement comment auditer tes appareils IoT, identifier les ports ouverts dangereux et sécuriser ton réseau avant que les hackers n'exploitent ces vulnérabilités.

Comprendre la sécurité des ports IoT : Les bases

La sécurité des ports IoT fait référence à la pratique de surveiller, contrôler et sécuriser les ports réseau que tes appareils intelligents utilisent pour communiquer. Pense aux ports comme des portes numérotées sur chaque appareil. Certains doivent rester ouverts pour la fonctionnalité, mais beaucoup sont laissés inutilement exposés, créant de sérieux risques de sécurité.

Lorsque les fabricants expédient des appareils intelligents, ils privilégient souvent la commodité plutôt que la sécurité. Cela signifie que les appareils arrivent avec des mots de passe par défaut, des services inutiles en cours d'exécution et des ports laissés grands ouverts. Les cybercriminels exploitent ces faiblesses en utilisant des scanners automatisés qui balaient continuellement Internet à la recherche d'appareils vulnérables.

Les conséquences peuvent être graves. Les appareils IoT compromis peuvent être utilisés pour lancer des attaques DDoS massives, espionner tes activités, voler des données personnelles ou servir de tremplin pour accéder à des cibles plus précieuses sur ton réseau comme des ordinateurs contenant des informations financières.

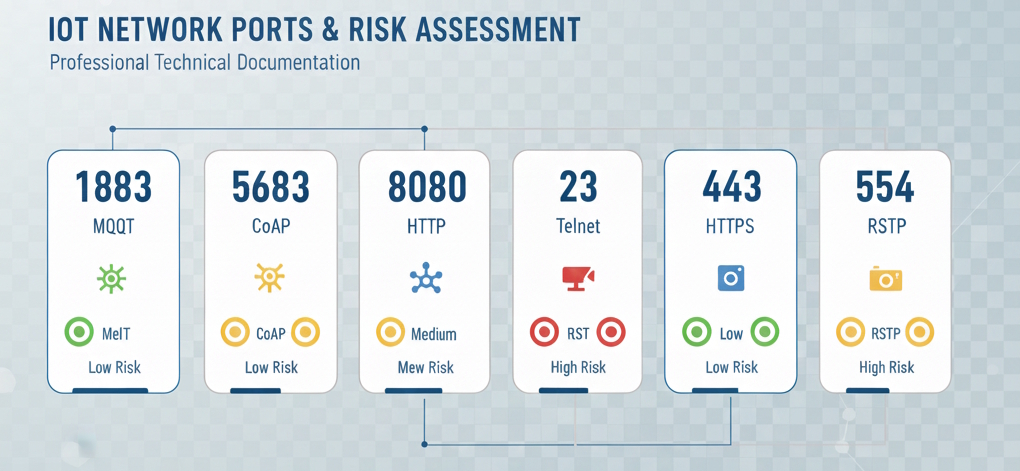

Ports IoT courants et leurs risques

Différents appareils intelligents utilisent des ports spécifiques pour communiquer. Voici les plus critiques que tu dois surveiller :

- Port 23 (Telnet) : Protocole hérité encore présent dans certains appareils IoT. Transmet toutes les données, y compris les mots de passe, en texte clair.

- Port 1883 (MQTT) : Utilisé par de nombreux appareils domotiques pour la messagerie légère. Souvent non crypté et vulnérable à l'interception.

- Port 8080 (HTTP Alternative) : Courant pour les interfaces web sur les caméras et hubs intelligents. Utilise souvent des identifiants faibles ou par défaut.

- Port 554 (RTSP) : Real-Time Streaming Protocol pour les caméras IP. Souvent mal sécurisé, permettant un accès non autorisé aux flux de caméras.

Guide étape par étape : Auditer les ports de tes appareils IoT

Passons maintenant à la pratique. Suis ces étapes pour auditer la posture de sécurité de ta maison connectée et identifier les ports vulnérables.

Étape 1 : Préparer ton environnement de test

Crée une feuille de calcul répertoriant chaque appareil connecté chez toi, incluant la marque, le modèle, l'adresse MAC et l'adresse IP attribuée. Choisis ton outil de scan : Nmap est la norme de l'industrie et gratuit. Pour les débutants, considère les options GUI comme Fing (disponible sur mobile) ou Angry IP Scanner. Lance les scans pendant les périodes de faible utilisation pour minimiser les perturbations potentielles.

Étape 2 : Installer et configurer Nmap

Nmap (Network Mapper) est un outil puissant et open source pour la découverte réseau et l'audit de sécurité.

Instructions d'installation par système d'exploitation

- Windows : Télécharge l'installateur depuis nmap.org. Inclus Zenmap (l'interface graphique) pour une utilisation plus facile.

- macOS : Installe via Homebrew avec

brew install nmap, ou télécharge l'image disque depuis nmap.org. - Linux : Installe via ton gestionnaire de paquets. Pour Debian/Ubuntu :

sudo apt-get install nmap. Pour Red Hat/CentOS :sudo yum install nmap.

Étape 3 : Découvrir les appareils sur ton réseau

D'abord, identifie tous les appareils connectés à ton réseau et leurs adresses IP.

Commande de découverte réseau de base :

nmap -sn 192.168.1.0/24Cela effectue un "ping scan" pour découvrir les hôtes actifs sans scanner leurs ports. Remplace 192.168.1.0/24 par ta plage réseau réelle. Pour trouver ta plage réseau, consulte la page des paramètres de ton routeur (généralement accessible à 192.168.1.1 ou 192.168.0.1) ou utilise ipconfig sur Windows ou ifconfig sur macOS/Linux.

Compare le résultat avec ton inventaire d'appareils. Tout appareil inconnu doit être immédiatement examiné.

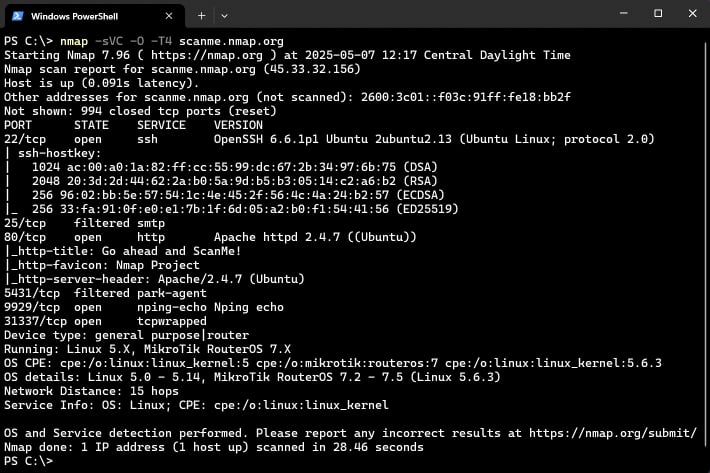

Étape 4 : Scanner les appareils individuels pour les ports ouverts

Scanne maintenant chaque appareil IoT pour voir quels ports sont ouverts et quels services sont en cours d'exécution.

Commande de scan de ports complet :

nmap -sV -p- 192.168.1.100Décomposition de cette commande :

-sV: Sonde les ports ouverts pour déterminer les informations de service et de version.-p-: Scanne tous les 65 535 ports (par défaut, Nmap ne scanne que les 1 000 ports les plus courants).192.168.1.100: Remplace ceci par l'adresse IP de ton appareil cible.

nmap -sV 192.168.1.100 pour des résultats plus rapides. Ne fais des scans complets que sur les appareils qui montrent des résultats préoccupants lors du scan initial.

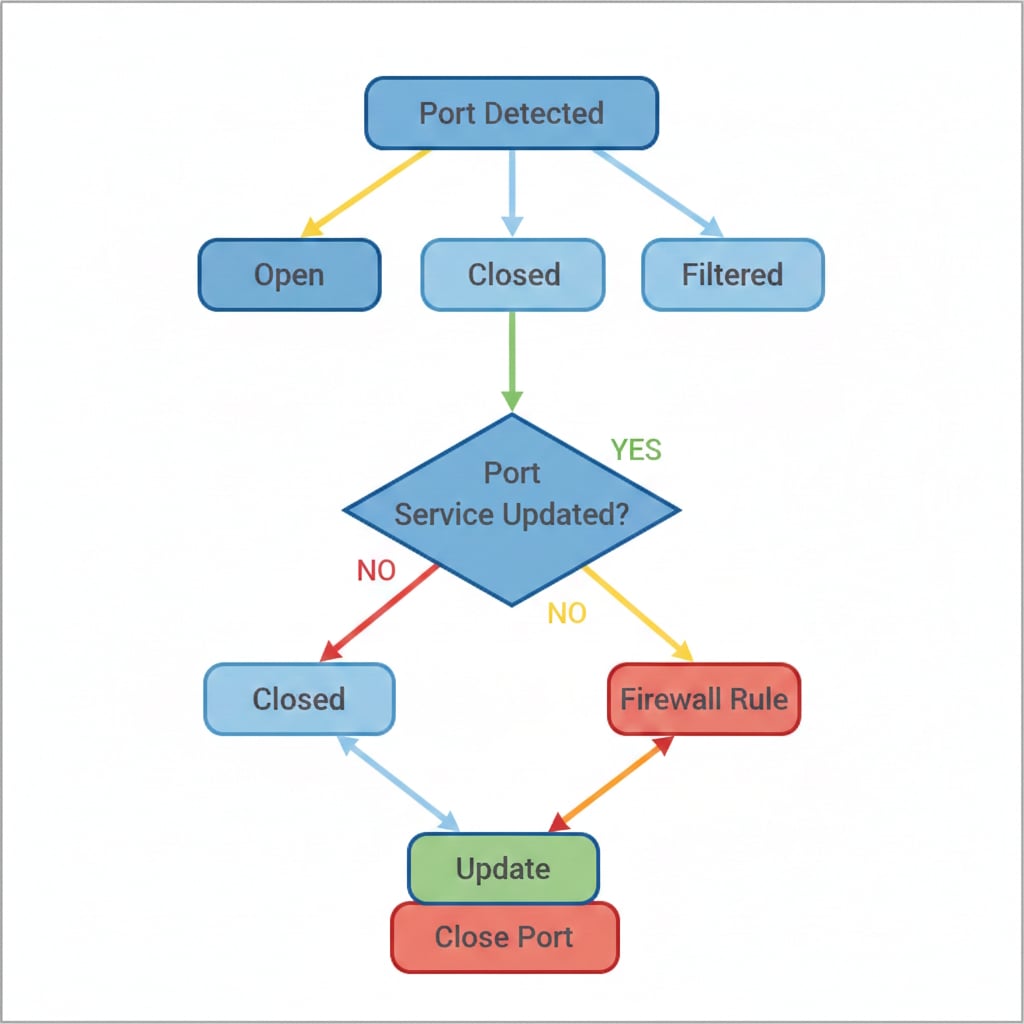

Étape 5 : Analyser tes résultats

Comprendre la sortie de Nmap est crucial pour identifier les vulnérabilités. Les résultats montrent l'état des ports, les services et les numéros de version.

Significations des états de port

- Open : Le port accepte activement les connexions. Pas nécessairement mauvais, mais nécessite une évaluation attentive.

- Closed : Le port est accessible mais aucun service n'écoute.

- Filtered : Un pare-feu ou autre dispositif de sécurité bloque l'accès. C'est idéal pour les ports auxquels tu n'as pas besoin d'accéder de l'extérieur.

Signaux d'alarme critiques nécessitant une action immédiate

- Port 23 (Telnet) ouvert sur n'importe quel appareil

- Port 21 (FTP) sans chiffrement TLS/SSL

- Interfaces web sur les ports 80 ou 8080 sans alternatives HTTPS sur le port 443

- Port 22 (SSH) accessible avec des identifiants par défaut ou faibles

- UPnP (Universal Plug and Play) activé et exposé à Internet

- Services affichant des numéros de version avec des entrées CVE (Common Vulnerabilities and Exposures) connues

Comment rechercher les vulnérabilités des services

Lorsque Nmap identifie une version de service, recherche "[nom du service] [numéro de version] CVE" dans ton navigateur. Par exemple, "OpenSSH 7.4 CVE" affichera les vulnérabilités de sécurité connues. Si des vulnérabilités critiques existent, priorise la mise à jour ou l'isolement de cet appareil.

Sécuriser tes appareils IoT : Étapes pratiques

Découvrir les vulnérabilités n'est que la moitié de la bataille. Maintenant, tu dois les corriger. Voici ton plan d'action.

Actions immédiates pour chaque appareil

- Changer tous les mots de passe par défaut : Utilise des mots de passe uniques et forts (minimum 16 caractères avec majuscules, minuscules, chiffres et symboles) pour chaque appareil. Envisage d'utiliser un gestionnaire de mots de passe comme Bitwarden, 1Password ou KeePass.

- Mettre à jour le firmware immédiatement : Consulte les sites web des fabricants pour les dernières versions de firmware. Active les mises à jour automatiques si disponibles.

- Désactiver les fonctionnalités inutiles : Si tu n'utilises pas l'accès à distance, désactive-le. Désactive UPnP sauf si absolument nécessaire.

- Activer le chiffrement partout où c'est possible : Utilise WPA3 sur ton réseau Wi-Fi (WPA2 si WPA3 n'est pas pris en charge). Active HTTPS/TLS pour les interfaces web.

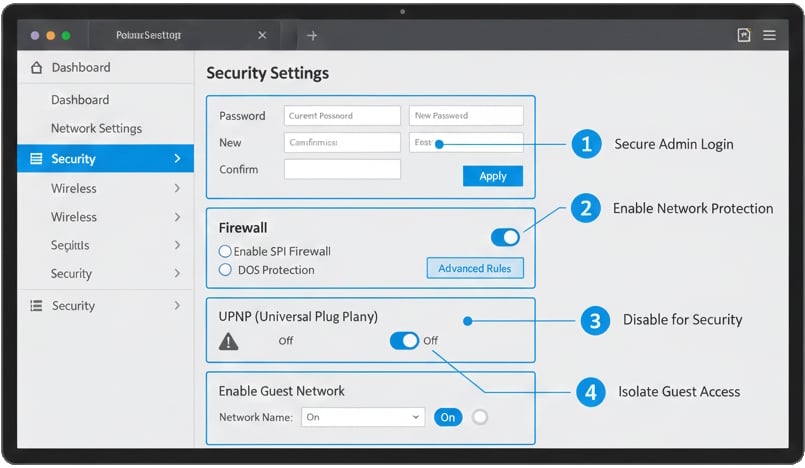

Protection au niveau du routeur

Ton routeur est ta première ligne de défense. Le configurer correctement protège tous les appareils connectés simultanément.

Paramètres de sécurité essentiels du routeur

- Changer les identifiants admin du routeur : N'utilise jamais le nom d'utilisateur et le mot de passe par défaut imprimés sur ton routeur.

- Créer un réseau IoT séparé : La plupart des routeurs modernes prennent en charge les réseaux invités. Dédie-en un exclusivement aux appareils IoT pour les isoler des ordinateurs et téléphones contenant des données sensibles.

- Désactiver WPS : Wi-Fi Protected Setup présente des vulnérabilités de sécurité connues. Désactive-le.

- Activer et configurer le pare-feu : Le pare-feu intégré de ton routeur doit être actif avec des règles de refus par défaut pour les connexions entrantes.

- Désactiver la gestion à distance : Sauf si tu as un besoin spécifique de gérer ton routeur depuis l'extérieur de ton réseau domestique, désactive cette fonctionnalité.

- Changer les serveurs DNS par défaut : Envisage d'utiliser des services DNS axés sur la sécurité comme Cloudflare (1.1.1.1) ou Quad9 (9.9.9.9) qui bloquent l'accès aux domaines malveillants connus.

Mesures de sécurité avancées pour une protection maximale

Implémenter les VLANs (Virtual Local Area Networks)

Les VLANs segmentent ton réseau à un niveau plus profond que les réseaux invités. Les routeurs d'entreprise et certains modèles prosumer prennent en charge les VLANs, te permettant de créer des segments réseau complètement isolés pour les appareils IoT, les ordinateurs et les invités. Même si un appareil IoT est compromis, les attaquants ne peuvent pas atteindre tes autres segments réseau.

Déployer un pare-feu réseau dédié

Des solutions comme pfSense, OPNsense ou des options commerciales (Ubiquiti UniFi, Firewalla) fournissent des capacités de pare-feu avancées, des systèmes de détection d'intrusion (IDS) et un contrôle granulaire sur les appareils pouvant communiquer entre eux et avec Internet.

Surveillance continue du réseau

Des outils comme Wireshark ou ntopng t'aident à identifier des modèles de trafic inhabituels qui pourraient indiquer des appareils compromis. Recherche des connexions sortantes inattendues, une utilisation élevée de données d'appareils qui devraient être inactifs, ou une communication avec des adresses IP suspectes.

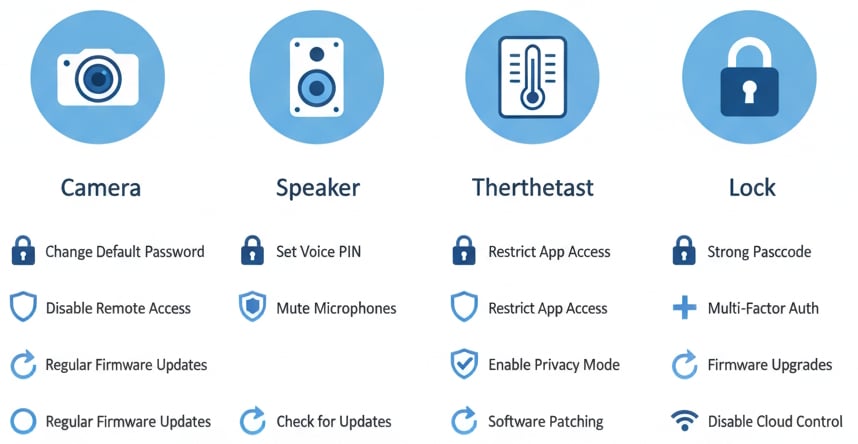

Recommandations de sécurité spécifiques aux appareils

Caméras intelligentes et sonnettes vidéo

- Désactive le stockage cloud si tu peux utiliser le stockage local (carte SD, NAS)

- Active l'authentification à deux facteurs (2FA) sur les comptes de caméra sans exception

- Positionne les caméras pour éviter de capturer la propriété des voisins ou les espaces publics

Enceintes intelligentes et assistants vocaux

- Utilise le bouton physique de désactivation du microphone lors de conversations sensibles

- Consulte et supprime régulièrement les enregistrements vocaux via l'application compagnon

- Ne lie jamais de comptes sensibles (banque, email) aux assistants vocaux

Serrures intelligentes et contrôle d'accès

- Utilise des codes d'accès à durée limitée pour les invités plutôt que de partager les codes maîtres

- Consulte les journaux d'accès hebdomadairement pour détecter les tentatives d'entrée non autorisées

- Désactive les fonctionnalités de déverrouillage à distance si tu n'en as pas besoin

Maintenir la sécurité continue des ports IoT

La sécurité n'est pas une tâche ponctuelle. Établis ces pratiques continues pour maintenir la protection au fil du temps.

Routine de sécurité mensuelle

Crée un rappel de calendrier récurrent pour :

- Exécuter un scan de découverte réseau pour vérifier tous les appareils et rechercher des appareils inconnus

- Vérifier les mises à jour firmware sur tous les appareils, en priorisant ceux avec des vulnérabilités connues

- Consulter les journaux du routeur pour les activités suspectes, les tentatives de connexion échouées ou les modèles de trafic inhabituels

- Exécuter des scans de ports complets sur un sous-ensemble rotatif d'appareils

Signes d'alerte d'appareils compromis

Surveille ces indicateurs qui pourraient suggérer que des appareils ont été compromis :

- Augmentations inattendues de l'utilisation de la bande passante réseau

- Appareils redémarrant sans explication ou se comportant de manière erratique

- Paramètres changeant tout seuls (mots de passe réinitialisés, fonctionnalités activées)

- Nouveaux appareils apparaissant sur ton réseau que tu n'as pas ajoutés

- Connexions sortantes inhabituelles vers des adresses IP étrangères ou des domaines suspects

- Caméras intelligentes avec des lumières LED s'activant lorsque tu ne les regardes pas

Outils et ressources pour une sécurité accrue

Outils de sécurité essentiels

- Nmap : Scanner de ports standard de l'industrie

- Fing : Scanner réseau convivial avec des applications mobiles

- Shodan : Moteur de recherche pour appareils connectés à Internet - recherche ton IP publique pour voir ce que les hackers voient

- Wireshark : Analyseur de protocole réseau pour l'analyse avancée du trafic

Ressources en ligne recommandées

- OWASP IoT Project : Bonnes pratiques complètes de sécurité IoT

- Mozilla Privacy Not Included : Évaluations de confidentialité et de sécurité des produits domotiques populaires

- Consumer Reports Security Planner : Recommandations de sécurité personnalisées

- La plupart des appareils domotiques ont des ports ouverts que les hackers scannent activement. Des audits réguliers utilisant des outils comme Nmap aident à identifier les ports vulnérables avant que les attaquants ne les exploitent.

- Change immédiatement tous les mots de passe par défaut, mets à jour le firmware régulièrement et désactive les fonctionnalités inutiles pour réduire considérablement ta surface d'attaque.

- Isole les appareils IoT sur un réseau séparé (VLAN ou réseau invité) et implémente des règles de pare-feu pour empêcher les mouvements latéraux si les appareils sont compromis.

- Surveille ton réseau mensuellement pour détecter les activités suspectes, les nouveaux appareils non autorisés et les changements inattendus dans le comportement ou les paramètres des appareils.

Conclusion

La sécurité des ports IoT n'est pas optionnelle en 2025 ; elle est essentielle pour protéger ta vie privée, tes données et ton réseau. Avec la maison moyenne contenant 17 appareils connectés et les hackers déployant des outils de scan de plus en plus sophistiqués, ta maison connectée n'est aussi sûre que son appareil le plus faible.

Commence par les bases cette semaine : scanne ton réseau, change ces mots de passe par défaut et isole tes appareils IoT sur un réseau séparé. Ensuite, construis sur cette fondation avec des audits mensuels réguliers et une surveillance continue. Rappelle-toi, la cybersécurité est un voyage continu, pas une destination.

Ta maison connectée devrait rendre ta vie plus facile et plus sûre, pas créer de nouvelles vulnérabilités. Agis aujourd'hui pour t'assurer que tes appareils connectés restent sous ton contrôle.

Foire aux questions

Q : À quelle fréquence dois-je scanner mes appareils IoT pour les ports ouverts ?

R : Effectue des scans de découverte réseau de base mensuellement pour vérifier les nouveaux appareils et confirmer les existants. Lance des scans de ports complets sur tous les appareils trimestriellement, ou immédiatement après les mises à jour firmware, l'ajout de nouveaux appareils ou en cas de comportement suspect.

Q : Quelle est la plus grosse erreur de sécurité que les gens font avec les appareils IoT ?

R : L'erreur la plus critique est de ne jamais changer les mots de passe par défaut. Les attaquants maintiennent de vastes bases de données d'identifiants par défaut pour des milliers de modèles d'appareils et les essaient automatiquement sur chaque appareil qu'ils trouvent. La deuxième plus grosse erreur est d'activer UPnP, qui ouvre automatiquement des ports à ton insu, contournant complètement les protections du pare-feu de ton routeur.

Q : Que dois-je faire si je découvre un appareil avec des ports que je ne peux pas fermer ?

R : D'abord, vérifie les mises à jour firmware car les versions plus récentes ferment souvent les failles de sécurité. Si les mises à jour n'aident pas, utilise le pare-feu de ton routeur pour bloquer l'accès externe à ces ports tout en permettant l'accès au réseau local. Pour les appareils avec des vulnérabilités critiques impossibles à corriger, envisage sérieusement le remplacement par des alternatives plus sûres. En dernier recours, isole l'appareil sur un VLAN séparé avec des règles de pare-feu strictes.