Tu hogar inteligente es más vulnerable de lo que piensas. Cada dispositivo IoT en tu casa (desde tu timbre con cámara hasta tu termostato inteligente) crea puntos de entrada potenciales para cibercriminales. Entender la seguridad de puertos IoT ya no es solo para expertos tecnológicos; es esencial para cualquiera con dispositivos conectados. Esta guía te mostrará exactamente cómo auditar tus dispositivos IoT, identificar puertos abiertos peligrosos y asegurar tu red antes de que los hackers exploten estas vulnerabilidades.

Entendiendo la Seguridad de Puertos IoT: Lo Básico

La seguridad de puertos IoT se refiere a la práctica de monitorear, controlar y asegurar los puertos de red que tus dispositivos inteligentes usan para comunicarse. Piensa en los puertos como puertas numeradas en cada dispositivo. Algunos necesitan permanecer abiertos para funcionar, pero muchos se dejan innecesariamente expuestos, creando serios riesgos de seguridad.

Cuando los fabricantes envían dispositivos inteligentes, a menudo priorizan la conveniencia sobre la seguridad. Esto significa que los dispositivos llegan con contraseñas predeterminadas, servicios innecesarios ejecutándose y puertos completamente abiertos. Los cibercriminales explotan estas debilidades usando escáneres automatizados que continuamente barren Internet buscando dispositivos vulnerables.

Las consecuencias pueden ser graves. Los dispositivos IoT comprometidos pueden usarse para lanzar ataques DDoS masivos, espiar tus actividades, robar datos personales o servir como trampolines para acceder a objetivos más valiosos en tu red como computadoras que contienen información financiera.

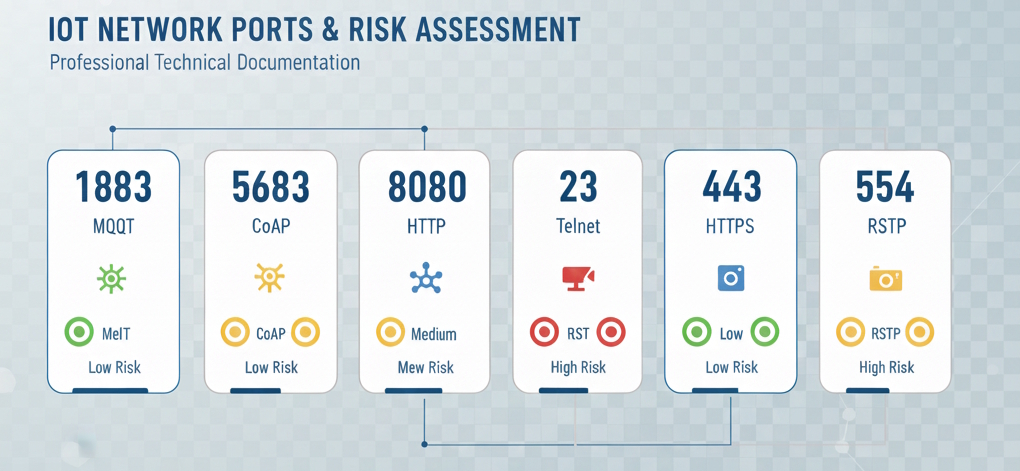

Puertos IoT Comunes y Sus Riesgos

Diferentes dispositivos inteligentes usan puertos específicos para comunicarse. Aquí están los más críticos que necesitas monitorear:

- Puerto 23 (Telnet): Protocolo heredado que todavía se encuentra en algunos dispositivos IoT. Transmite todos los datos incluyendo contraseñas en texto plano.

- Puerto 1883 (MQTT): Usado por muchos dispositivos domóticos para mensajería ligera. A menudo sin cifrar y vulnerable a interceptación.

- Puerto 8080 (HTTP Alternativo): Común para interfaces web en cámaras y hubs inteligentes. A menudo usa credenciales débiles o predeterminadas.

- Puerto 554 (RTSP): Real-Time Streaming Protocol para cámaras IP. A menudo mal asegurado, permitiendo acceso no autorizado a transmisiones de cámaras.

Guía Paso a Paso: Auditar los Puertos de tus Dispositivos IoT

Ahora pongámonos prácticos. Sigue estos pasos para auditar la postura de seguridad de tu hogar inteligente e identificar puertos vulnerables.

Paso 1: Preparar tu Entorno de Prueba

Crea una hoja de cálculo listando cada dispositivo conectado en tu hogar, incluyendo marca, modelo, dirección MAC y dirección IP asignada. Elige tu herramienta de escaneo: Nmap es el estándar de la industria y gratuito. Para principiantes, considera opciones GUI como Fing (disponible en móvil) o Angry IP Scanner. Ejecuta escaneos durante períodos de bajo uso para minimizar posibles interrupciones.

Paso 2: Instalar y Configurar Nmap

Nmap (Network Mapper) es una herramienta poderosa y de código abierto para descubrimiento de red y auditoría de seguridad.

Instrucciones de Instalación por Sistema Operativo

- Windows: Descarga el instalador desde nmap.org. Incluye Zenmap (la interfaz gráfica) para uso más fácil.

- macOS: Instala vía Homebrew con

brew install nmap, o descarga la imagen de disco desde nmap.org. - Linux: Instala vía tu gestor de paquetes. Para Debian/Ubuntu:

sudo apt-get install nmap. Para Red Hat/CentOS:sudo yum install nmap.

Paso 3: Descubrir Dispositivos en tu Red

Primero, identifica todos los dispositivos conectados a tu red y sus direcciones IP.

Comando básico de descubrimiento de red:

nmap -sn 192.168.1.0/24Esto realiza un "ping scan" para descubrir hosts activos sin escanear sus puertos. Reemplaza 192.168.1.0/24 con tu rango de red real. Para encontrar tu rango de red, revisa la página de configuración de tu router (usualmente accesible en 192.168.1.1 o 192.168.0.1) o usa ipconfig en Windows o ifconfig en macOS/Linux.

Compara la salida con tu inventario de dispositivos. Cualquier dispositivo desconocido debe investigarse inmediatamente.

Paso 4: Escanear Dispositivos Individuales para Puertos Abiertos

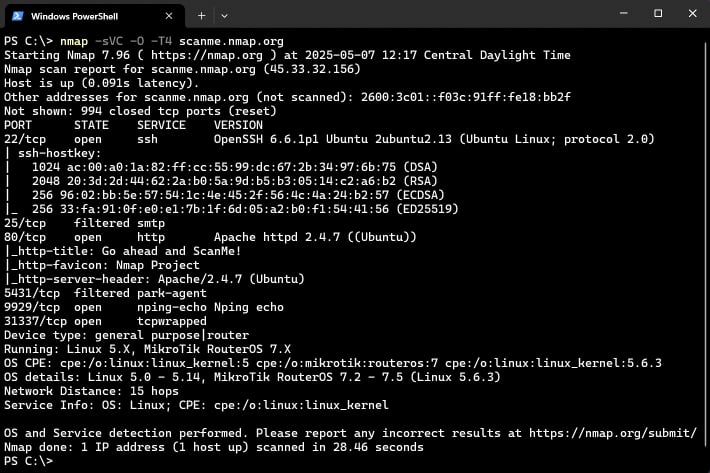

Ahora escanea cada dispositivo IoT para ver qué puertos están abiertos y qué servicios están ejecutándose.

Comando de escaneo de puertos completo:

nmap -sV -p- 192.168.1.100Desglosando este comando:

-sV: Sondea puertos abiertos para determinar información de servicio y versión.-p-: Escanea todos los 65.535 puertos (por defecto, Nmap solo escanea los 1.000 puertos más comunes).192.168.1.100: Reemplaza esto con la dirección IP de tu dispositivo objetivo.

nmap -sV 192.168.1.100 para resultados más rápidos. Solo haz escaneos completos en dispositivos que muestren resultados preocupantes en el escaneo inicial.

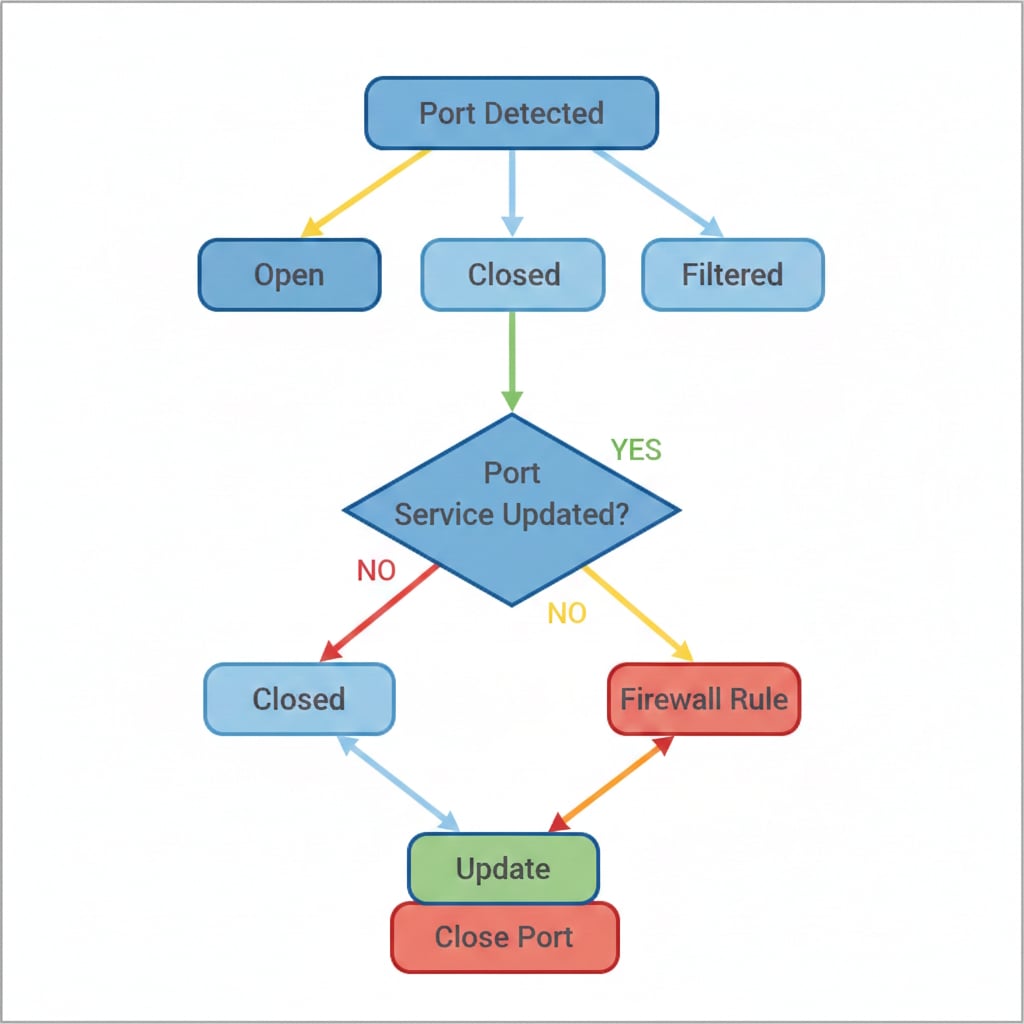

Paso 5: Analizar tus Resultados

Entender la salida de Nmap es crucial para identificar vulnerabilidades. Los resultados muestran el estado del puerto, servicios y números de versión.

Significados del Estado del Puerto

- Open: El puerto está aceptando conexiones activamente. No necesariamente malo, pero requiere evaluación cuidadosa.

- Closed: El puerto es accesible pero ningún servicio está escuchando.

- Filtered: Un firewall u otro dispositivo de seguridad está bloqueando el acceso. Esto es ideal para puertos que no necesitas acceder externamente.

Señales de Alerta Críticas que Demandan Acción Inmediata

- Puerto 23 (Telnet) abierto en cualquier dispositivo

- Puerto 21 (FTP) sin cifrado TLS/SSL

- Interfaces web en puertos 80 u 8080 sin alternativas HTTPS en el puerto 443

- Puerto 22 (SSH) accesible con credenciales predeterminadas o débiles

- UPnP (Universal Plug and Play) habilitado y expuesto a Internet

- Servicios mostrando números de versión con entradas CVE (Common Vulnerabilities and Exposures) conocidas

Cómo Investigar Vulnerabilidades de Servicios

Cuando Nmap identifica una versión de servicio, busca "[nombre del servicio] [número de versión] CVE" en tu navegador. Por ejemplo, "OpenSSH 7.4 CVE" mostrará vulnerabilidades de seguridad conocidas. Si existen vulnerabilidades críticas, prioriza actualizar o aislar ese dispositivo.

Asegurar tus Dispositivos IoT: Pasos Prácticos

Descubrir vulnerabilidades es solo la mitad de la batalla. Ahora necesitas corregirlas. Aquí está tu plan de acción.

Acciones Inmediatas para Cada Dispositivo

- Cambiar todas las contraseñas predeterminadas: Usa contraseñas únicas y fuertes (mínimo 16 caracteres con mayúsculas, minúsculas, números y símbolos) para cada dispositivo. Considera usar un gestor de contraseñas como Bitwarden, 1Password o KeePass.

- Actualizar firmware inmediatamente: Revisa los sitios web de los fabricantes para las últimas versiones de firmware. Habilita actualizaciones automáticas si están disponibles.

- Deshabilitar funciones innecesarias: Si no usas acceso remoto, apágalo. Deshabilita UPnP a menos que sea absolutamente necesario.

- Habilitar cifrado donde sea posible: Usa WPA3 en tu red Wi-Fi (WPA2 si WPA3 no es compatible). Habilita HTTPS/TLS para interfaces web.

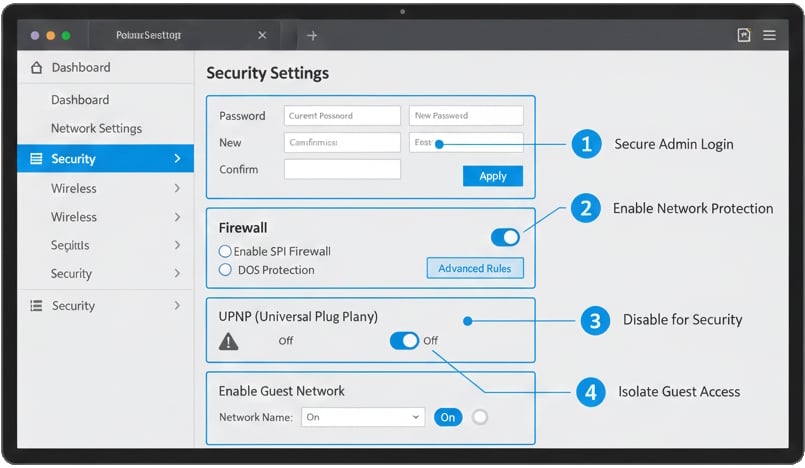

Protección a Nivel de Router

Tu router es tu primera línea de defensa. Configurarlo correctamente protege todos los dispositivos conectados simultáneamente.

Configuraciones Esenciales de Seguridad del Router

- Cambiar credenciales de administrador del router: Nunca uses el nombre de usuario y contraseña predeterminados impresos en tu router.

- Crear una red IoT separada: La mayoría de los routers modernos admiten redes de invitados. Dedica una exclusivamente a dispositivos IoT para aislarlos de computadoras y teléfonos que contienen datos sensibles.

- Deshabilitar WPS: Wi-Fi Protected Setup tiene vulnerabilidades de seguridad conocidas. Apágalo.

- Habilitar y configurar firewall: El firewall integrado de tu router debe estar activo con reglas de denegación predeterminadas para conexiones entrantes.

- Deshabilitar gestión remota: A menos que tengas una necesidad específica de gestionar tu router desde fuera de tu red doméstica, desactiva esta función.

- Cambiar servidores DNS predeterminados: Considera usar servicios DNS enfocados en seguridad como Cloudflare (1.1.1.1) o Quad9 (9.9.9.9) que bloquean el acceso a dominios maliciosos conocidos.

Medidas de Seguridad Avanzadas para Máxima Protección

Implementar VLANs (Virtual Local Area Networks)

Las VLANs segmentan tu red a un nivel más profundo que las redes de invitados. Los routers empresariales y algunos modelos prosumer admiten VLANs, permitiéndote crear segmentos de red completamente aislados para dispositivos IoT, computadoras e invitados. Incluso si un dispositivo IoT está comprometido, los atacantes no pueden alcanzar tus otros segmentos de red.

Desplegar un Firewall de Red Dedicado

Soluciones como pfSense, OPNsense u opciones comerciales (Ubiquiti UniFi, Firewalla) proporcionan capacidades avanzadas de firewall, sistemas de detección de intrusiones (IDS) y control granular sobre qué dispositivos pueden comunicarse entre sí e Internet.

Monitoreo Continuo de Red

Herramientas como Wireshark o ntopng te ayudan a identificar patrones de tráfico inusuales que podrían indicar dispositivos comprometidos. Busca conexiones salientes inesperadas, alto uso de datos de dispositivos que deberían estar inactivos o comunicación con direcciones IP sospechosas.

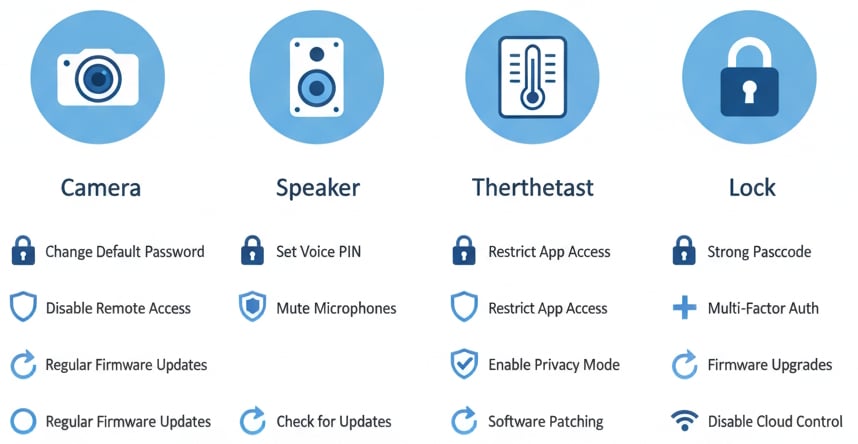

Recomendaciones de Seguridad Específicas por Dispositivo

Cámaras Inteligentes y Timbres con Video

- Deshabilita el almacenamiento en la nube si puedes usar almacenamiento local (tarjeta SD, NAS)

- Habilita autenticación de dos factores (2FA) en cuentas de cámaras sin excepción

- Posiciona las cámaras para evitar capturar la propiedad de vecinos o espacios públicos

Altavoces Inteligentes y Asistentes de Voz

- Usa el botón físico de silenciar micrófono cuando tengas conversaciones sensibles

- Revisa y elimina grabaciones de voz regularmente a través de la aplicación complementaria

- Nunca vincules cuentas sensibles (banca, correo electrónico) a asistentes de voz

Cerraduras Inteligentes y Control de Acceso

- Usa códigos de acceso de tiempo limitado para invitados en lugar de compartir códigos maestros

- Revisa los registros de acceso semanalmente para detectar intentos de entrada no autorizados

- Deshabilita las funciones de desbloqueo remoto si no las necesitas

Mantener la Seguridad de Puertos IoT Continua

La seguridad no es una tarea única. Establece estas prácticas continuas para mantener la protección con el tiempo.

Rutina de Seguridad Mensual

Crea un recordatorio de calendario recurrente para:

- Ejecutar un escaneo de descubrimiento de red para verificar todos los dispositivos y buscar dispositivos desconocidos

- Buscar actualizaciones de firmware en todos los dispositivos, priorizando aquellos con vulnerabilidades conocidas

- Revisar registros del router para actividad sospechosa, intentos de inicio de sesión fallidos o patrones de tráfico inusuales

- Ejecutar escaneos de puertos completos en un subconjunto rotativo de dispositivos

Señales de Advertencia de Dispositivos Comprometidos

Observa estos indicadores que podrían sugerir que los dispositivos han sido comprometidos:

- Aumentos inesperados en el uso de ancho de banda de la red

- Dispositivos reiniciándose sin explicación o comportándose erráticamente

- Configuraciones cambiando por sí solas (contraseñas restablecidas, funciones habilitadas)

- Nuevos dispositivos apareciendo en tu red que no agregaste

- Conexiones salientes inusuales a direcciones IP extranjeras o dominios sospechosos

- Cámaras inteligentes con luces LED activándose cuando no las estás viendo

Herramientas y Recursos para Seguridad Mejorada

Herramientas de Seguridad Esenciales

- Nmap: Escáner de puertos estándar de la industria

- Fing: Escáner de red fácil de usar con aplicaciones móviles

- Shodan: Motor de búsqueda para dispositivos conectados a Internet - busca tu IP pública para ver qué ven los hackers

- Wireshark: Analizador de protocolo de red para análisis avanzado de tráfico

Recursos en Línea Recomendados

- OWASP IoT Project: Mejores prácticas completas de seguridad IoT

- Mozilla Privacy Not Included: Reseñas de privacidad y seguridad de productos populares para el hogar inteligente

- Consumer Reports Security Planner: Recomendaciones de seguridad personalizadas

- La mayoría de los dispositivos para el hogar inteligente tienen puertos abiertos que los hackers escanean activamente. Las auditorías regulares usando herramientas como Nmap ayudan a identificar puertos vulnerables antes de que los atacantes los exploten.

- Cambia todas las contraseñas predeterminadas inmediatamente, actualiza el firmware regularmente y deshabilita funciones innecesarias para reducir drásticamente tu superficie de ataque.

- Aísla los dispositivos IoT en una red separada (VLAN o red de invitados) e implementa reglas de firewall para prevenir movimiento lateral si los dispositivos están comprometidos.

- Monitorea tu red mensualmente para actividad sospechosa, nuevos dispositivos no autorizados y cambios inesperados en el comportamiento o configuración de los dispositivos.

Conclusión

La seguridad de puertos IoT no es opcional en 2025; es esencial para proteger tu privacidad, datos y red. Con el hogar promedio conteniendo 17 dispositivos conectados y hackers desplegando herramientas de escaneo cada vez más sofisticadas, tu hogar inteligente es solo tan seguro como su dispositivo más débil.

Comienza con lo básico esta semana: escanea tu red, cambia esas contraseñas predeterminadas y aísla tus dispositivos IoT en una red separada. Luego construye sobre esta base con auditorías mensuales regulares y monitoreo continuo. Recuerda, la ciberseguridad es un viaje continuo, no un destino.

Tu hogar inteligente debería hacer tu vida más fácil y segura, no crear nuevas vulnerabilidades. Toma acción hoy para asegurar que tus dispositivos conectados permanezcan bajo tu control.

Preguntas Frecuentes

P: ¿Con qué frecuencia debo escanear mis dispositivos IoT en busca de puertos abiertos?

R: Realiza escaneos de descubrimiento de red básicos mensualmente para buscar nuevos dispositivos y verificar los existentes. Ejecuta escaneos de puertos completos en todos los dispositivos trimestralmente, o inmediatamente después de actualizaciones de firmware, agregar nuevos dispositivos o notar comportamiento sospechoso.

P: ¿Cuál es el mayor error de seguridad que la gente comete con dispositivos IoT?

R: El error más crítico es nunca cambiar las contraseñas predeterminadas. Los atacantes mantienen bases de datos extensas de credenciales predeterminadas para miles de modelos de dispositivos y las prueban automáticamente contra cada dispositivo que encuentran. El segundo mayor error es habilitar UPnP, que abre puertos automáticamente sin tu conocimiento, evitando completamente las protecciones del firewall de tu router.

P: ¿Qué debo hacer si descubro un dispositivo con puertos que no puedo cerrar?

R: Primero, busca actualizaciones de firmware ya que las versiones más nuevas a menudo cierran agujeros de seguridad. Si las actualizaciones no ayudan, usa el firewall de tu router para bloquear el acceso externo a esos puertos mientras permites el acceso a la red local. Para dispositivos con vulnerabilidades críticas sin solución, considera seriamente el reemplazo con alternativas más seguras. Como último recurso, aísla el dispositivo en una VLAN separada con reglas de firewall estrictas.