Dein Smart Home ist verwundbarer als du denkst. Jedes IoT-Gerät in deinem Zuhause (von deiner Türklingelkamera bis zu deinem smarten Thermostat) schafft potenzielle Einstiegspunkte für Cyberkriminelle. IoT Port Security zu verstehen ist nicht mehr nur etwas für Tech-Experten – es ist essentiell für jeden mit vernetzten Geräten. Dieser Leitfaden zeigt dir genau, wie du deine IoT-Geräte überprüfst, gefährliche offene Ports identifizierst und dein Netzwerk absicherst, bevor Hacker diese Schwachstellen ausnutzen.

IoT Port Security verstehen: Die Grundlagen

IoT Port Security bezeichnet die Praxis, die Netzwerk-Ports zu überwachen, zu kontrollieren und abzusichern, die deine smarten Geräte zur Kommunikation nutzen. Stell dir Ports als nummerierte Türen auf jedem Gerät vor. Einige müssen für die Funktionalität offen bleiben, aber viele werden unnötigerweise exponiert gelassen, was ernsthafte Sicherheitsrisiken schafft.

Wenn Hersteller smarte Geräte ausliefern, priorisieren sie oft Komfort vor Sicherheit. Das bedeutet, dass Geräte mit Standardpasswörtern ankommen, unnötige Dienste laufen und Ports weit offen gelassen werden. Cyberkriminelle nutzen diese Schwachstellen mit automatisierten Scannern aus, die kontinuierlich das Internet nach verwundbaren Geräten durchsuchen.

Die Konsequenzen können schwerwiegend sein. Kompromittierte IoT-Geräte können genutzt werden, um massive DDoS-Angriffe zu starten, deine Aktivitäten auszuspionieren, persönliche Daten zu stehlen oder als Sprungbrett zu dienen, um wertvollere Ziele in deinem Netzwerk wie Computer mit Finanzinformationen anzugreifen.

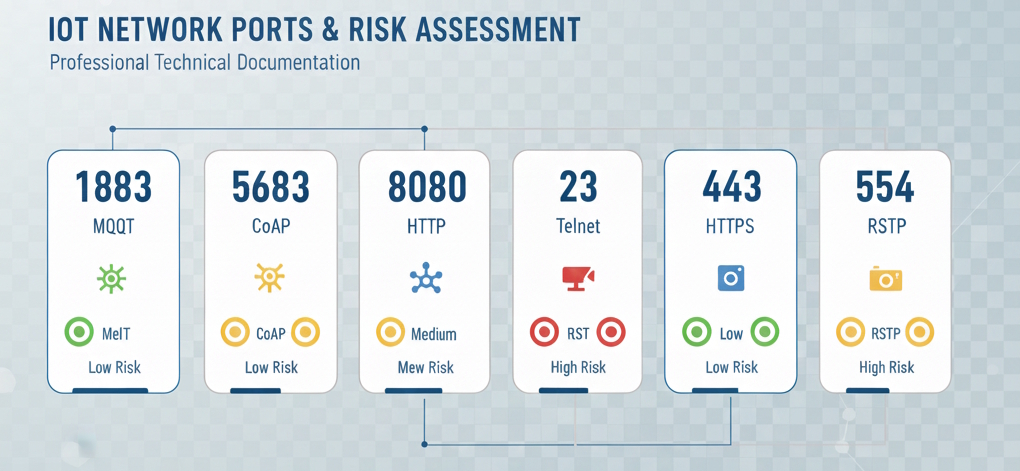

Gängige IoT-Ports und ihre Risiken

Verschiedene smarte Geräte nutzen spezifische Ports für die Kommunikation. Hier sind die kritischsten, die du überwachen musst:

- Port 23 (Telnet): Legacy-Protokoll, das noch in einigen IoT-Geräten zu finden ist. Überträgt alle Daten einschließlich Passwörter im Klartext.

- Port 1883 (MQTT): Wird von vielen Smart-Home-Geräten für leichtgewichtiges Messaging verwendet. Oft unverschlüsselt und anfällig für Abfangen.

- Port 8080 (HTTP Alternative): Häufig für Web-Interfaces bei Kameras und Smart Hubs. Nutzt oft schwache oder Standard-Zugangsdaten.

- Port 554 (RTSP): Real-Time Streaming Protocol für IP-Kameras. Oft schlecht gesichert, was unbefugten Zugriff auf Kamera-Feeds ermöglicht.

Schritt-für-Schritt-Anleitung: Deine IoT-Geräte-Ports überprüfen

Jetzt wird's praktisch. Folge diesen Schritten, um die Sicherheit deines Smart Homes zu überprüfen und verwundbare Ports zu identifizieren.

Schritt 1: Deine Testumgebung vorbereiten

Erstelle eine Tabelle mit allen vernetzten Geräten in deinem Zuhause, einschließlich Marke, Modell, MAC-Adresse und zugewiesener IP-Adresse. Wähle dein Scanning-Tool: Nmap ist der Industriestandard und kostenlos. Für Anfänger bieten sich GUI-Optionen wie Fing (verfügbar auf mobilen Geräten) oder Angry IP Scanner an. Führe Scans während Zeiten niedriger Nutzung durch, um mögliche Störungen zu minimieren.

Schritt 2: Nmap installieren und konfigurieren

Nmap (Network Mapper) ist ein leistungsstarkes, Open-Source-Tool für Netzwerk-Discovery und Security-Audits.

Installationsanweisungen nach Betriebssystem

- Windows: Lade den Installer von nmap.org herunter. Inkludiere Zenmap (die grafische Oberfläche) für einfachere Nutzung.

- macOS: Installiere via Homebrew mit

brew install nmap, oder lade das Disk-Image von nmap.org herunter. - Linux: Installiere über deinen Package Manager. Für Debian/Ubuntu:

sudo apt-get install nmap. Für Red Hat/CentOS:sudo yum install nmap.

Schritt 3: Geräte in deinem Netzwerk entdecken

Identifiziere zuerst alle Geräte, die mit deinem Netzwerk verbunden sind, und ihre IP-Adressen.

Basis-Netzwerk-Discovery-Befehl:

nmap -sn 192.168.1.0/24Dies führt einen "Ping-Scan" durch, um aktive Hosts zu entdecken, ohne ihre Ports zu scannen. Ersetze 192.168.1.0/24 mit deinem tatsächlichen Netzwerkbereich. Um deinen Netzwerkbereich zu finden, prüfe die Einstellungsseite deines Routers (normalerweise erreichbar unter 192.168.1.1 oder 192.168.0.1) oder verwende ipconfig unter Windows oder ifconfig unter macOS/Linux.

Vergleiche die Ausgabe mit deinem Geräte-Inventar. Unbekannte Geräte sollten sofort untersucht werden.

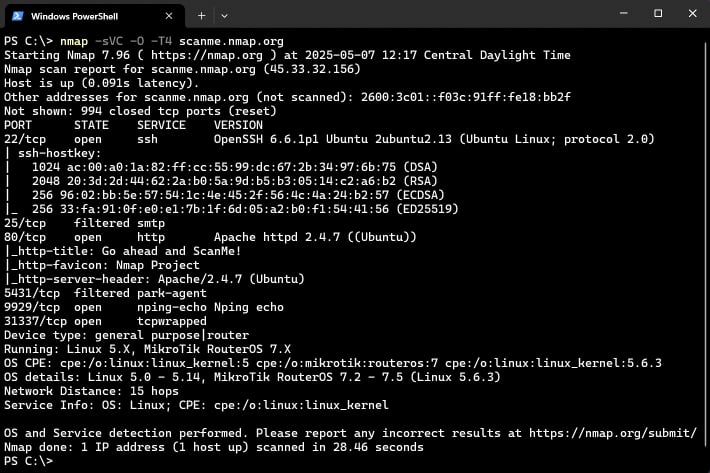

Schritt 4: Einzelne Geräte auf offene Ports scannen

Scanne jetzt jedes IoT-Gerät, um zu sehen, welche Ports offen sind und welche Dienste laufen.

Umfassender Port-Scan-Befehl:

nmap -sV -p- 192.168.1.100Dieser Befehl im Detail:

-sV: Prüft offene Ports, um Service- und Versionsinformationen zu bestimmen.-p-: Scannt alle 65.535 Ports (standardmäßig scannt Nmap nur die 1.000 häufigsten Ports).192.168.1.100: Ersetze dies mit der IP-Adresse deines Zielgeräts.

nmap -sV 192.168.1.100 für schnellere Ergebnisse. Führe nur umfassende Scans bei Geräten durch, die im initialen Scan bedenkliche Ergebnisse zeigen.

Schritt 5: Deine Ergebnisse analysieren

Die Nmap-Ausgabe zu verstehen ist entscheidend für die Identifikation von Schwachstellen. Die Ergebnisse zeigen Port-Status, Services und Versionsnummern.

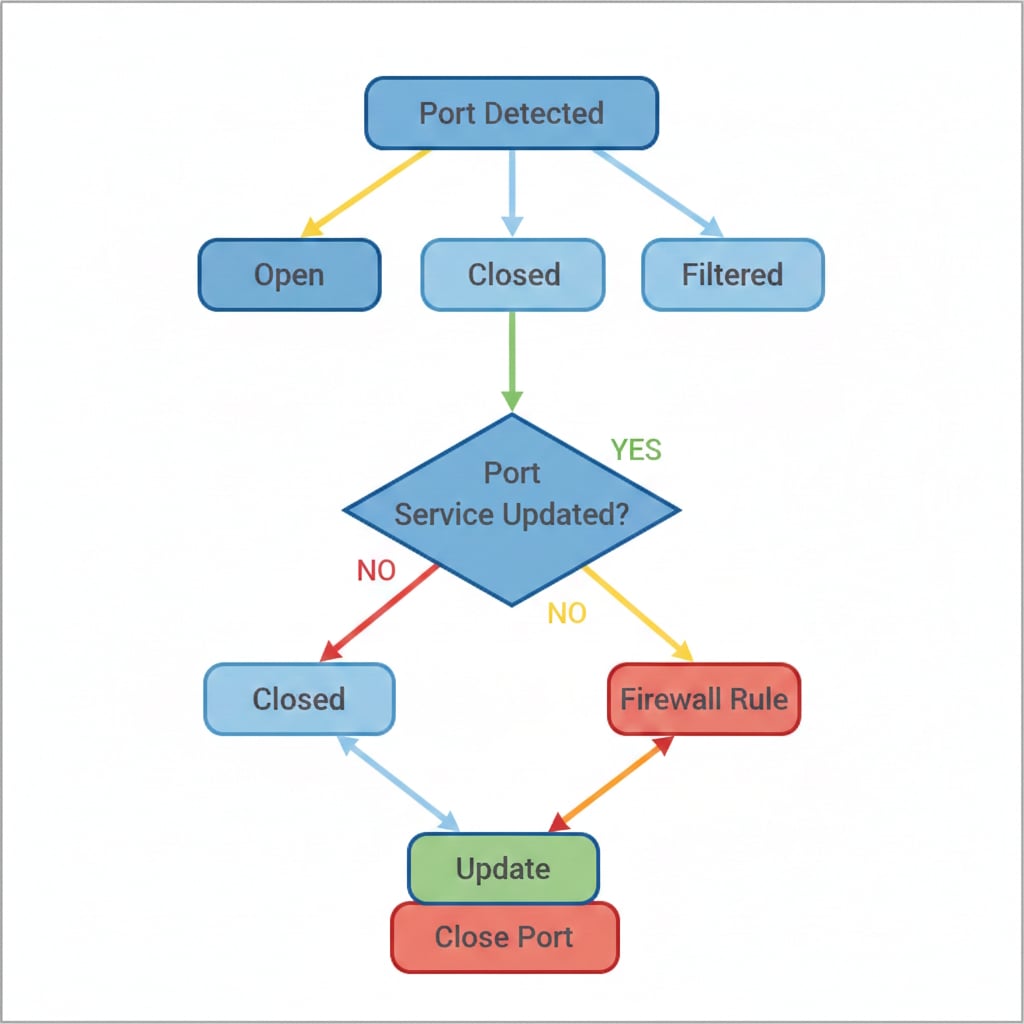

Port-Status-Bedeutungen

- Open: Der Port akzeptiert aktiv Verbindungen. Nicht zwingend schlecht, erfordert aber sorgfältige Bewertung.

- Closed: Der Port ist erreichbar, aber kein Service hört zu.

- Filtered: Eine Firewall oder anderes Sicherheitsgerät blockiert den Zugriff. Dies ist ideal für Ports, auf die du extern nicht zugreifen musst.

Kritische Warnzeichen, die sofortiges Handeln erfordern

- Port 23 (Telnet) auf irgendeinem Gerät offen

- Port 21 (FTP) ohne TLS/SSL-Verschlüsselung

- Web-Interfaces auf Ports 80 oder 8080 ohne HTTPS-Alternativen auf Port 443

- Port 22 (SSH) zugänglich mit Standard- oder schwachen Zugangsdaten

- UPnP (Universal Plug and Play) aktiviert und dem Internet ausgesetzt

- Services mit Versionsnummern, die bekannte CVE (Common Vulnerabilities and Exposures)-Einträge haben

Wie du Service-Schwachstellen recherchierst

Wenn Nmap eine Service-Version identifiziert, suche nach "[Service-Name] [Versionsnummer] CVE" in deinem Browser. Zum Beispiel zeigt "OpenSSH 7.4 CVE" bekannte Sicherheitsschwachstellen an. Wenn kritische Schwachstellen existieren, priorisiere das Update oder die Isolierung dieses Geräts.

Deine IoT-Geräte absichern: Praktische Schritte

Schwachstellen zu entdecken ist nur die halbe Miete. Jetzt musst du sie beheben. Hier ist dein Aktionsplan.

Sofortmaßnahmen für jedes Gerät

- Alle Standardpasswörter ändern: Verwende einzigartige, starke Passwörter (mindestens 16 Zeichen mit Groß-, Kleinbuchstaben, Zahlen und Symbolen) für jedes Gerät. Erwäge die Nutzung eines Passwort-Managers wie Bitwarden, 1Password oder KeePass.

- Firmware sofort aktualisieren: Prüfe die Websites der Hersteller auf die neuesten Firmware-Versionen. Aktiviere automatische Updates, falls verfügbar.

- Unnötige Features deaktivieren: Wenn du Fernzugriff nicht nutzt, schalte ihn aus. Deaktiviere UPnP, es sei denn, es ist absolut notwendig.

- Verschlüsselung überall aktivieren, wo möglich: Nutze WPA3 für dein WLAN-Netzwerk (WPA2, falls WPA3 nicht unterstützt wird). Aktiviere HTTPS/TLS für Web-Interfaces.

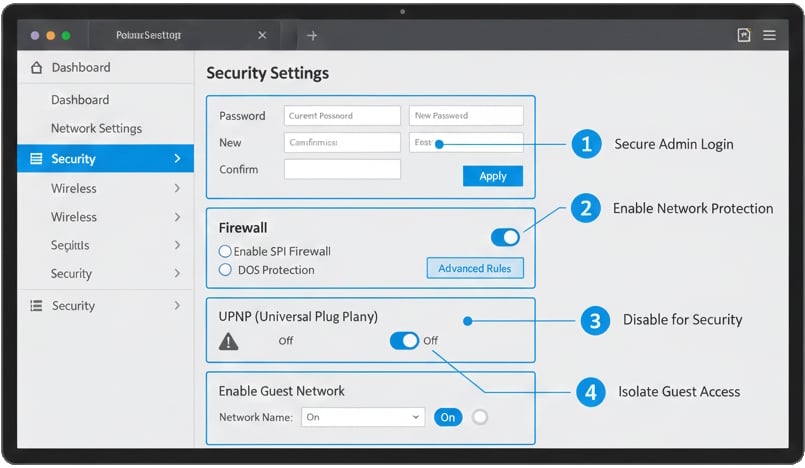

Router-Level-Schutz

Dein Router ist deine erste Verteidigungslinie. Ihn richtig zu konfigurieren schützt alle verbundenen Geräte gleichzeitig.

Essentielle Router-Sicherheitseinstellungen

- Router-Admin-Zugangsdaten ändern: Verwende niemals den Standard-Benutzernamen und das Passwort, die auf deinem Router aufgedruckt sind.

- Separates IoT-Netzwerk erstellen: Die meisten modernen Router unterstützen Gast-Netzwerke. Widme eines ausschließlich IoT-Geräten, um sie von Computern und Telefonen mit sensiblen Daten zu isolieren.

- WPS deaktivieren: Wi-Fi Protected Setup hat bekannte Sicherheitsschwachstellen. Schalte es aus.

- Firewall aktivieren und konfigurieren: Die eingebaute Firewall deines Routers sollte aktiv sein mit Default-Deny-Regeln für eingehende Verbindungen.

- Remote-Management deaktivieren: Sofern du keinen spezifischen Bedarf hast, deinen Router von außerhalb deines Heimnetzwerks zu verwalten, schalte diese Funktion aus.

- Standard-DNS-Server ändern: Erwäge die Nutzung sicherheitsfokussierter DNS-Dienste wie Cloudflare (1.1.1.1) oder Quad9 (9.9.9.9), die den Zugriff auf bekannte bösartige Domains blockieren.

Erweiterte Sicherheitsmaßnahmen für maximalen Schutz

VLANs (Virtual Local Area Networks) implementieren

VLANs segmentieren dein Netzwerk auf einer tieferen Ebene als Gast-Netzwerke. Enterprise-Router und einige Prosumer-Modelle unterstützen VLANs und ermöglichen dir, komplett isolierte Netzwerksegmente für IoT-Geräte, Computer und Gäste zu erstellen. Selbst wenn ein IoT-Gerät kompromittiert wird, können Angreifer deine anderen Netzwerksegmente nicht erreichen.

Dedizierte Netzwerk-Firewall einsetzen

Lösungen wie pfSense, OPNsense oder kommerzielle Optionen (Ubiquiti UniFi, Firewalla) bieten erweiterte Firewall-Funktionen, Intrusion Detection Systems (IDS) und granulare Kontrolle darüber, welche Geräte miteinander und mit dem Internet kommunizieren können.

Kontinuierliches Netzwerk-Monitoring

Tools wie Wireshark oder ntopng helfen dir, ungewöhnliche Traffic-Muster zu identifizieren, die auf kompromittierte Geräte hindeuten könnten. Achte auf unerwartete ausgehende Verbindungen, hohen Datenverbrauch von Geräten, die inaktiv sein sollten, oder Kommunikation mit verdächtigen IP-Adressen.

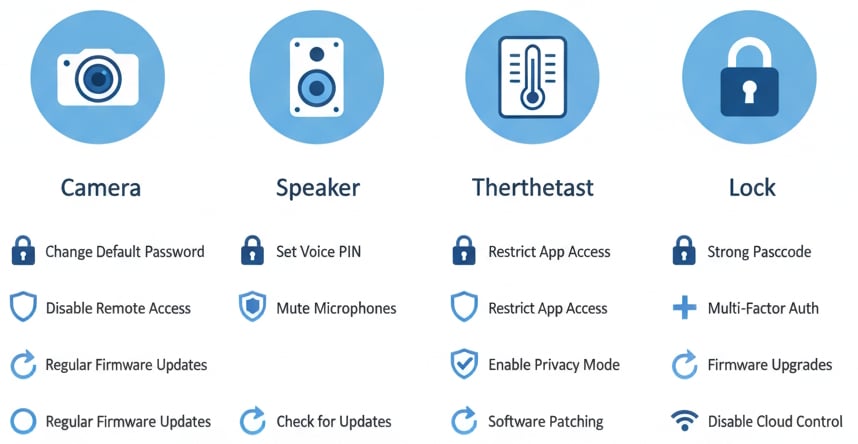

Gerätespezifische Sicherheitsempfehlungen

Smarte Kameras und Video-Türklingeln

- Deaktiviere Cloud-Speicher, wenn du lokalen Speicher (SD-Karte, NAS) nutzen kannst

- Aktiviere ausnahmslos Zwei-Faktor-Authentifizierung (2FA) für Kamera-Accounts

- Positioniere Kameras so, dass Nachbargrundstücke oder öffentliche Räume nicht erfasst werden

Smarte Lautsprecher und Sprachassistenten

- Nutze den physischen Mikrofon-Stummschalter bei sensiblen Gesprächen

- Überprüfe und lösche Sprachaufnahmen regelmäßig über die Begleit-App

- Verknüpfe niemals sensible Accounts (Banking, E-Mail) mit Sprachassistenten

Smarte Schlösser und Zutrittskontrolle

- Verwende zeitlich begrenzte Zugangscodes für Gäste statt Master-Codes zu teilen

- Überprüfe Zugriffslogs wöchentlich, um unbefugte Eintrittsversuche zu erkennen

- Deaktiviere Remote-Entriegelungsfunktionen, wenn du sie nicht brauchst

Kontinuierliche IoT Port Security aufrechterhalten

Sicherheit ist keine einmalige Aufgabe. Etabliere diese fortlaufenden Praktiken, um den Schutz über die Zeit aufrechtzuerhalten.

Monatliche Sicherheitsroutine

Erstelle eine wiederkehrende Kalendererinnerung für:

- Führe einen Netzwerk-Discovery-Scan durch, um alle Geräte zu verifizieren und nach unbekannten Geräten zu suchen

- Prüfe auf Firmware-Updates für alle Geräte, priorisiere solche mit bekannten Schwachstellen

- Überprüfe Router-Logs auf verdächtige Aktivitäten, fehlgeschlagene Login-Versuche oder ungewöhnliche Traffic-Muster

- Führe umfassende Port-Scans auf einer rotierenden Teilmenge von Geräten durch

Warnzeichen kompromittierter Geräte

Achte auf diese Indikatoren, die darauf hindeuten könnten, dass Geräte kompromittiert wurden:

- Unerwartete Zunahmen der Netzwerkbandbreitennutzung

- Geräte, die ohne Erklärung neu starten oder sich unregelmäßig verhalten

- Einstellungen, die sich von selbst ändern (Passwörter zurückgesetzt, Features aktiviert)

- Neue Geräte tauchen in deinem Netzwerk auf, die du nicht hinzugefügt hast

- Ungewöhnliche ausgehende Verbindungen zu ausländischen IP-Adressen oder verdächtigen Domains

- Smarte Kameras mit LED-Lichtern, die sich aktivieren, wenn du sie nicht ansiehst

Tools und Ressourcen für erweiterte Sicherheit

Essentielle Security-Tools

- Nmap: Industrie-Standard-Port-Scanner

- Fing: Benutzerfreundlicher Netzwerk-Scanner mit mobilen Apps

- Shodan: Suchmaschine für internetverbundene Geräte – suche nach deiner öffentlichen IP, um zu sehen, was Hacker sehen

- Wireshark: Netzwerkprotokoll-Analyzer für erweiterte Traffic-Analyse

Empfohlene Online-Ressourcen

- OWASP IoT Project: Umfassende IoT-Security-Best-Practices

- Mozilla Privacy Not Included: Datenschutz- und Sicherheitsbewertungen populärer Smart-Home-Produkte

- Consumer Reports Security Planner: Personalisierte Sicherheitsempfehlungen

- Die meisten Smart-Home-Geräte haben offene Ports, die Hacker aktiv scannen. Regelmäßige Audits mit Tools wie Nmap helfen, verwundbare Ports zu identifizieren, bevor Angreifer sie ausnutzen.

- Ändere alle Standardpasswörter sofort, aktualisiere Firmware regelmäßig und deaktiviere unnötige Features, um deine Angriffsfläche dramatisch zu reduzieren.

- Isoliere IoT-Geräte in einem separaten Netzwerk (VLAN oder Gast-Netzwerk) und implementiere Firewall-Regeln, um seitliche Bewegungen zu verhindern, falls Geräte kompromittiert werden.

- Überwache dein Netzwerk monatlich auf verdächtige Aktivitäten, neue unbefugte Geräte und unerwartete Änderungen im Geräteverhalten oder in Einstellungen.

Fazit

IoT Port Security ist im Jahr 2025 keine Option – sie ist essentiell zum Schutz deiner Privatsphäre, Daten und deines Netzwerks. Mit durchschnittlich 17 vernetzten Geräten pro Haushalt und Hackern, die zunehmend ausgeklügelte Scanning-Tools einsetzen, ist dein Smart Home nur so sicher wie sein schwächstes Gerät.

Fang diese Woche mit den Basics an: Scanne dein Netzwerk, ändere diese Standardpasswörter und isoliere deine IoT-Geräte in einem separaten Netzwerk. Baue dann auf dieser Grundlage mit regelmäßigen monatlichen Audits und kontinuierlichem Monitoring auf. Denk daran: Cybersecurity ist eine fortlaufende Reise, kein Ziel.

Dein Smart Home sollte dein Leben einfacher und sicherer machen, nicht neue Schwachstellen schaffen. Handle heute, um sicherzustellen, dass deine vernetzten Geräte unter deiner Kontrolle bleiben.

Häufig gestellte Fragen

F: Wie oft sollte ich meine IoT-Geräte auf offene Ports scannen?

A: Führe monatlich grundlegende Netzwerk-Discovery-Scans durch, um nach neuen Geräten zu suchen und bestehende zu verifizieren. Führe vierteljährlich umfassende Port-Scans auf allen Geräten durch, oder sofort nach Firmware-Updates, beim Hinzufügen neuer Geräte oder bei Bemerken verdächtigen Verhaltens.

F: Was ist der größte Sicherheitsfehler, den Menschen mit IoT-Geräten machen?

A: Der kritischste Fehler ist, Standardpasswörter niemals zu ändern. Angreifer pflegen umfassende Datenbanken mit Standard-Zugangsdaten für Tausende Gerätemodelle und probieren sie automatisch bei jedem Gerät aus, das sie finden. Der zweitgrößte Fehler ist UPnP zu aktivieren, das automatisch Ports ohne dein Wissen öffnet und die Firewall-Schutzmaßnahmen deines Routers vollständig umgeht.

F: Was soll ich tun, wenn ich ein Gerät mit Ports entdecke, die ich nicht schließen kann?

A: Prüfe zuerst auf Firmware-Updates, da neuere Versionen oft Sicherheitslücken schließen. Wenn Updates nicht helfen, nutze die Firewall deines Routers, um externen Zugriff auf diese Ports zu blockieren, während lokaler Netzwerkzugriff weiterhin erlaubt bleibt. Für Geräte mit nicht behebbaren kritischen Schwachstellen erwäge ernsthaft einen Austausch durch sicherere Alternativen. Als letzten Ausweg isoliere das Gerät in einem separaten VLAN mit strikten Firewall-Regeln.